2026年現在、日本のエンタープライズ環境を取り巻くサイバー脅威は、かつてないほどの凶暴性と巧妙さを帯びています。警察庁の最新統計によれば、被害報告件数は高止まりしており、その被害の約64%が中小企業に集中するなど、ターゲットの無差別化が進んでいます。もはや「怪しいメールを開かない」といった個人の注意だけで防げる時代は終わりました。

企業が直面しているのは、高度に組織化された分業ビジネス「RaaS(Ransomware-as-a-Service)」による攻撃です。IPA(情報処理推進機構)が発表した「情報セキュリティ10大脅威 2025」でも、ランサムウェアは依然として組織にとって最大の脅威と位置づけられています。

本記事では、これらの最新セキュリティレポートに基づき、なぜ従来の対策(VPNやファイアウォール)が突破されるのか、その具体的な感染経路と、侵入を前提とした「ゼロトラスト」による生存戦略を徹底解説します。

1. ランサムウェア感染の「3大経路」と2025年の手口

従来のランサムウェアは「ばら撒き型メール」が主流でしたが、現在は企業のネットワーク機器の脆弱性を突く「標的型」へとシフトしています。

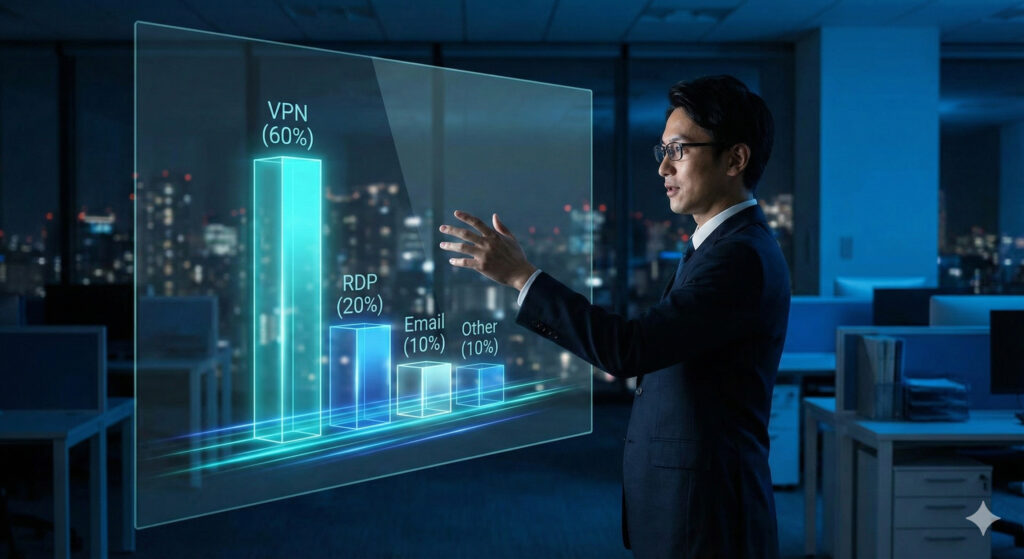

警察庁の調査でも、感染経路の約半数をVPN機器が占める結果が出ています。特に警戒すべき3つの侵入ルートを解説します。

① VPN機器の脆弱性(SSL-VPN)

現在、最も狙われているのがテレワーク用に普及したVPN機器です。

② リモートデスクトップ(RDP)/公開ポート

クラウド環境への移行やメンテナンス用として、不用意にインターネットへ公開されているポートが狙われます。

③ フィッシングメールとサプライチェーン

依然として有効な手段ですが、手口はより洗練されています。

2025年の攻撃者は、自らハッキングを行うのではなく、闇市場で「侵入済みのアクセス権」を購入して攻撃を開始します。これにより、攻撃のスピードと成功率が飛躍的に向上しています。

2. なぜ「境界防御」は突破されるのか?:RaaSエコシステムの変容

「社内ネットワーク(Trust Zone)にあるから安全」という神話は崩壊しました。その背景には、攻撃側のビジネスモデルの変化があります。

攻撃の産業化:RaaS (Ransomware-as-a-Service)

現代の攻撃は、以下の3者による高度な分業体制で行われています。

| アクター | 役割 | 収益モデル | 脅威の特徴 |

|---|---|---|---|

| Operator | ランサムウェア開発、インフラ提供 | 身代金の20-30% | ブランド化(LockBit, BlackCat等)、交渉サイトの運営 |

| Affiliate | 実行犯(侵入・横展開・実行) | 身代金の70-80% | 成功報酬型のため、執拗にセキュリティ製品の回避を試みる |

| IAB | 侵入ブローカー(アクセス権販売) | 販売益 | 脆弱性のあるVPNやRDP情報を商品としてリスト化し販売する |

侵入後の「検出回避」と「横展開(ラテラルムーブメント)」

侵入を許した後の攻撃者の動きこそが、被害を拡大させる真の要因です。

- 検出回避 (Defense Evasion):

攻撃者は「BYOVD (Bring Your Own Vulnerable Driver)」攻撃を用い、脆弱性のある正規ドライバを悪用して、EDRやウイルス対策ソフトをカーネルレベルで強制終了させます。 - 正規ツールの悪用 (Living off the Land):

マルウェアを使わず、Windows標準の管理ツール(PowerShell, RDP, PsExec)を悪用してネットワーク内を移動します。これは正規の業務通信と区別がつかないため、検知が極めて困難です。 - 二重脅迫 (Double Extortion):

データの暗号化だけでなく、機密情報を外部へ持ち出し(Exfiltration)、「公開されたくなければ払え」と脅迫します。警察庁の統計でも、被害の約8割がこの手口であることが報告されています。

3. 【事例分析】侵入シミュレーションから学ぶ教訓

実際のシミュレーション事例から、感染プロセスを具体的に見てみましょう。

ケーススタディ:大規模製造業(アサヒビール想定モデル)

2025年のシミュレーションにおいて、物流・製造業が直面するリスクが浮き彫りになりました。

- 侵入経路:

海外拠点または子会社で使用されていた、ファームウェアの古いVPN機器。 - 被害拡大の要因:

ITネットワーク(事務系)とOTネットワーク(工場系)の分離(セグメンテーション)が不十分であったため、侵入者が本社のActive Directoryを掌握し、工場ラインまでランサムウェアを一斉配信しました。 - 結果:

生産の停止、物流の混乱、機密情報の漏洩による数十億円規模の被害リスク。

ケーススタディ:Eコマース・物流(アスクル想定モデル)

- 侵入経路:

物流現場のエッジデバイス(ハンディターミナル等)や、VPNの脆弱性。 - 被害:

顧客情報の窃取とシステムの暗号化による二重脅迫。バックアップサーバーも暗号化され、事業継続が困難に。

4. 対策提言:侵入を前提とした「ゼロトラスト」の実装

境界防御が通用しない今、必要なのは「侵入されることを前提」とした対策、すなわちゼロトラストアーキテクチャへの移行です。

① 侵入を防ぐ・検知する(Identity & Device Trust)

- 脱VPN:

VPN装置への依存を減らし、ゼロトラストプロキシ(IAP/SASE)を導入して攻撃面(Attack Surface)を最小化します。 - 多要素認証 (MFA) の徹底:

パスワード依存を脱却し、FIDO2ベースのハードウェアトークンや生体認証を導入します。米国のCISA(サイバーセキュリティ・インフラストラクチャ・セキュリティ庁)もMFAの導入を強く推奨しています。 - デバイス認証:

会社が発行した証明書を持つ「管理されたデバイス」のみアクセスを許可し、攻撃者の持ち込み端末を排除します。

② 被害を広げない(Network Trust)

- マイクロセグメンテーション:

ネットワークを細かく分割し、サーバー間の通信を最小限に制御します。たとえWebサーバーが乗っ取られても、DBや工場システムへの横展開(ラテラルムーブメント)を物理的・論理的に遮断します。

③ データを守り、蘇生する(Resilience)

- 3-2-1-1-0ルールのバックアップ:

データを3つ持ち、2つの媒体に保存し、1つはオフライン/イミュータブル(書き換え不可)な状態で保管します(AWS S3 Object Lock等)。 - 攻撃者も消せないバックアップ:

管理者権限を奪われても削除できないバックアップがあれば、身代金を支払わずに復旧が可能になります。

まとめ:技術的な「生存戦略」への転換を

ランサムウェアの感染経路は、技術の進化とともに「VPN」や「サプライチェーン」の隙間を突く形へ変化しています。

- VPNの脆弱性・RDPの公開が最大の侵入ルートである。(警察庁統計より)

- RaaSのエコシステムにより、侵入スキルがなくても高度な攻撃が可能になっている。

- ゼロトラスト(MFA、マイクロセグメンテーション、イミュータブルバックアップ)の実装こそが、唯一の有効な防衛策である。

「うちは大丈夫」という正常性バイアスを捨て、今すぐ自社のVPN機器のバージョン確認と、バックアップ体制の見直しを行ってください。それが、組織の生存を守る第一歩です。