~ 物流の動脈が止まった日 ~

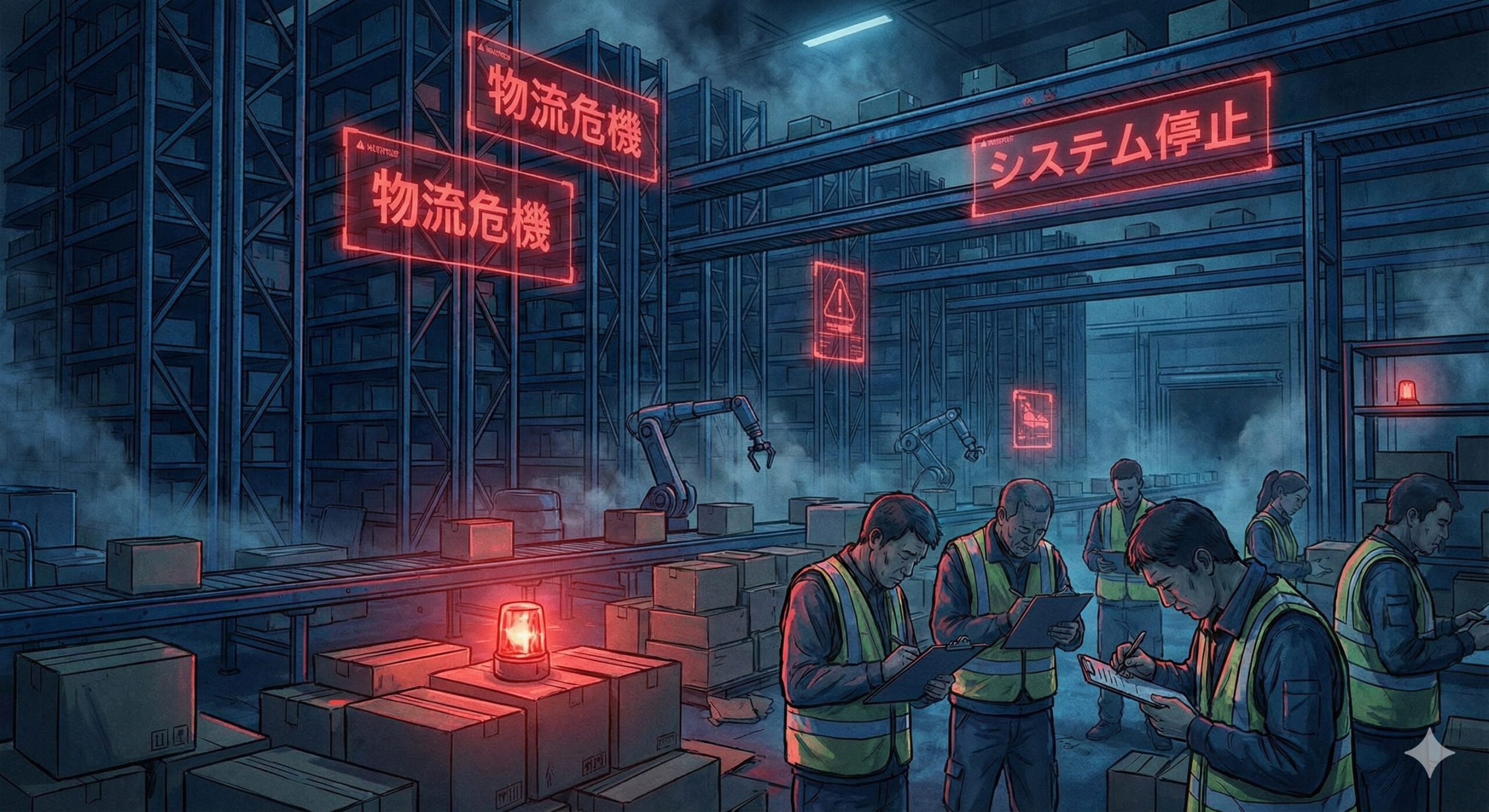

2025年10月、日本のEC物流のパイオニアであるアスクル株式会社(以下、アスクル)を襲ったサイバー攻撃は、単なる一企業のシステム障害にとどまりませんでした。それは、日本の産業構造、とりわけサプライチェーン・マネジメント(SCM)と社会インフラの脆弱性を白日の下に晒した、歴史的な「デジタル災害」となりました。

「翌日配送」を当たり前の品質として提供し、オフィス用品から医療消耗品までを支えてきたアスクルの機能停止は、提携する良品計画(無印良品)やロフトといった大手小売業のECサイトを連鎖的にダウンさせる「アイランドホッピング(踏み台攻撃)」の実例となりました。さらには、地域の診療所からトナーや紙コップが消えるという、医療崩壊の危機さえ招いたのです。

本報告書は、2025年10月19日に発覚したアスクルへのランサムウェア攻撃について、発生から完全復旧までの約4ヶ月間にわたる闘争の記録を包括的に分析したものです。攻撃を実行した国際的ハッカー集団「RansomHouse」の手口、被害拡大を招いたVPNの脆弱性、そして巨額の経済的損失を生んだ「手作業復旧」の限界を詳らかにし、高度に自動化された現代企業が直面する「侵入前提時代」の生存戦略を提示します。

▼記事を読むのが面倒な人のためにAI解説動画を作りました。読み間違いはご容赦くださいませ。

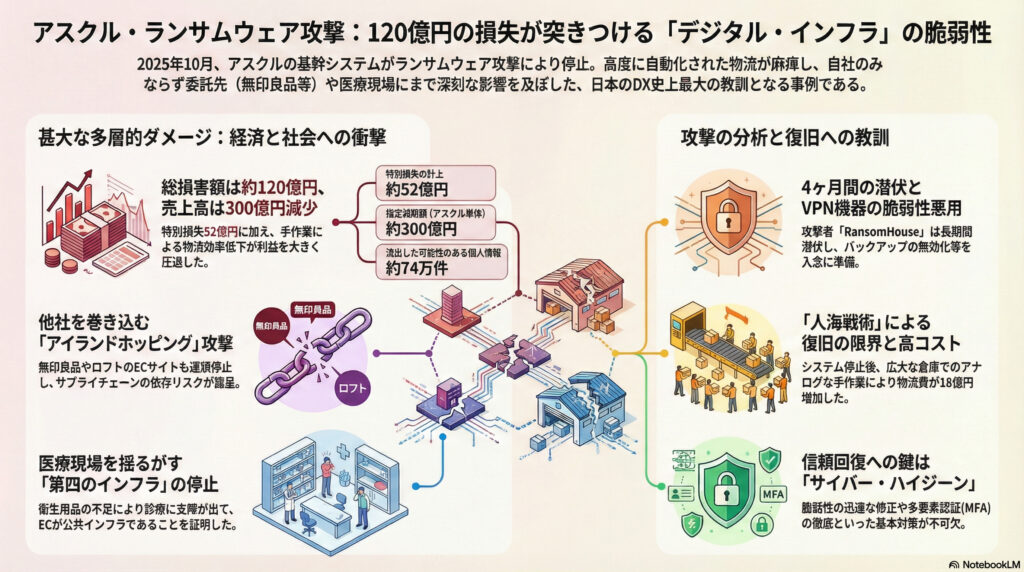

▼この記事のポイントをまとめたインフォグラフィック(クリックすると拡大します)

2. 事件の全容と経緯:120日間の闘争記録

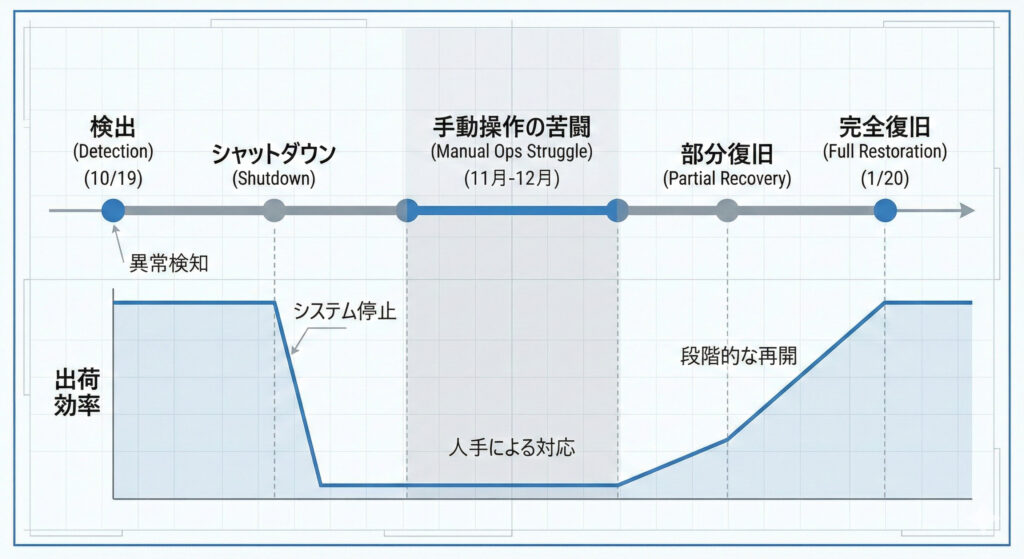

本件の特異性は、システム停止が自社のみならず、物流を受託(3PL)していたパートナー企業へと波及し、復旧までに長期間を要した点にあります。ここでは、混乱の初期対応から、人海戦術による苦闘、そして完全復旧に至るまでの時系列を詳細に整理します。

2.1 第1フェーズ:発覚と「物理的遮断」の決断(2025年10月19日〜10月下旬)

異変の検知と機能停止

2025年10月19日、アスクルの基幹システムにおいて異常な挙動が検知されました。それは瞬く間に広がり、受注・出荷・配送を制御するシステム群を機能不全に陥らせました。事態を重く見たアスクル対策本部は、被害の拡大と外部への拡散を防ぐため、ネットワークの「物理的遮断」という苦渋の決断を下しました。

この措置により、攻撃者の通信は遮断されましたが、同時にアスクルの心臓部である物流センター(DC)とデータセンター間の通信も断絶しました。WMS(倉庫管理システム)からの指示を失った高度な自動化倉庫は、その機能を完全に停止し、「ASKUL」「LOHACO」を含む全ての受注サイトがブラックアウトしました。

サプライチェーンへの延焼

影響は即座に外部へ波及しました。アスクルの物流子会社「ASKUL LOGIST」が3PL(サードパーティ・ロジスティクス)として業務を受託していた良品計画(無印良品)やロフトのECサイトも、物流基盤を共有していたために連鎖的に停止しました。特に無印良品は、会員向け大型セール「無印良品週間」を控えた書き入れ時でのダウンとなり、店舗のみでの開催変更を余儀なくされました。

2.2 第2フェーズ:手作業による「泥沼の復旧」(2025年11月〜12月)

人海戦術の限界

システムが使えない中、アスクルは「手作業」での出荷再開を試みました。しかし、デジタル制御を前提に設計された現代の物流センターにおいて、紙の伝票と人力でのピッキングは極めて非効率でした。従業員は広大な倉庫を歩き回り、商品を探し出す作業に忙殺されました。この効率低下により、受注制限をかけざるを得ず、現場は混乱を極めました。

部分再開への模索

12月3日、法人向け「ASKUL」の一部機能が再開されましたが、取り扱い商品は限定的でした。この間、医療現場などでは消耗品の欠品が相次ぎ、代替品調達に追われるなど社会的影響が深刻化していました。

2.3 第3フェーズ:完全復旧と収束(2026年1月〜)

システムの再構築と全面再開

アスクルは、既存環境の脆弱性を排除しつつ、セキュリティ基盤を再構築するプロセスを進めました。全管理者パスワードのリセット、多要素認証(MFA)の強制導入、EDRの全社適用などを経て、2026年1月中旬に関西DCなどの主要拠点でシステムが復旧しました。

1月20日頃には「LOHACO」や「無印良品ネットストア」を含む全サービスが再開され、配送リードタイムも通常の「翌日配送」レベルへと戻りました。

表1:アスクル・ランサムウェア事件 主要タイムライン

| 年月日 (2025-26年) | フェーズ | 出来事・対応 |

|---|---|---|

| 10月19日 | 発生・検知 | システム障害発生。ネットワーク遮断により「ASKUL」「LOHACO」等の受注停止。 |

| 10月20日 | 波及 | 無印良品、ロフト等の提携ECサイトも順次停止。 |

| 11月〜12月 | 苦闘 | 手作業による出荷対応(マニュアルオペレーション)。物流費が激増。 |

| 12月3日 | 部分再開 | 法人向け「ASKUL」の一部再開。 |

| 1月20日 | 完全復旧 | 全サービスの再開。配送リードタイムの正常化。 |

| 1月28日 | 決算発表 | 特別損失52億円の計上、通期業績予想の取り下げを発表。 |

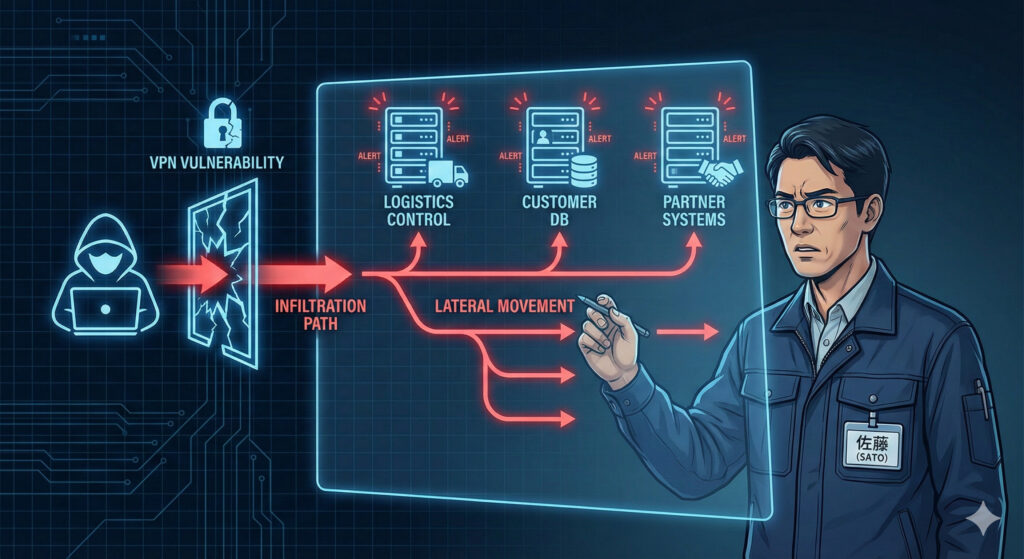

3. 技術的要因と侵入の真相:RansomHouseの手口

アスクルを標的としたのは、劇場型の脅迫手法で知られる国際的ハッカー集団「RansomHouse」でした。彼らは単なるデータの暗号化だけでなく、企業の「信用」を人質に取る狡猾な手口を用いました。

3.1 攻撃者の正体:RansomHouse

RansomHouseは、自らを「プロのペネトレーションテスター」と嘯き、企業のセキュリティ不備を突いて金銭を要求する集団です。彼らの特徴は、暗号化と同時にデータを窃取し、それを公開すると脅す「二重恐喝(ダブルエクストーション)」にあります。本件でも犯行声明において「約1.1TBのデータを窃取した」と主張し、犯行声明動画を公開するなど、アスクルへの社会的圧力を最大化させる戦術をとりました。

3.2 侵入経路:「潜伏期間4ヶ月」とVPNの脆弱性

サイレント・インベージョン

今回の攻撃は突発的なものではありませんでした。調査によれば、攻撃者はシステム障害の約4ヶ月前からネットワーク内に侵入し、潜伏(Dwell Time)していた可能性が高いとされています。この期間に、彼らはネットワーク構成を丸裸にし、バックアップの場所を特定し、最も痛手の大きい急所を探し当てていました。

VPN機器の脆弱性

侵入の起点として有力視されているのが、VPN機器の脆弱性です。ファームウェア更新の遅れや、既知の脆弱性が放置された機器が、攻撃者の「正規の入り口」として利用された可能性があります。境界防御に依存したセキュリティモデルが、VPNという一点突破により崩壊した典型例と言えます。

3.3 ログの消失:フォレンジックの壁

アスクルの事後調査を困難にさせたのが、「一部の通信ログおよびアクセスログの消失」です。攻撃者は侵入の痕跡(証拠)を消すために、ログを意図的に削除または暗号化したと考えられます。これにより、個人情報流出の正確な範囲特定が不可能となり、「流出した可能性を完全に否定できない」というグレーな結論を出さざるを得なくなりました。これは被害者への説明責任を果たす上で大きな足かせとなりました。

4. 被害の全容と定量的インパクト:120億円の代償

本インシデントは、サイバー攻撃が企業の財務諸表を直接的に破壊することを証明しました。

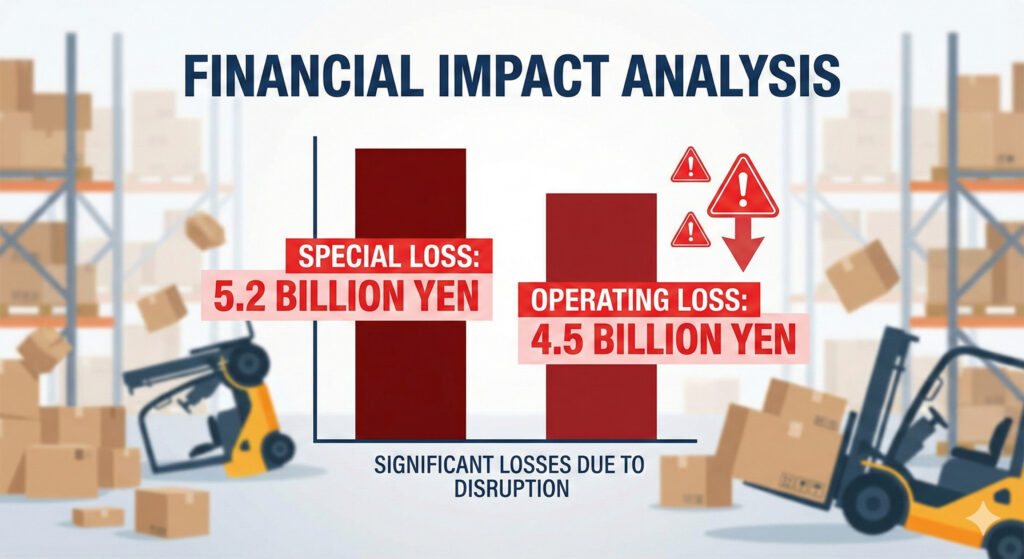

4.1 財務的影響:52億円の特別損失

アスクルは2026年1月の決算発表において、本件に関連する特別損失として約52億円を計上しました。

- 補償引当金: 取引先や顧客への損害賠償・補償費用。特損の大部分を占めます。

- 物流基盤維持費: 停止期間中のセンター維持固定費および代替輸送費です。

- 調査・復旧費: フォレンジック調査、システム再構築費用です。

4.2 営業利益への打撃:物流費の増大

特別損失以上に深刻だったのが、営業利益への影響です。売上高は約300億円の減少(機会損失)となり、それに伴う限界利益の減少は約45億円に達しました。

さらに、手作業(マニュアルオペレーション)への切り替えによる物流効率の悪化は、物流費を約25億円押し上げました。そのうち約18億円がランサムウェア起因とされ、高コスト構造が収益を圧迫しました。

4.3 3PL事業と医療インフラへの社会的インパクト

- 3PL事業の連鎖倒れ:

アスクルの物流停止が、無印良品やロフトといった受託企業のビジネスを停止させたことは、サプライチェーンリスクの概念を拡張させました。委託元のセキュリティが堅牢でも、委託先が倒れればビジネスは止まるのです。 - 医療崩壊の危機:

診療所にトナーや紙コップが届かず、医療従事者が100円ショップに走る事態は、ECプラットフォームがもはや「第四のインフラ」であることを浮き彫りにしました。

5. 今後の対策と防衛策:アスクルの事例から学ぶ教訓

アスクルの犠牲から得られる教訓は、日本の全企業にとっての生存戦略です。

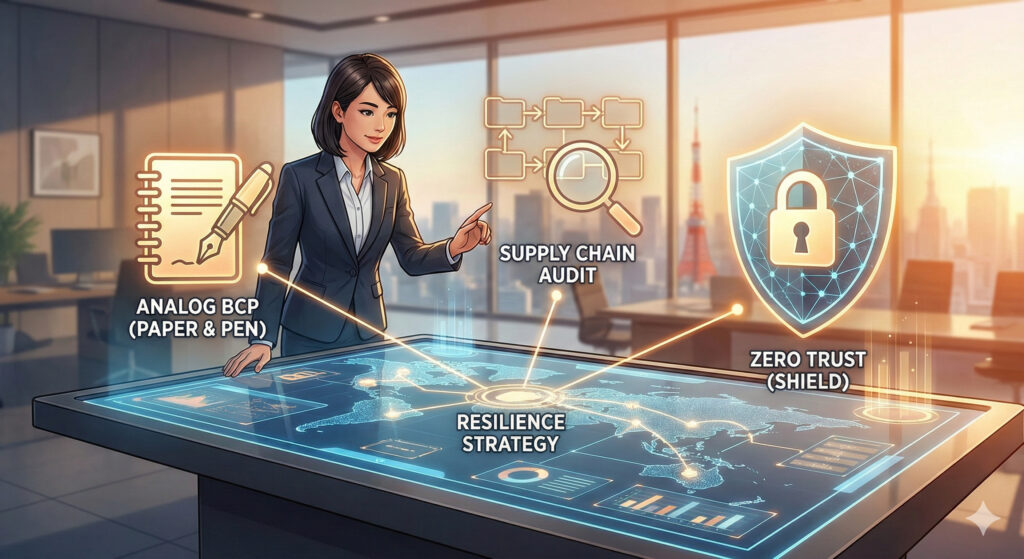

5.1 「アナログBCP」の準備

教訓:デジタルが死んだ時、ビジネスを動かすのは「紙とペン」である。

高度に自動化されたシステムほど、停止時の落差は激しいものです。システムが全滅した状況下で、最低限の出荷や発注を継続するための「アナログなBCP(マニュアルオペレーション計画)」を策定し、訓練しておく必要があります。

5.2 サプライチェーン・リスク管理(TPRM)の厳格化

教訓:委託先のセキュリティは、自社のセキュリティである。

3PLやクラウド利用においては、委託先を選定する際に「コスト」だけでなく「セキュリティ成熟度」を最重要指標とする必要があります。また、一社依存を避けるためのマルチベンダー戦略も、コスト増を許容してでも検討すべき経営課題となります。

5.3 「サイバー・ハイジーン」の徹底とゼロトラスト

教訓:基本的な衛生管理(ハイジーン)の欠如が、致命傷を招く。

VPN機器のパッチ適用、多要素認証(MFA)の強制といった基本的な対策の徹底が、侵入を防ぐ最も確実な手段です。そして、一度侵入されたら無防備になる境界防御モデルを脱却し、内部ネットワークを細分化(マイクロセグメンテーション)して横展開を防ぐ「ゼロトラスト・アーキテクチャ」への移行が急務です。

6. 結論

アスクル・ランサムウェア事件は、約120億円の経済損失と数ヶ月の物流麻痺という代償を払い、我々に「サプライチェーン攻撃」の現実を突きつけました。

攻撃者は、一企業のサーバーではなく、その背後にある巨大な商流と社会的信用を標的にしています。

アスクルが直面した「手作業復旧の地獄」と「パートナー企業への責任」は、明日の自社の姿かもしれません。経営者は、セキュリティ投資をコストではなく「事業継続のためのライセンス料」と捉え直し、技術的防御と組織的レジリエンスの両輪で、侵入前提時代を生き抜く体制を構築しなければなりません。