~ 製造業の巨人が沈黙した日 ~

2025年9月、日本の飲料業界の巨人であるアサヒグループホールディングス(以下、アサヒグループ)を襲ったサイバー攻撃は、単なる一企業のシステム障害に留まりませんでした。それは、国内の製造・物流インフラがいかにサイバー脅威に対して脆弱であるかを露呈させた、歴史的な「経済安全保障上の重大事案」となりました。

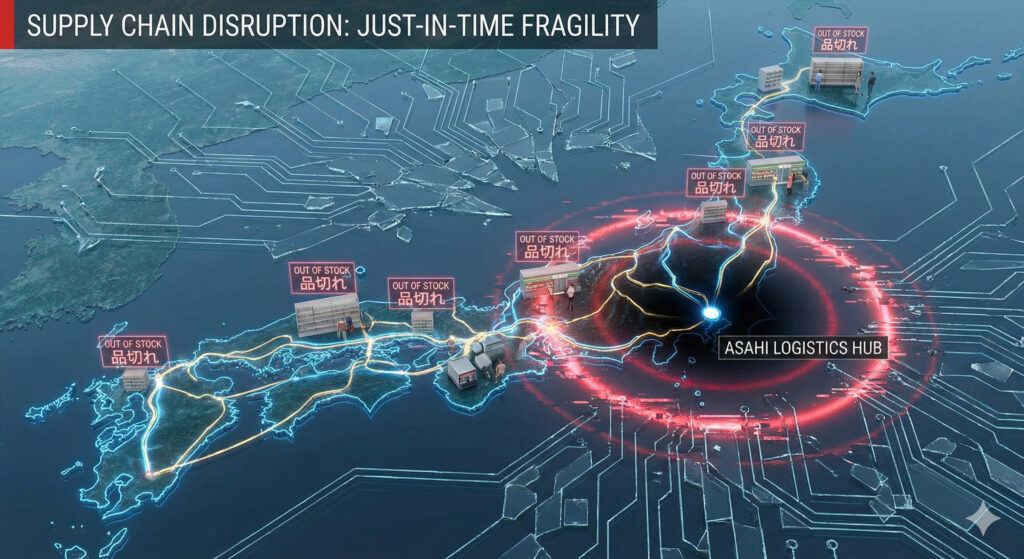

主力商品である「スーパードライ」や清涼飲料水の出荷停止、決算発表の延期、そして月次売上40%減という衝撃的な数字。これらは、デジタルインフラが物理的な生産活動の「生命維持装置」であることを痛感させる事象でした。

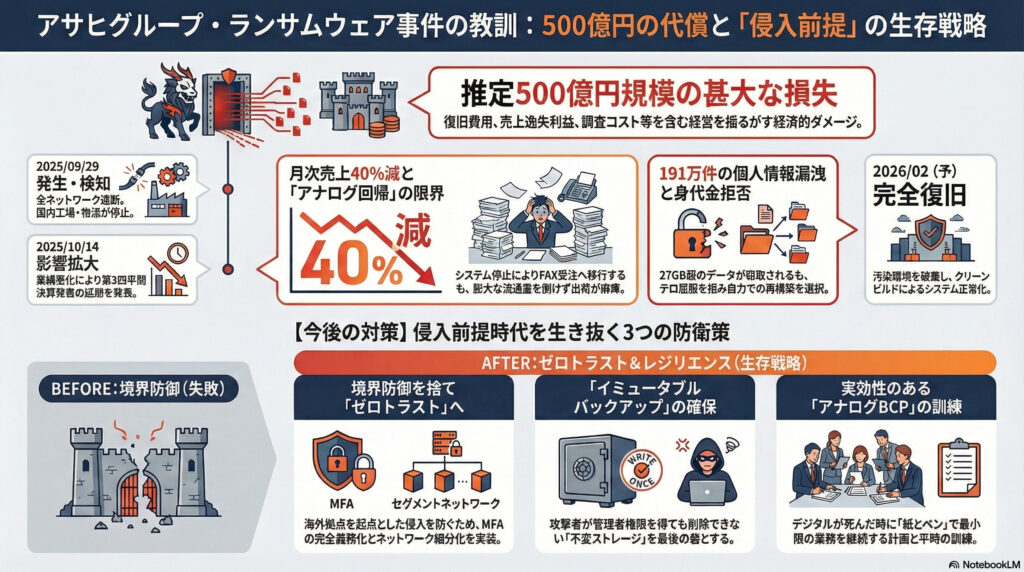

本報告書は、2025年9月29日に表面化したアサヒグループへのランサムウェア攻撃について、発生から完全復旧が見込まれる2026年2月までの約5ヶ月間にわたる闘争の記録を包括的に分析したものです。攻撃を実行したロシア系ハッカー集団「Qilin(麒麟)」の高度な手口、データセンターを陥落させた技術的要因、そして「身代金不払い」を貫いた経営判断の是非を詳らかにし、侵入前提時代における製造業の生存戦略を提言します。

▼記事を読むのが面倒な人のためにAI解説動画を作りました。読み間違いはご容赦くださいませ。

▼この記事のポイントをまとめたインフォグラフィック(クリックすると拡大します)

2. 事件の全容と経緯:5ヶ月間の闘争記録

本件の特異性は、エンドポイントだけでなくデータセンターの基幹システムそのものが暗号化され、物理的な「モノづくり」と「物流」が長期間麻痺した点にあります。ここでは、隠密裏に行われた侵入から、アナログ対応による苦闘、そして再起までの時系列を整理します。

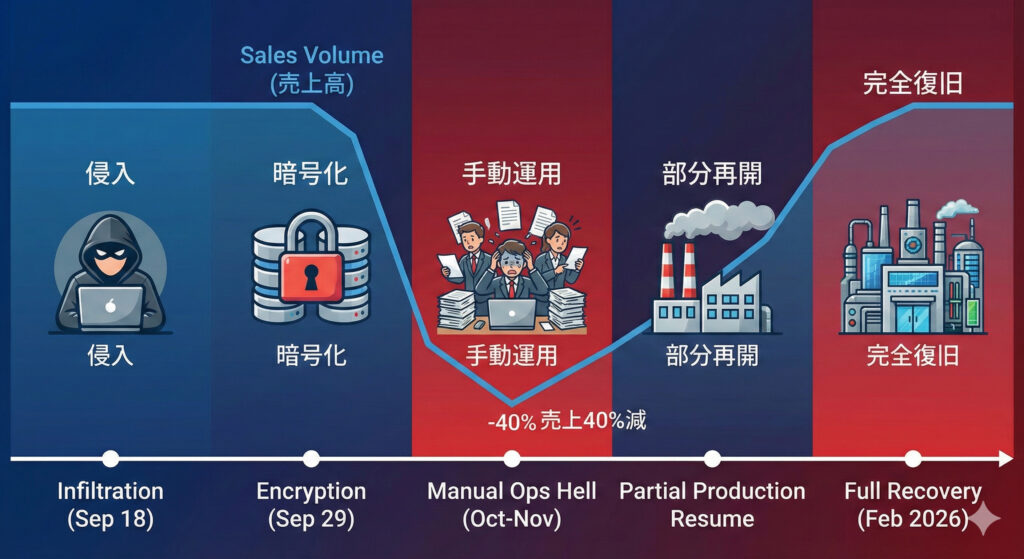

2.1 第1フェーズ:潜伏と発症(2025年9月18日~9月29日)

静かなる侵入(Silent Invasion)

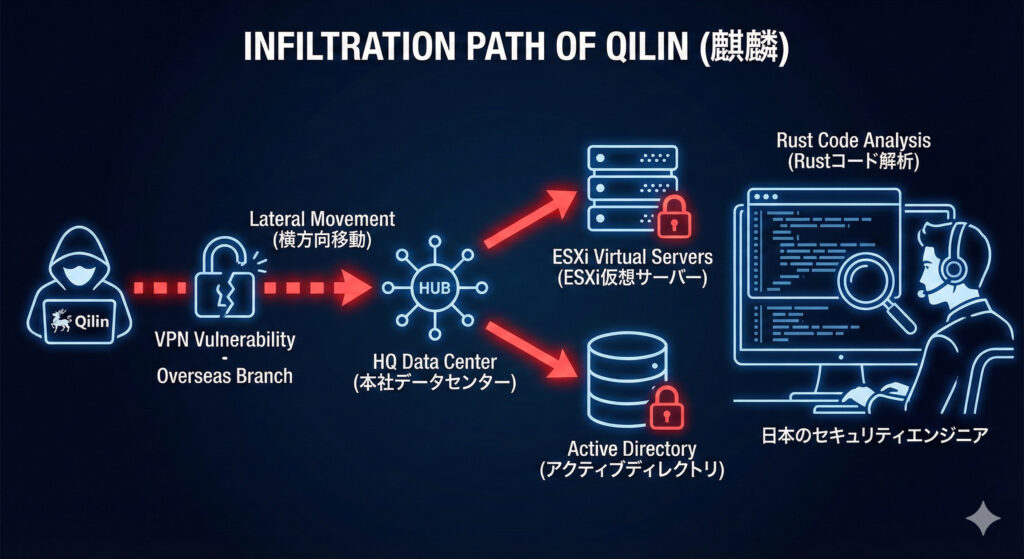

システム障害が発覚する約10日前の9月18日頃、攻撃者は既にネットワーク内への侵入を完了していました。海外拠点にあるVPN機器の脆弱性を突き、正規の認証情報を窃取した攻撃者は、業務時間外の深夜帯を狙って偵察活動(Reconnaissance)を展開。EDRの監視をすり抜けながら、ドメインコントローラーの管理者権限を奪取し、着々と暗号化の準備を進めていました。

Xデー:全システム停止

9月29日午前7時、業務開始の直前を狙ってランサムウェアが一斉に展開されました。受注・出荷・会計を含む基幹システム「SPIRIT」が暗号化され、機能不全に陥りました。アサヒグループは午前11時、被害拡大を防ぐために全ネットワークを物理的・論理的に遮断する決断を下しましたが、時すでに遅く、データセンターは「脳死」状態となっていました。

2.2 第2フェーズ:アナログ回帰の地獄(2025年10月~11月)

FAXと手入力の限界

システムが停止した物流現場では、20年前の「アナログ業務」への回帰を余儀なくされました。Web発注ができない酒販店や飲食店からFAXが殺到し、社員はそれを手入力で処理しようと試みましたが、現代の膨大な流通量を捌くことは物理的に不可能でした。結果として、商品はあるのに出荷できない「物流麻痺」が発生し、店頭での欠品が相次ぎました。

財務への打撃

この混乱は数字に如実に表れました。10月の清涼飲料水売上は前年同月比約40%減、ビール類も約20%減を記録。さらに、第3四半期決算発表の延期を発表せざるを得ない事態となり、株式市場にも動揺が走りました。

2.3 第3フェーズ:復旧と収束(2025年12月~2026年2月)

クリーンビルドによる再構築

アサヒグループは、汚染された環境を再利用せず、OSの再インストールやネットワーク機器の交換を含む「環境の再構築(Rebuild)」を選択しました。安全確認とフォレンジック調査に時間を要したため、完全復旧には約5ヶ月を見込むこととなりましたが、これは再感染リスクを排除するための不可避な工程でした。

表1:アサヒグループ・ランサムウェア事件 主要タイムライン

| 年月日 (2025-26年) | フェーズ | 出来事・対応 |

|---|---|---|

| 9月18日頃 | 侵入・潜伏 | 海外拠点VPN機器より侵入。内部偵察とデータ窃取を開始。 |

| 9月29日 | 発生・検知 | ランサムウェア展開。全ネットワーク遮断。国内工場・物流停止。 |

| 10月上旬 | 混乱 | FAX・電話による手動受注開始。現場は大混乱し出荷遅延が常態化。 |

| 10月14日 | 影響拡大 | 第3四半期決算発表の延期を発表。 |

| 11月27日 | 調査報告 | 個人情報約191万件の漏洩可能性を公表。身代金支払いの拒否を明言。 |

| 2026年2月(予) | 完全復旧 | 物流システムおよび供給体制の正常化目標。 |

3. 技術的要因と侵入の真相:攻撃組織「Qilin」の手口

アサヒグループを標的としたのは、ロシア語圏にルーツを持つとされるランサムウェアグループ「Qilin(麒麟)」でした。彼らは「RaaS(Ransomware-as-a-Service)」モデルを採用し、極めて高度な技術で企業の急所を突いてきました。

3.1 攻撃者の正体:Qilin(Agenda)

Qilinは、プログラミング言語「Rust」で開発されたランサムウェアを使用するのが特徴です。Rust製マルウェアは解析が困難であり、かつ処理速度が高速です。彼らはWindowsだけでなく、企業の仮想化基盤であるVMware ESXi(Linuxベース)も直接攻撃対象としており、データセンターのサーバー群を一挙に無力化する能力を持っています。また、データを暗号化するだけでなく、窃取した情報を公開すると脅す「二重恐喝(Double Extortion)」を標準戦術としています。

3.2 侵入経路:海外拠点という「弱点」

サプライチェーンの死角

侵入の起点は、アサヒグループの海外拠点または関連施設に設置されたネットワーク機器(VPN等)でした。本社側の防御が堅牢でも、管理の目が届きにくい海外拠点の古いVPN機器が「バックドア」として利用されました。既知の脆弱性が放置されていたか、認証情報がダークウェブで売買されていた可能性があります。

Living off the Land(環境寄生)戦術

内部に侵入した後、攻撃者はマルウェアを使わず、PowerShellやWMIといったWindows標準の管理ツールを悪用して移動しました(LotL攻撃)。これにより、EDR(エンドポイント検知対応)などのセキュリティ製品に「正規の管理者による操作」と誤認させ、検知を回避しながら深部へと到達しました。

3.3 EDRの敗北:セーフモード攻撃

特筆すべきは、Qilinが用いたEDR回避テクニックです。彼らはランサムウェアを実行する直前に、感染端末を「セーフモード」で強制再起動させました。セーフモードでは多くのセキュリティソフトが起動しないため、無防備になった状態で暗号化を実行するという狡猾な手口です。これにより、導入されていた防御システムは無力化されました。

4. 被害の全容と定量的インパクト:500億円の代償

本インシデントは、サイバー攻撃が企業の財務諸表を直接的に破壊することを証明しました。

4.1 財務的影響:推定500億円規模の損失

セキュリティ専門家の試算によれば、フォレンジック調査、システム復旧、代替業務コスト、そして数ヶ月にわたる売上逸失利益を含めた総損失額は、最大で約500億円規模に達する可能性があります。

4.2 個人情報漏洩とプライバシーリスク

調査の結果、顧客や従業員、その家族を含む約191万件の個人情報が漏洩した可能性があります。特に従業員の家族情報まで流出したことは、社員の安全と心理的負担に直結する深刻な事態であり、企業としての安全配慮義務が問われる問題となりました。Qilinは窃取した27GB以上のデータを人質に取り、身代金を要求しましたが、アサヒグループはこれを拒否しました。

4.3 「身代金不払い」の経営判断

アサヒグループは、事業停止が長期化するリスクを負ってでも「身代金は支払わない」という断固たる決断を下しました。これはテロリストへの資金提供を断つコンプライアンス上の正しい判断であり、高く評価されるべきですが、その代償として「自力での復旧」といういばらの道を歩むことになりました。

5. 今後の対策と防衛策:アサヒの事例から学ぶ教訓

アサヒグループの犠牲から得られる教訓は、日本の製造業全体にとっての生存戦略です。

5.1 「侵入前提」のゼロトラストへの転換

教訓:境界防御は突破される。内部も「信用しない」設計へ。

VPN機器のパッチ適用はもちろんですが、それだけでは防げません。アサヒグループは現在、全社的な「ゼロトラストアーキテクチャ」への移行を進めています。

5.2 「アナログBCP」の実効性確保

教訓:デジタルが死んだ時、ビジネスを動かすのは「紙とペン」である。

システム停止時の「手動運用」は、一時的なら可能でも長期間は持たないことが証明されました。デジタルへの依存度が高い業務において、FAXや電話で最低限の出荷を継続するための「アナログなBCP(業務継続計画)」を策定し、平時から訓練しておく必要があります。

5.3 イミュータブルバックアップによる蘇生力の確保

教訓:バックアップは最後の砦であり、最初の標的である。

Qilinのような攻撃者は、暗号化の前にバックアップを破壊します。攻撃者が管理者権限を奪っても絶対に削除・変更できない「イミュータブル(不変)ストレージ」へのバックアップ保存と、汚染されていない環境への「リストア訓練」が、身代金を払わずに復旧するための唯一の道です。

6. 結論

アサヒグループ・ランサムウェア事件は、約500億円規模の経済損失と5ヶ月に及ぶ業務麻痺という代償を払い、我々に「サイバー攻撃は経営リスクの最大事項である」という現実を突きつけました。

攻撃者は、一企業のサーバーではなく、その背後にある巨大なサプライチェーンと社会的信用を標的にしています。

アサヒグループが直面した「手作業復旧の地獄」と「ステークホルダーへの責任」は、明日の自社の姿かもしれません。経営者は、セキュリティ投資をコストではなく「事業継続のためのライセンス料」と捉え直し、技術的防御と組織的レジリエンスの両輪で、侵入前提時代を生き抜く体制を構築しなければなりません。