「うちは社内だから安全」。その一言が、情報漏洩の始まりです

「ゼロトラスト? うちにはVPNとファイアウォールがあるから大丈夫だ」

「概念はなんとなくわかるけど、横文字ばかりで具体的に何が変わるのか見えない」

もしあなたが中堅企業の情シス担当者で、上司や経営層から「ゼロトラストをやれ」と丸投げされて困惑しているなら、この記事はまさにあなたのために書いた。

結論から言おう。

ゼロトラストセキュリティとは、「社内だから安全」という甘い思い込みを捨て、すべてのアクセスを毎回疑ってかかる「性悪説」のセキュリティ設計思想だ。

特定の製品名でもなければ、ベンダーが売りつける魔法の箱でもない。

本稿では、専門用語の羅列ではなく「たとえ話」と「情シスの泥臭い日常」を使って、ゼロトラストの本質を解剖する。

読み終わる頃には、あなたの頭の中に、経営層を説得するための「戦略シナリオ」ができあがっているはずだ。

【たとえ話で理解】ゼロトラストセキュリティとは何か?

ゼロトラストを理解するために、オフィスビルのセキュリティに例えてみよう。

従来の「境界型セキュリティ」=社員証で素通りのオフィス

従来のセキュリティモデル(境界型防御)は、「1階の受付で社員証を見せたら、あとはどのフロアにも自由に出入りできるオフィスビル」だ。

受付(=ファイアウォール)を通過した人間は「社内の人間だから安全」と見なされる。一度VPNで社内ネットワークに侵入すれば、経理のファイルサーバーも、開発環境も、社長の機密フォルダにもアクセスし放題--そういう欠陥構造だ。

想像してほしい。もし誰かが社員証を拾って侵入したら? もし退職者のIDが無効化されていなかったら?

受付を突破された瞬間、ビル全体が陥落する。 それが今のあなたの会社だ。

ゼロトラスト=「全フロア・全部屋で毎回顔認証されるオフィス」

一方、ゼロトラストセキュリティは「すべてのドア、すべてのフロア、すべての部屋に入るたびに、顔認証とICカードと『入室理由』が求められるオフィスビル」だ。

1階の受付を通過しても、3階の会議室に入るには再度認証が必要だ。さらに「この人は今日、この会議室を使う理由があるか?」「使っている端末はウイルスに感染していないか?」「いつもと違う国からアクセスしていないか?」を、AIが毎回リアルタイムで尋問する。

面倒に聞こえるか?

しかし、この「面倒さ」こそが、ランサムウェアから会社を守る唯一の盾なのだ。

つまりゼロトラストセキュリティとは、「社内も社外も区別せず、すべてのアクセスを信頼せずに検証する(Never Trust, Always Verify)」という、冷徹なまでの現実主義だ。

なぜ今ゼロトラストが必要なのか?境界型セキュリティが崩壊した3つの理由

「うちはこれまで問題なかったし、今のままで十分では?」

その正常性バイアスは捨てろ。あなたの城壁はすでに穴だらけだ。

理由1:リモートワークで「城壁の中」が消滅した

コロナ禍以降、社員は自宅のWi-Fi、カフェの公衆回線、新幹線のモバイルルーターからアクセスしている。「社内ネットワーク」という安全地帯は、物理的に消滅したのだ。

VPNで無理やり社内に「引き戻す」アプローチは限界を迎えている。警察庁の統計でも、ランサムウェアの侵入経路の8割は「VPN機器」と「リモートデスクトップ」だ。

皮肉なことに、安全のために導入したVPNこそが、最大のバックドアになっている。

理由2:クラウド移行で「守るべきデータ」が城壁の外に出た

Microsoft 365、Salesforce、Boxーーあなたの会社の重要データは、もはや社内サーバーにはない。クラウド上にある。

データそのものが外に出てしまった以上、「社内の境界線」を守ることに何の意味がある?

金庫の中身が空っぽなのに、金庫の鍵だけ厳重にかけているようなものだ。

理由3:内部脅威は「社内だから安全」を否定する

IPAの「情報セキュリティ10大脅威」常連の「内部不正」。

退職予定者による持ち出し、権限設定ミス、あるいは悪意のないクリックミス。

脅威は外部からだけではない。すでにあなたの隣の席にも潜んでいる。

境界型防御は、この「内なる敵」に対して無力だ。

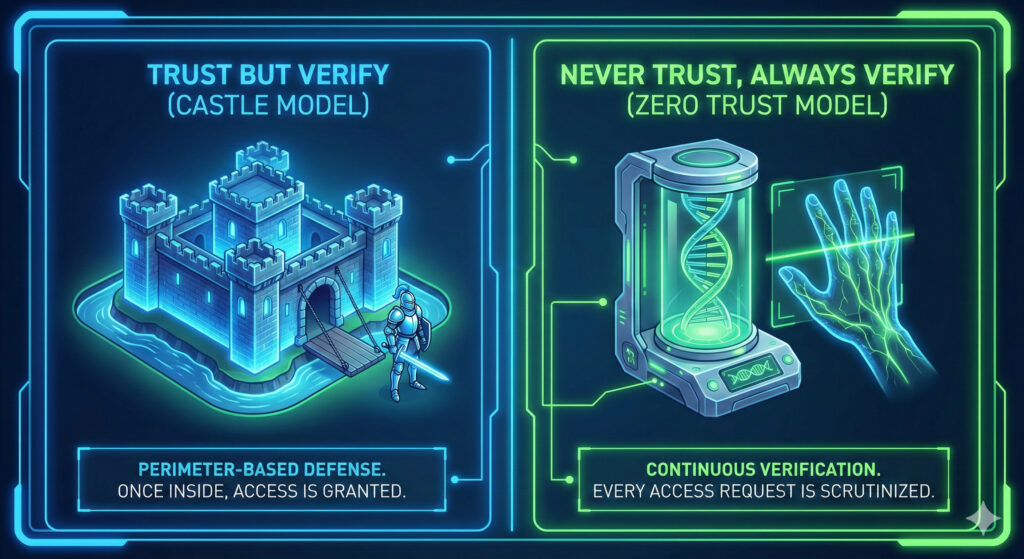

境界型セキュリティ vs ゼロトラスト:図解で一目瞭然の違い

| 比較項目 | 境界型セキュリティ(旧) | ゼロトラスト(新) |

|---|---|---|

| 基本思想 | 社内は安全、社外は危険 | すべてのアクセスは危険 |

| 信頼の根拠 | ネットワークの場所(IPアドレス) | ID + デバイス + 振る舞い |

| 認証頻度 | VPN接続時に一度だけ | アクセスのたびに毎回 |

| 権限範囲 | 一度入れば全リソースへアクセス可 | 必要最小限のみ(JIT) |

| 内部脅威 | 無防備 | 常時監視・制御 |

| スローガン | Trust but Verify(信ぜよ、されど確認せよ) | Never Trust, Always Verify(決して信頼せず、常に検証せよ) |

ポイントは、信頼の根拠が「場所(IP)」から「ID(誰が)」に移ったということだ。

ゼロトラストの3原則:NISTが定めた「信頼しない世界」のルール

米国国立標準技術研究所(NIST)のSP 800-207が定める、ゼロトラストの鉄則だ。暗記せよ。

原則1:明示的に検証する(Verify Explicitly)

「社内からのアクセスだから」という甘えは許さない。

ユーザーID、デバイスの健全性、位置情報、時間帯ーー利用可能なすべてのデータポイントに基づいて、毎回尋問する。

「顔パス」は廃止だ。

原則2:最小権限アクセスを使用する(Use Least Privilege Access)

ユーザーに与える権限は、業務に必要な「最小限」に絞る。

営業に経理データは見せない。平社員に管理者権限は渡さない。

さらに、権限は「常時」ではなく「必要な時だけ(JIT)」貸し出す。

「マスターキー」を全員に配るな。「必要な部屋の鍵」だけを貸せ。

原則3:侵害を想定する(Assume Breach)

これが最も重要だ。

「うちは大丈夫」ではなく「すでに侵入されている」という前提に立て。

防御壁はいずれ破られる。だからこそ、侵入された後の「被害の極小化」と「早期検知」に全力を注ぐのだ。

これはネガティブ思考ではない。「最悪の事態」を想定する、プロのリスク管理だ。

【具体例で理解】ゼロトラストを導入すると「情シスの月曜日」はこう変わる

概念論はいい。現場はどうなるんだ?

中堅企業の情シス担当者・Aさんの「地獄の月曜日」がどう変わるか見てみよう。

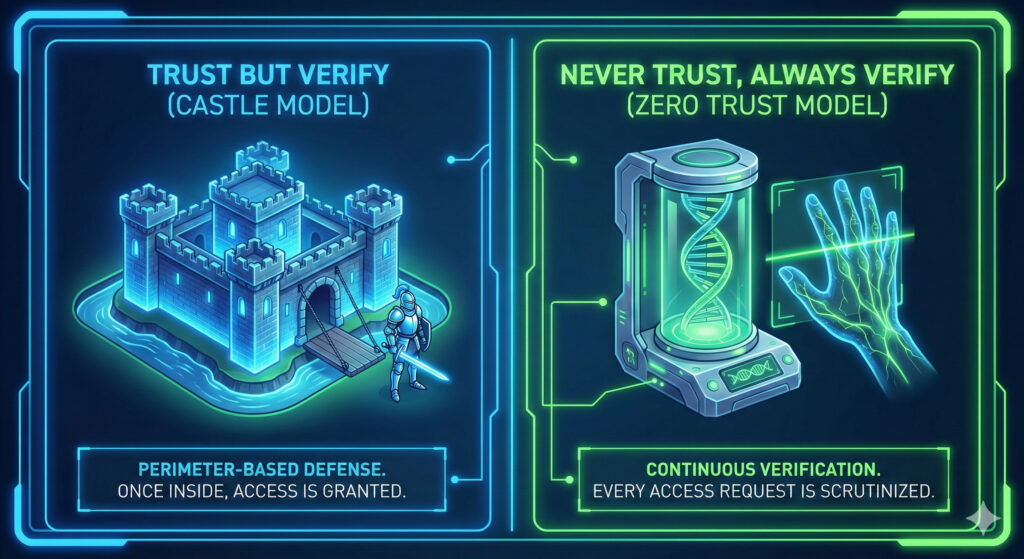

【Before】境界型セキュリティのAさんの月曜日

朝9時、電話が鳴り止まない。

「VPNがつながらない!」

全社員が一斉にアクセスし、帯域がパンク。Web会議はブツブツ切れる。

Aさんはログを見ながら冷や汗をかくが、解決策はない。「時間をずらして接続してください」と頼むしかない。

昼過ぎ、営業から「カフェのWi-FiでVPNがつながらず、見積もりが送れない」とクレーム。

仕方なく「個人のGmailで送っていいですよ」と許可する。シャドーITの黙認だ。敗北である。

【After】ゼロトラスト環境のAさんの月曜日

朝9時、電話は鳴らない。

社員はVPNなしで、IDaaS(Entra IDなど)経由で直接Microsoft 365にアクセスしている。

ZTNAにより、認証済みユーザーと健全なデバイスだけが通される。VPNの帯域問題は、物理的に消滅した。

営業がカフェからアクセスする。

条件付きアクセスが「未登録Wi-Fi」を検知し、即座に「追加の顔認証(MFA)」を要求。

本人確認が完了し、アクセス許可。セキュリティと利便性が両立している。

ダッシュボードには、「深夜3時に海外IPからアクセス試行があり、自動ブロックした」という通知。

Aさんはコーヒーを飲みながら「よし、撃退したな」と呟く。

これがゼロトラストだ。

魔法ではない。「正しい認証」と「正しい制御」がもたらす、静寂な月曜日だ。

ゼロトラストを構成する4つの防衛ライン

ゼロトラストは単一の製品ではないが、武器の種類は4つに分類できる。

1. ID管理・認証基盤(IDaaS)--「最強の関所」

ゼロトラストの心臓部だ。「誰が」を特定し、MFA(多要素認証)を強制する。

Entra ID (Azure AD), Oktaなどが代表例。ここがザルだと、他をいくら固めても意味がない。

2. エンドポイントセキュリティ(EDR)--「端末ごとの番犬」

「どのデバイスで」を監視する。

従来型ウイルス対策(EPP)は死んだ。今はEDR(Endpoint Detection and Response)の時代だ。

「ウイルスの侵入を防ぐ」のではなく、「不審な挙動(PowerShellの悪用など)を検知して即座に殺す」のが仕事だ。

3. ネットワークセキュリティ(ZTNA/SASE)--「アプリごとの専用通路」

「どうつなぐか」を制御する。

VPNのような「土管」ではなく、ZTNA(Zero Trust Network Access)で、アプリ単位の細い通路だけを開ける。

SASEはこれをクラウド上で統合管理する仕組みだ。

4. クラウドセキュリティ(CASB/CSPM)--「雲の上の監視カメラ」

「どこにつなぐか」を監視する。

CASBはシャドーITを炙り出し、CSPMはクラウドの設定ミス(S3バケツ公開など)を自動検知する。

ゼロトラストのメリット:コスト削減という「実弾」

経営層を説得するには「安心」ではなく「利益(メリット)」を語れ。

- 脱VPNによるコスト削減: 高価なVPN装置、保守費、回線増強費が不要になる。

- 被害の極小化: 万一侵入されても、被害は「その端末だけ」で止まる。身代金数億円のリスクを回避できる。

- 採用力の強化: 「どこでも安全に働ける」環境は、優秀な人材を集める武器になる。

- コンプライアンスの自動化: 誰がいつ何をしたか、すべてのログが残る。監査対応が楽になる。

デメリットと「失敗する組織」の共通点

甘い話ばかりはしない。これを知らないと爆死する。

- 初期コストと移行期間: ライセンス料は安くない。完全移行には年単位の時間がかかる。

- 「面倒くさい」という反発: MFA導入直後は、現場から悲鳴が上がる。

- レガシーの呪い: 古い基幹システムがZTNAに対応していないケースがある。

失敗する組織の共通点:

- 「製品を買えば終わり」と思っている: ゼロトラストは「設計思想」だ。製品はただの道具だ。

- 「ビッグバン導入」をする: いきなり全社展開して業務を止める。スモールスタートが鉄則だ。

- 「情シスだけでやる」: これは全社の働き方改革だ。経営と人事を巻き込めない情シスは死ぬ。

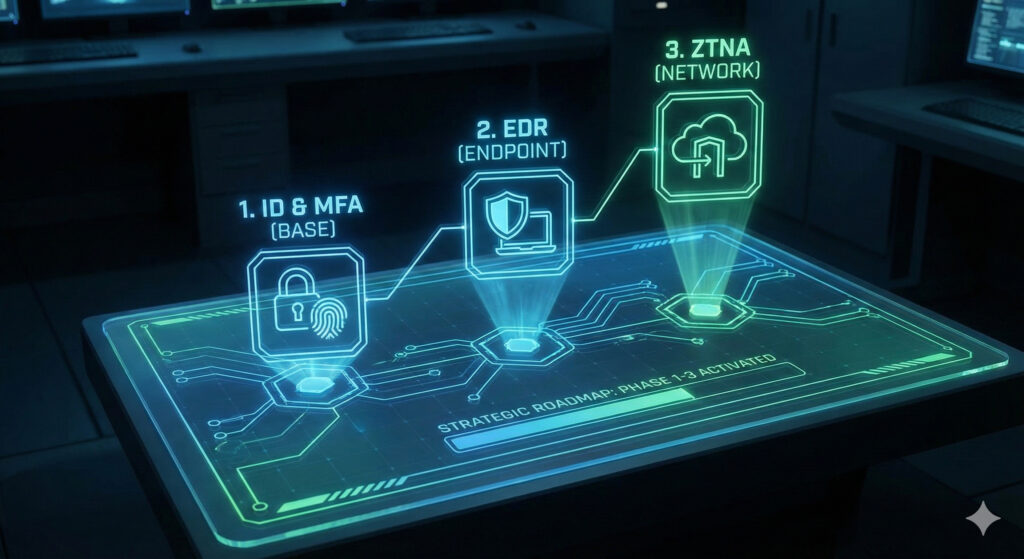

戦略的ロードマップ:中堅企業はこう動け

「金も人もない」と嘆く貴官に、現実的な作戦を授ける。

Phase 1(0~3ヶ月):ID統合とMFA --「玄関の鍵を替えろ」

まずMicrosoft 365のEntra IDを整備せよ。全SaaSの入り口をここに一本化し、MFAを強制する。

これだけで、不正アクセスの99%は防げる。コスト対効果は最強だ。

Phase 2(3~6ヶ月):エンドポイント武装 --「番犬を放て」

全端末にEDRを導入せよ。「OSが古い端末」「EDRが入っていない端末」はアクセスさせない(条件付きアクセス)。

私物スマホ(BYOD)からの無秩序なアクセスもここで遮断だ。

Phase 3(6ヶ月~):脱VPNとZTNA --「堀を埋めろ」

VPN装置の撤去計画を立てろ。まずは情シスや開発部からZTNAに移行し、ノウハウを溜める。

並行して、イミュータブルバックアップを導入し、最後の砦(レジリエンス)を確保せよ。

より詳細な手順は「ゼロトラスト実装ガイド」で解説している。

結論:「信頼しない」ことが、最強の信頼になる

ゼロトラストとは、疑心暗鬼になることではない。

「人間はミスをする」「システムは壊れる」という現実を直視し、それでもビジネスを止めないための「究極の危機管理」だ。

あなたの会社を守るための戦いは、明日の朝、自社のID管理画面を開くことから始まる。

健闘を祈る。