~ あなたの会社は「豪華客船」か、「イカダ」か? ~

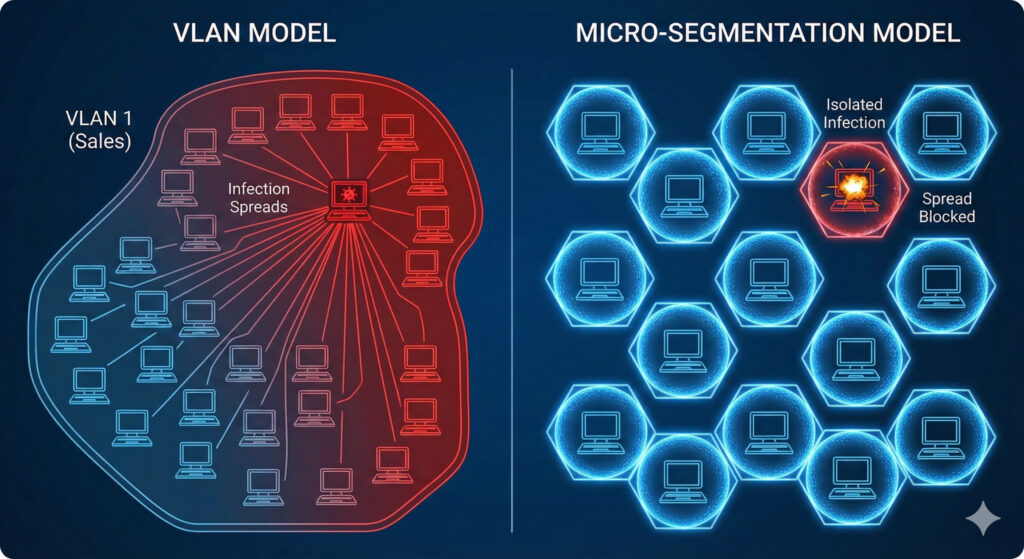

「うちはVLANで部署ごとにネットワークを分けているから大丈夫」

そう安心している情シスの方は多いでしょう。しかし、攻撃者の視点から見れば、VLANで区切られただけのネットワークは、実は「穴の空いたバケツ」と変わりません。

タイタニック号が沈没したのは、浸水を防ぐ「隔壁」の高さが不十分だったからだと言われています。現代の企業ネットワークも同様です。一度侵入を許すと、そこから他のサーバーへ、バックアップへ、ADへと、何の障害もなく感染が広がる「フラットネットワーク(イカダ)」構造になっていないでしょうか?

本稿では、「横展開(ラテラルムーブメント)」のメカニズムと、「マイクロセグメンテーション」による封じ込め戦略について、中堅企業が実装すべき具体策を提言します。

1. 攻撃者の高速道路:「横展開」のメカニズム

侵入者は「隣」へ移動する

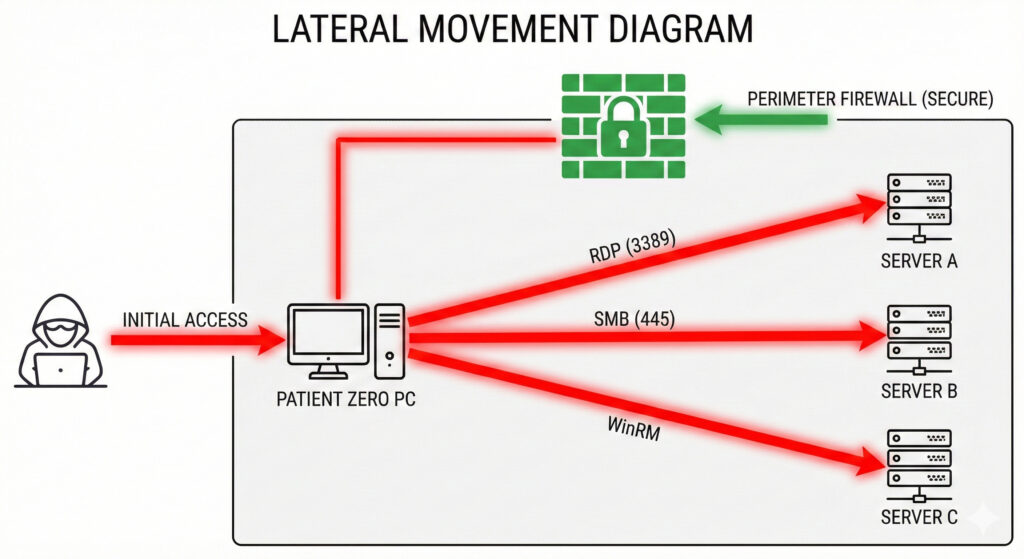

攻撃者が最初の1台(Patient Zero)に侵入した時点では、まだ試合終了ではありません。彼らの本当の目的は、その端末を踏み台にして、機密情報を持つファイルサーバーや、全権限を持つドメインコントローラーへ移動することです。これを「横展開(ラテラルムーブメント)」と呼びます 。

RDPとSMBは「攻撃者の専用レーン」

攻撃者は横展開のために以下のプロトコルを悪用します。

- RDP (3389/tcp):

リモートデスクトップ。管理者が使うツールですが、攻撃者もこれを使って隣のサーバーへ「ログイン」します。 - SMB (445/tcp):

ファイル共有や、管理ツール「PsExec」が使用するプロトコル。これを悪用して、遠隔でランサムウェアを実行します。 - WMI:

Windowsの管理機能。これも遠隔操作に悪用されます。

多くの企業は、インターネットからの入り口(Ingress)は厳重に監視していますが、社内ネットワーク内部の通信(East-West)は「信頼できる」として、これらのポートが開放されたまま(ノーガード)になっています。これこそが、攻撃者にとっての「高速道路」なのです。

2. VLANの限界と「マイクロセグメンテーション」

VLANは「土管」を分けるだけ

「VLANで分けている」というのは、物理的な配線を整理しているに過ぎません。VLAN間ルーティングが許可されていれば、結局は通信できてしまいます。また、同じVLAN内(例:サーバーセグメント)の通信は、ファイアウォールを経由しないため、感染は瞬く間に広がります。

最小単位で区切る「マイクロセグメンテーション」

これに対抗するゼロトラストの概念が「マイクロセグメンテーション」です。

これは、ネットワークを「部署」や「場所」といった大雑把な単位ではなく、「ワークロード(個々のサーバーやアプリ)」という最小単位で分割し、それぞれに個別のセキュリティポリシーを適用する技術です。

「WebサーバーAは、DBサーバーBのポート3306にのみ接続できる。それ以外の通信(隣のWebサーバーCへのRDPなど)は一切拒否する」。

このように、「業務に必要な最小限の通信以外はすべて遮断する(Default Deny)」状態を作ることが、ラテラルムーブメントを防ぐ唯一の手段です。

3. 「ハードウェア」ではなく「ソフトウェア」で壁を作る

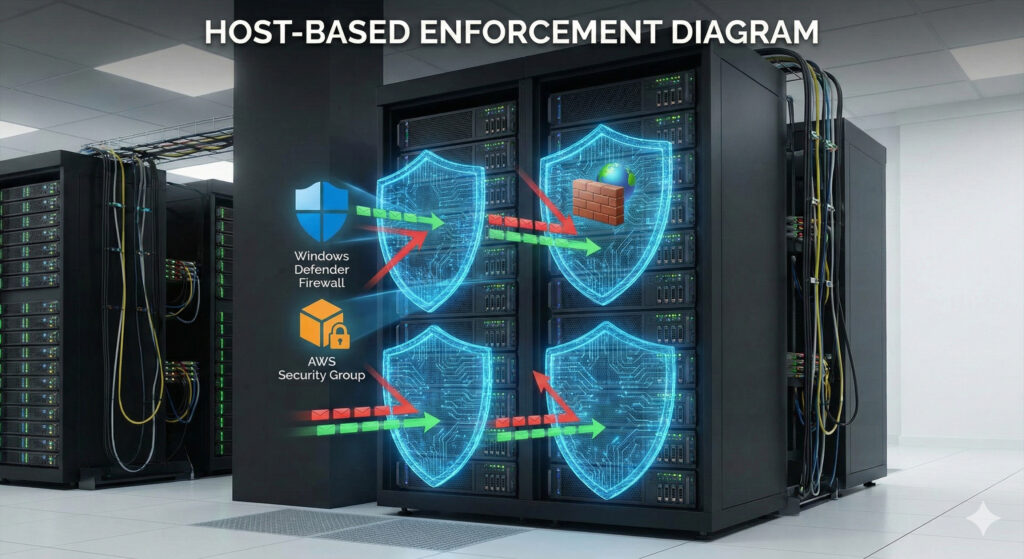

高価なアプライアンスは不要

「マイクロセグメンテーション」と聞くと、高価なSDN(Software Defined Networking)製品が必要だと思うかもしれません。しかし、当Laboは、「ホストベース(ソフトウェア)」でのフィルタリングを推奨します。

中堅企業が今すぐ使える「壁」は、すでに手元にあります。

- Windows Defender ファイアウォール:

グループポリシー(GPO)を使えば、全サーバーのインバウンド/アウトバウンド通信を一括制御できます。 - クラウドのセキュリティグループ:

AWSやAzureを使用している場合、IPアドレスではなく「役割(Role)」ベースで通信許可を定義できます。

「閉じ忘れ」というヒューマンエラー

過去には、メンテナンスのために一時的に開けたポート(RDPなど)を閉じ忘れたことで、そこから侵入された事例があります。

手動での設定変更はリスクです。ホストベースのファイアウォール設定は、必ず資産管理ツールや構成管理ツールで自動化・コード化し、意図しないポート開放を検知できる体制を整えてください。

4. 究極の防御:バックアップの「エアギャップ(隔離)」

「通信できない」こそが最強のセキュリティ

最後に、レジリエンス(復旧)の観点から最も重要なセグメンテーションについて述べます。それは、バックアップシステムを本番ネットワークから完全に切り離す「エアギャップ」です。

ランサムウェアは、感染するとネットワーク内を探索し、アクセス可能なすべてのバックアップ(NASや共有フォルダ)を暗号化します。

これを防ぐには、バックアップデータへの通信経路を、論理的(VLAN/Firewall)だけでなく、物理的(テープメディアや、特定の時間だけ接続するオフラインストレージ)に遮断することが究極の正解です。

「通信できるから便利」は「攻撃者にとっても便利」と同義です。バックアップに関しては、不便さこそが安全性となります。

結論:「通信できる」を異常と思え

「社内LANだから繋がって当たり前」という常識は捨ててください。

ゼロトラストの時代において、「許可されていない通信ができる」ことは、それ自体が異常事態(インシデント)です。

中堅・成長企業の情シス責任者が取り組むべきは、高価な製品の導入ではなく、既存のサーバーやPCのファイアウォール設定を見直すことです。

「サーバー間の不要なRDP/SMBを閉じる」。

たったこれだけの設定が、万が一の侵入時に、会社全体の全滅(ドミノ倒し)を防ぐ防波堤となります。