~ バックアップは「保険」ではなく「最初の標的」である ~

「ウチには毎日バックアップを取っているNASがあるから、ランサムウェアに感染してもデータを戻せばいい」

もしそう考えているなら、あなたの会社のデータはすでに「詰んで」います。

なぜなら、現代のランサムウェア攻撃者は、本番データを暗号化する前に、まずバックアップシステムを破壊しに来るからです。「復旧手段を断つ」ことが、被害企業に身代金を確実に支払わせるための、彼らのビジネス定石だからです。

問います。あなたの会社のバックアップHDDは、今この瞬間、社内LANに繋がっていませんか? もしそうなら、それはバックアップではありません。ただの「共有フォルダ」であり、攻撃者にとっての格好の餌食です。

本稿では、攻撃者がバックアップを無効化する手口と、そこからデータを物理的・論理的に隔離して守り抜く「イミュータブル・バックアップ」と「3-2-1ルール」の鉄則を解説します。

1. 攻撃者はどうやってバックアップを殺すのか?

Windows標準バックアップは「コマンド一発」で消える

攻撃者が端末に侵入して最初に行う破壊工作の一つが、「VSS(ボリュームシャドウコピー)」の削除です。

VSSはWindowsが自動で取得するバックアップ(スナップショット)機能ですが、攻撃者は管理者権限を奪取した後、この機能を無効化し、過去のスナップショットをすべて削除します。これにより、「以前のバージョンに戻す」という復旧手段は瞬時に封じられます。

NASの管理画面も乗っ取られる

ネットワーク経由のバックアップ(NAS)も安全ではありません。

攻撃者は横展開(ラテラルムーブメント)によってドメイン管理者権限を奪うと、その権限を使ってバックアップサーバーやNASの管理画面にログインします。そして、「データの初期化(フォーマット)」や「バックアップファイル自体の暗号化」を実行します。

ネットワーク上でアクセスできる(=書き込み可能な)状態にある限り、それはバックアップではなく「攻撃対象」なのです。

2. 最強の盾「イミュータブル(不変)ストレージ」とは

管理者でも消せない「聖域」を作る

管理者権限を奪われてもデータを守る唯一の方法、それが「イミュータブル(Immutable:不変)ストレージ」です。

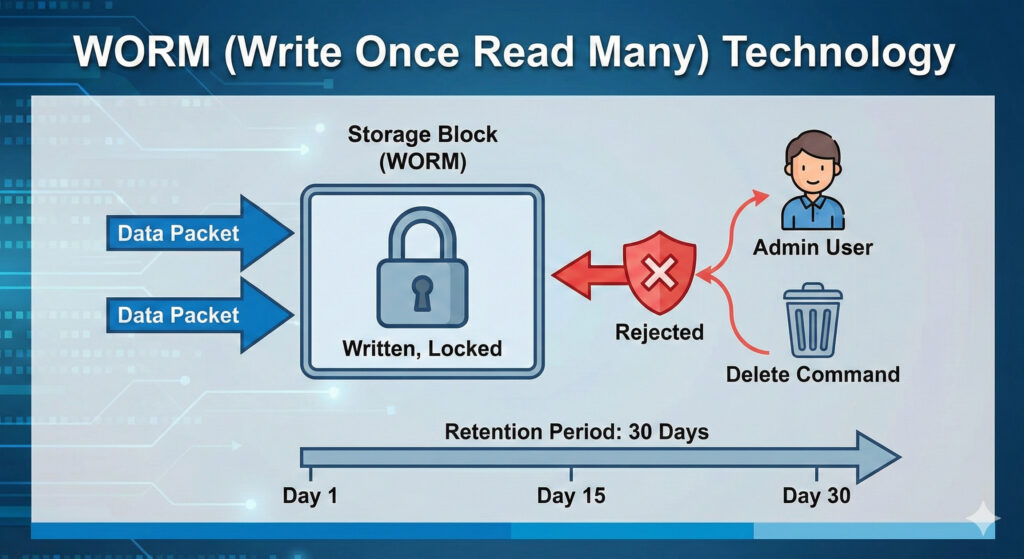

これは、書き込まれたデータに対して「一定期間(例:30日間)、いかなる権限を持っても変更・削除できない」という属性(WORM: Write Once Read Many)を付与する技術です。

たとえ攻撃者が管理者IDを盗み、「全削除」コマンドを実行しても、ストレージシステム側が「保持期間内なので削除できません」と拒否します。

ゼロトラストの究極系

これは「特権IDさえも信頼しない」という、ゼロトラスト思想の究極の実装です。クラウドストレージ(AWS S3 Object Lockなど)や、専用のバックアップアプライアンスで容易に導入可能です。中堅企業こそ、この「消せない箱」を持つべきです。

3. 古くて新しい「3-2-1ルール」と「エアギャップ」

物理的に切断する「エアギャップ」

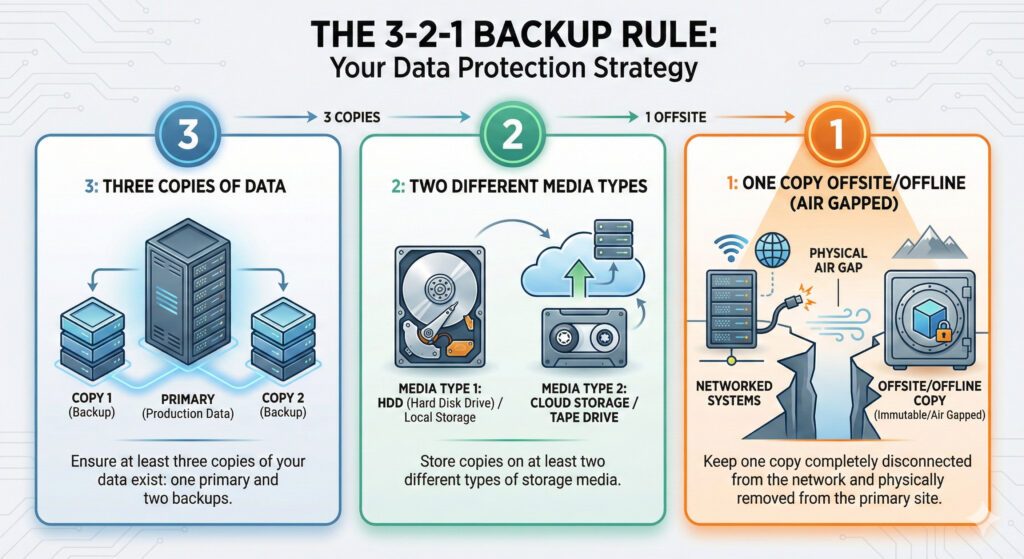

論理的な防御(イミュータブル)に加え、物理的な防御も不可欠です。それが「3-2-1ルール」です。

- 3つのデータを持つ(本番データ+バックアップ2つ)

- 2種類の異なる媒体に保存する(HDDとクラウド、あるいはテープ)

- 1つはオフライン(エアギャップ環境)または遠隔地に置く

特に重要なのが「オフライン」です。ネットワークケーブルが抜かれたHDDや、棚に保管されたLTOテープメディアに、ランサムウェアは感染できません。過去の事例でも、テープバックアップから復旧できたケースがあります。

「アナログで不便」こそが、最強のセキュリティなのです。

4. 「盗まれても読めない」状態を作る(暗号化)

二重脅迫への対抗策

バックアップデータが「無事」でも、中身を「盗まれる」リスクは残ります。攻撃者はデータを暗号化する前に、バックアップデータを外部へ持ち出し(Exfiltration)、「公開されたくなければ金を払え」と脅すからです(二重脅迫)。

これに対抗するには、「保存データ(Data at Rest)の暗号化」が必須です。

政府のガイドラインでも、保管データの暗号化は強く推奨されています。バックアップデータ自体を暗号化しておけば、万が一ファイルを持ち出されても、攻撃者は中身を読むことができず、脅迫の効力を削ぐことができます。

結論:「リストア訓練」なきバックアップは画餅である

「バックアップを取ること」が目的になっていませんか?

バックアップの目的は、有事の際に「データを戻して事業を再開すること」です。

どれほど高価なバックアップシステムを入れても、いざという時に戻せなければ意味がありません。実際にリストア(復元)を試してみたら、「手順がわからない」「パスワードが不明」「データが破損していた」というトラブルは頻発します。

情シス責任者がやるべきことは、イミュータブルストレージの導入と、半年に一度の「避難訓練(リストアテスト)」です。

「バックアップが暗号化されました」という絶望的な報告を聞く前に、今すぐ自社のバックアップ構成を見直してください。