1. はじめに:なぜ「脱VPN」が経営課題なのか

多くの日本企業において、VPN(Virtual Private Network)はテレワークの生命線と考えられている。しかし、攻撃者の視点から見れば、VPN装置こそが「ランサムウェアを社内へ招き入れるための正門」となっているのが現実だ。

VPN機器の脆弱性を突かれれば、認証を突破され、ネットワーク全体が制圧される。一度内側に入られれば、従来の境界防御モデルでは横展開(ラテラルムーブメント)を防ぐ術がない。

本ブリーフィングでは、Googleが実践したゼロトラストモデル「BeyondCorp」への移行プロセスを、日本企業の現実に合わせて再構築し、「セキュリティ強化」と「BCP(事業継続)」を同時に達成するための戦略的ロードマップを提示する。

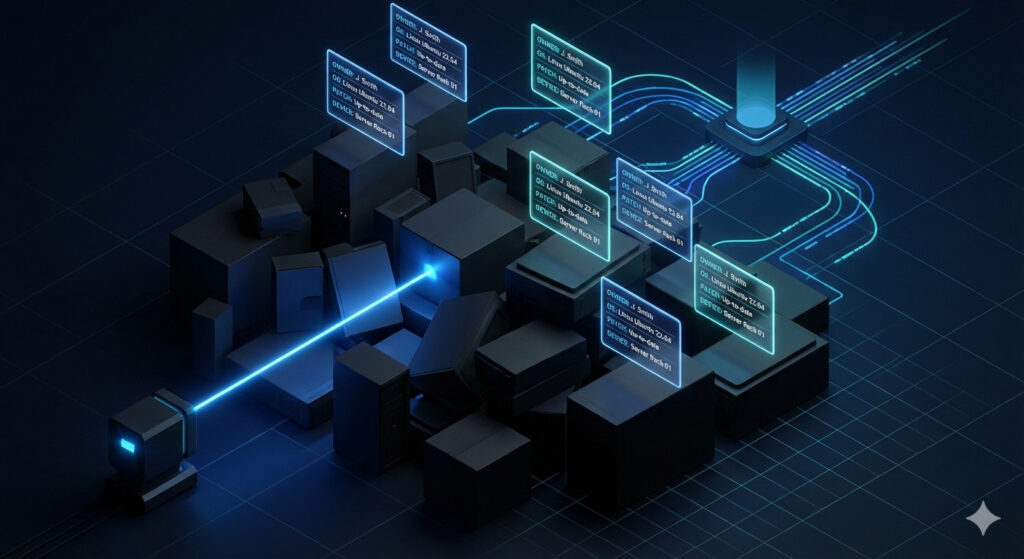

2. Phase 1:資産の「完全な可視化」なくして制御なし

ゼロトラスト移行の最初の、そして最大の障壁は「自社に何があるか把握していない」ことだ。Googleの移行事例でも、このフェーズに最も時間が割かれている。

2.1 「信頼できるインベントリ」の構築

管理されていないデバイス(Shadow IT)からのアクセスを遮断するためには、まず「管理されているデバイスとは何か」を定義しなければならない。

- デバイス情報の統合:

MDM(モバイルデバイス管理)、EDR、資産管理ツールのデータを突き合わせ、重複のない「正」のデータベースを作成する。 - バックアップ資産の特定:

どこに重要データがあり、どのサーバーがBCP上の「守るべき核(Core)」なのかを特定し、タグ付けを行う。これが行われていないと、ポリシーの優先順位がつけられない。

2.2 アクションアイテム

- [ ] 社内端末の全台数と、EDR未導入端末のリストアップ。

- [ ] ユーザーIDと利用端末の紐付け(1対N)の洗い出し。

3. Phase 2 & 3:段階的移行とアクセスポリシーの適用

いきなり全社のVPNを止めるのは自殺行為だ。Googleは「飛行中のエンジンの載せ替え」のように、業務を止めずに段階的に移行した。

Phase 2:認証基盤の強化とパイロット導入

- IDaaSへの集約:

Active Directoryのみに依存せず、クラウドベースのIDaaS(Okta, Entra ID等)へ認証を集約し、FIDO2によるMFAを強制化する。 - 低リスク領域からの適用:

まずはWeb会議システムや経費精算システムなど、比較的機密性の低いWebアプリから「プロキシ経由(VPNレス)」でのアクセスに切り替える。 - 開発者・特権IDの隔離:

最も狙われやすい管理者アクセスに対し、ハードウェアキー(YubiKey等)を必須化する。

Phase 3:VPNの「サンセット(日没)」プロセス

- VPNの用途限定:

ほとんどのWebアプリをプロキシ経由に移行した後、RDP/SSHが必要なレガシーシステムのみVPN利用を残す。 - 最終的な廃止:

レガシーシステムへのアクセスもIAP(Identity-Aware Proxy)等の技術でWebラップし、最終的にVPN装置の電源を落とす。

4. 経営層への提言:ROI(投資対効果)とBCP予算としての正当化

CISOがゼロトラスト予算を獲得する際、「セキュリティが向上します」だけでは弱い。「コスト削減」と「事業継続」の文脈で語る必要がある。

4.1 コスト構造の最適化

- VPNアプライアンス費用の削減:

高額なVPN機器の更新費用、保守費、ライセンス費が不要になる。 - ネットワーク帯域コストの削減:

全トラフィックを一度センター拠点に集める「バックホール構成」が不要になり、インターネット回線へのオフロードが可能になる。

4.2 「どこでも働ける」という最強のBCP

BeyondCorpモデルでは、自宅、サテライトオフィス、災害時の避難先など、「インターネットさえあれば、いつものセキュリティレベルで業務再開できる」環境が手に入る。

これは、首都直下型地震やパンデミック発生時において、企業の生存率を劇的に高める「BCP投資」そのものである。

5. 結論:決断の時

「いつかやる」ではない。VPN機器の脆弱性が毎月のように報告される今、移行の遅れはそのまま経営リスクに直結する。

- 資産を可視化せよ。

- 認証を強化せよ。

- そして、VPNの電源を抜け。

これが、侵入前提時代を生き抜くための、唯一にして最短のロードマップである。

本戦略の策定支援、および貴社の現状アセスメント(可視化診断)については、ZTRラボ技術顧問団へお問い合わせください。