~ 日本企業を襲った「デジタル災害」の衝撃 ~

2024年6月、日本のコンテンツ産業の雄であるKADOKAWAグループを襲ったサイバー攻撃。これは単なる一企業のセキュリティインシデントとして片付けるべきではありません。日本国内におけるサイバーセキュリティの「歴史的転換点」として刻まれるべき事象です。

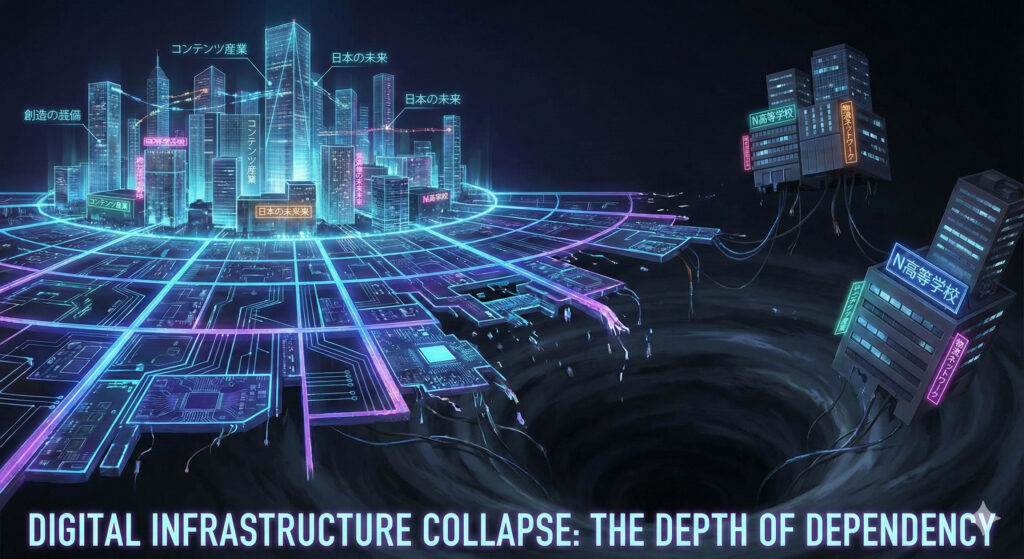

動画共有サービス「ニコニコ動画」の長期停止、出版物流の大混乱、そしてN高等学校を含む教育機関への波及。これらは、我々の社会がいかに深く、そして脆くデジタルインフラに依存しているかを痛感させる「デジタル災害」そのものでした。

本稿では、2024年6月8日に発覚したKADOKAWAグループへのランサムウェア攻撃について、発生から復旧、そして事後対応に至る全経緯を包括的に分析します。攻撃を実行した脅威アクター「BlackSuit」の技術的手口、被害拡大の構造的要因、そして4ヶ月以上に及ぶ復旧プロセスの実態を詳らかにし、同様の脅威に直面する全ての組織へ向けた防衛ドクトリンを提示します。

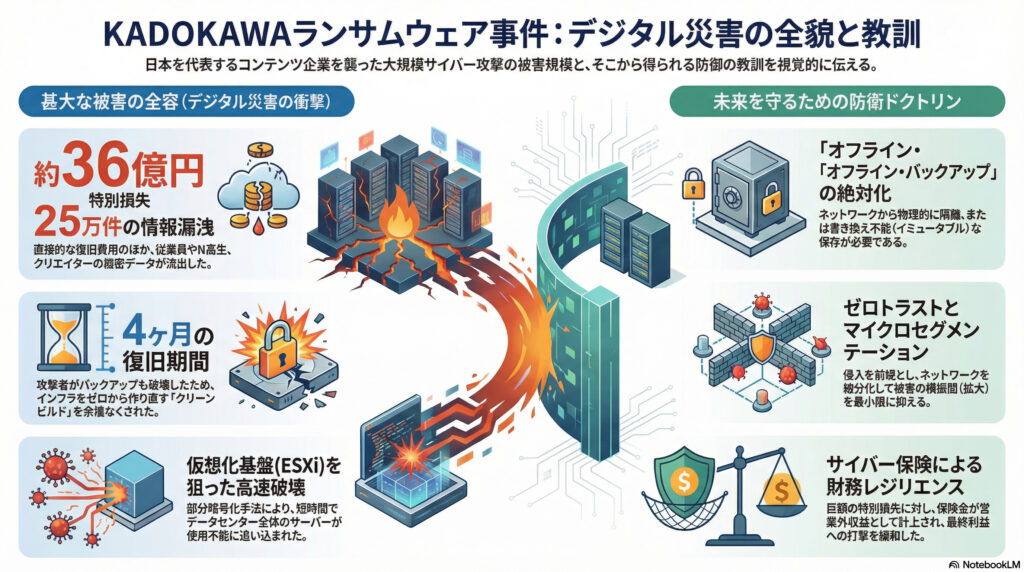

本件は、従来の「ばらまき型」とは一線を画す、標的型ランサムウェア(Big Game Hunting)の極致です。特別損失約36億円、個人情報漏洩約25万人という被害規模と社会的影響の大きさから、将来にわたり参照されるべきケーススタディとして、心して読み解いてください。

▼記事を読むのが面倒な人のためにAI解説動画を作りました。読み間違いはご容赦くださいませ。

▼この記事のポイントをまとめたインフォグラフィック(クリックすると拡大します)

2. 事件の全容と経緯:120日間の闘争記録

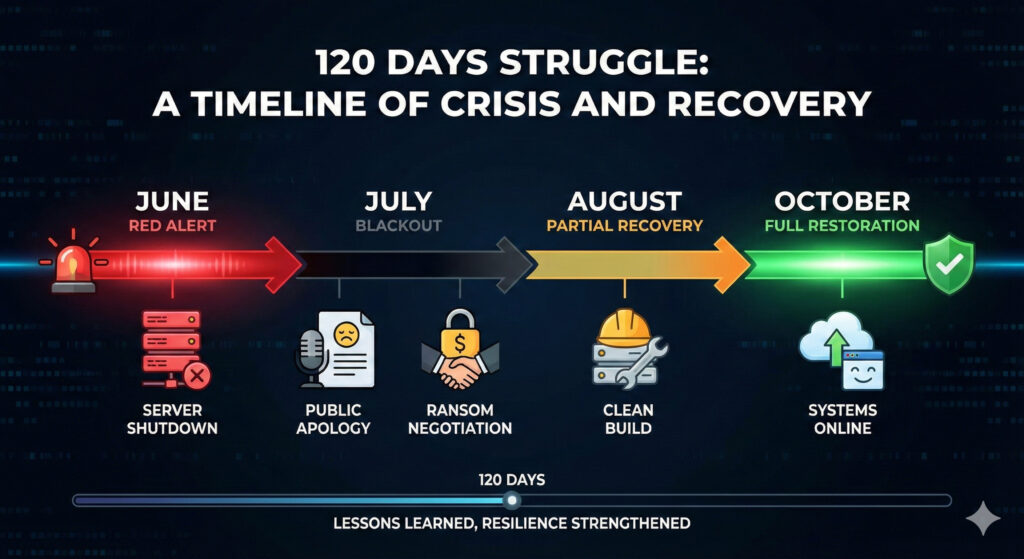

KADOKAWA事件の特異性は、検知から完全復旧までに要した期間の長さに如実に表れています。混乱の初期対応から、苦渋の決断、サービスの再開に至る時系列を整理し、組織の意思決定と外部環境の変化を追跡します。

2.1 第1フェーズ:発覚と初期対応(2024年6月8日~6月13日)

異変の検知と「物理的遮断」の決断

2024年6月8日未明、KADOKAWAグループのデータセンター内サーバーにて、複数のアラートが一斉に鳴り響きました。通常のシステム障害ではありません。自己増殖的にネットワーク内を浸食するマルウェアの挙動でした。システム管理者は直ちに異常を検知しましたが、攻撃の進行速度は極めて速く、仮想化基盤の深部へと到達していました。

被害拡大を最小限に食い止めるため、KADOKAWAのIT部門は「全サーバーのシャットダウン」および「物理的なネットワークケーブルの抜線」という、データセンター運用において最もドラスティックな措置を講じました。この瞬時の判断により、外部へのさらなるデータ流出や他システムへの感染拡大はある程度抑制された可能性があります。

しかし、その代償として「ニコニコ動画」「KADOKAWAオフィシャルサイト」「エビテン(ebten)」など、主要Webサービスが一斉にブラックアウトする事態を招きました。

情報の錯綜とユーザーの動揺

発覚から数日間、ユーザーにとって状況は完全なブラックボックスの中にありました。SNS上では憶測が飛び交い、情報の真空地帯が生まれました。この間、現場では「バックアップシステムすらも暗号化されている」という絶望的な事実が判明しつつありました。通常の障害であれば数時間で復旧するリストアが不可能であることは、事態の長期化を決定づける要因となりました。

2.2 第2フェーズ:事実の公表と犯行声明(2024年6月14日~7月上旬)

経営トップによる謝罪と説明

沈黙を破ったのは6月14日です。KADOKAWAおよびドワンゴは「システム障害に関する第2報」を発表し、YouTube上で夏野剛氏(CEO)、川上量生氏らによる説明動画を公開しました。

この動画公開は、日本企業の危機管理広報としては異例かつ評価されるべき対応でした。

- 事実の認定:

障害の原因が「ランサムウェアを含む大規模なサイバー攻撃」であることを公式に認めました。 - 被害範囲の特定:

グループ専用データセンターが標的となり、サーバーのBIOS(ファームウェア)レベルまで暗号化された可能性を示唆しました。システムを「再起動」するだけでは復旧できず、ハードウェアからの再構築が必要であることが判明しました。 - N高への言及:

N高等学校・S高等学校の学習システムにも影響が出ていることが明かされ、教育インフラとしての脆弱性も露呈しました。

脅迫と交渉報道の波紋

6月22日、NewsPicksが「KADOKAWA側と犯行グループとの間で身代金交渉が行われている」とする記事を掲載しました。これに対しKADOKAWA側は「犯罪者を利する行為」として強く抗議しました。この対立は、ランサムウェア被害における「透明性」と「実利的な危機管理」のバランスがいかに困難であるかを浮き彫りにしました。

その後、7月1日には攻撃者グループ「BlackSuit」が犯行声明を発表。「1.5TBのデータを窃取した」と主張し、身代金を要求しました。事件は機密情報の暴露を盾にした「二重脅迫(ダブルエクストーション)」へと完全に移行したのです。

2.3 第3フェーズ:困難な復旧と再起(2024年8月~10月)

「ニコニコ動画(Re:仮)」の提供

メインシステムの復旧が見通せない中、ドワンゴはエンジニアチームの有志による「ニコニコ動画(Re:仮)」を突貫工事で開発し、8月5日にリリースしました。これはコミュニティの離散を防ぐための苦肉の策であり、同時に技術者たちの執念を示すものでした。

完全復旧への道のり

復旧作業は、汚染された環境を一切使用せず、新しいサーバーとネットワーク機器を調達し、ゼロからインフラを構築する「クリーンビルド」の手法が採られました。これは安全性を担保する唯一の方法ですが、物理的な調達と構築工数を要するため、復旧までに4ヶ月という長期間を要しました。

2024年10月31日、KADOKAWAはついに「完全復旧」を宣言するとともに、個人情報漏洩の最終的な調査結果(約25万件)を公表し、事件は一応の収束を見ました。

表1:KADOKAWAランサムウェア事件・主要タイムライン

| 年月日 (2024年) | フェーズ | 出来事・対応 |

|---|---|---|

| 6月8日 | 発生・検知 | 未明にシステムアラート検知。全サーバー停止・物理遮断。ニコニコ動画等のサービス停止。 |

| 6月14日 | 公表 | 夏野CEOらによる謝罪動画公開。ランサムウェア攻撃と認定。データセンター全体の被害を示唆。 |

| 6月22日 | 報道・摩擦 | 身代金交渉に関する報道に対し、KADOKAWAが強く抗議。 |

| 7月1日 | 脅迫 | 「BlackSuit」が犯行声明発表。1.5TBのデータ公開を警告。 |

| 8月5日 | 暫定復旧 | 「ニコニコ動画(Re:仮)」提供開始。 |

| 10月31日 | 収束・確定 | 全面的なサービス再開と個人情報漏洩件数(約25万件)の確定報告。 |

3. 技術的要因と侵入の真相:BlackSuitの深層解剖

KADOKAWAを襲ったのは、無差別にメールをばら撒くような愉快犯ではありません。高度に組織化され、企業の急所を熟知したプロフェッショナルな犯罪集団「BlackSuit」です。彼らの正体と、堅牢なはずのデータセンターがいかにして陥落したのか、その技術的真相に迫ります。

3.1 攻撃者の正体:BlackSuit(旧Royal/Conti)

「BlackSuit」は2023年5月頃に出現した比較的新しい名称ですが、その実態はサイバー犯罪界で悪名高い「Royal」ランサムウェアの後継であり、さらにその源流はロシア系サイバー犯罪組織「Conti」にまで遡ります。この系譜が意味するものは「洗練」と「凶悪性」です。

- Big Game Hunting(大物狙い):

医療、教育、重要インフラなど、ダウンタイムが許されない組織をピンポイントで狙います。 - Linux/ESXiへの対応:

Windowsだけでなく、企業の仮想化基盤であるVMware ESXiを直接攻撃できる高度な技術力を有しています。これにより、数百台の仮想サーバーを一挙に無力化することが可能となります。

3.2 侵入経路とラテラルムーブメント(横展開)

初期侵入(Initial Access)

具体的な「最初の侵入口(Patient Zero)」については詳細な公表は控えられていますが、一般的なBlackSuitの手口とCISAの警告に基づけば、以下のいずれかである可能性が極めて高いと言えます。

- VPN機器の既知の脆弱性:

ファームウェア更新が遅れたFortinetやCitrix等の脆弱性を突き、認証を突破します。 - フィッシング:

従業員への標的型メール攻撃によるVPN認証情報の窃取。 - RDPの悪用:

インターネットに露出していたリモートデスクトップポートへの総当たり攻撃。

内部での権限昇格と偵察

侵入に成功した攻撃者は、直ちに暗号化を行うのではなく、ネットワーク内を探索(偵察)しました。ここで使用されたのが「Cobalt Strike」です。本来は正規のペネトレーションテストで使用されるツールを悪用し、ネットワーク内に「ビーコン」を設置、C2サーバーとの通信路を確立しました。

彼らは時間をかけてドメインコントローラー(AD)の管理者権限を奪取し、ネットワーク構成図、バックアップの場所、そして最も重要な「データセンターの管理コンソール(vCenter)」へのアクセス権を手中に収めたと考えられます。

3.3 致命的な攻撃手口:ESXiの暗号化とスピード

インターミテント暗号化(部分暗号化)による高速化

BlackSuitは「Intermittent Encryption(断続的な暗号化)」を採用しています。ファイルを端から端まで全て暗号化するのではなく、一定間隔(例:16バイトごと)でデータを破壊する手法です。

- 高速性:

全データを書き換える必要がないため、巨大なデータベースファイルであっても短時間で処理を完了できます。 - 検知回避:

ディスクI/Oの異常を監視する従来のセキュリティソフトによる検知をすり抜けやすくなります。

「-nomutex」フラグと並列処理

解析された検体からは、実行時に -nomutex という引数が使用されていたことが判明しています。通常、マルウェアは多重起動を防ぐために排他制御を行いますが、このフラグを使用することで、同一マシン上で複数のランサムウェア・プロセスを同時に走らせることが可能になります。高性能なサーバーのCPUパワーを限界まで利用し、破壊活動を加速させるための意図的な設計です。

3.4 組織的な脆弱性

技術的な攻撃に加え、組織構造上の弱点も被害を拡大させました。

- ネットワーク分断の不備:

社内ネットワークと管理ネットワークが適切に分離されていなかった、あるいは管理者権限が共通化されていたことで、一箇所の突破が全滅を招いた可能性があります。 - レガシーシステムの残存:

15年以上続く巨大で複雑なシステムの中に、パッチ適用が困難な古いサーバーやOSが残存しており、それが攻撃の足掛かり(踏み台)として利用された側面も否定できません。

4. 復旧の遅れと多方面への影響:なぜ4ヶ月もかかったのか

「なぜすぐに復旧できないのか?」

事件発生直後、多くのユーザーや株主が抱いた疑問です。その答えは、被害の質が「データのロック」にとどまらず、「インフラの信頼性の崩壊」にあったことにあります。

4.1 復旧長期化の理由:信頼の喪失とクリーンビルド

バックアップの無力化

通常、復旧はバックアップからのリストアで行われます。しかし、BlackSuitのような攻撃者は、暗号化前にまずバックアップサーバーを破壊、あるいは暗号化します。KADOKAWAの場合も、オンライン上のバックアップはすべて侵害されていた可能性が高く、即座のリストアが不可能でした。

ゼロからの再構築(Clean Build)

攻撃者がドメイン管理者権限を掌握していた以上、既存のネットワーク内にはバックドアが仕掛けられていると見なす必要があります。既存サーバーの復号やOS再インストールだけでは、再感染のリスクを排除できません。

そのため、KADOKAWAは「物理層からの再構築」を余儀なくされました。新しい機器を調達し、ケーブルを引き直し、OSをクリーンインストールする。これは実質的に、巨大なデータセンターをもう一つ作り直すに等しい作業であり、物理的な物流とリソースを考慮すれば、4ヶ月という期間はむしろ驚異的なスピードであったと言えます。

4.2 財務的影響:36億円の特別損失と保険の救済

この事件は、KADOKAWAに甚大な経済的打撃を与えましたが、同時に「サイバー保険」の有効性を実証する事例ともなりました。

- 特別損失の計上:

2025年3月期第2四半期決算において、約36億円を計上しました。- 内訳:外部専門家への調査委託費、システム再構築費、コールセンター設置費、ユーザーへの補償費など。

- 全体的な経済損失:

サービスの停止による機会損失(広告収入減、解約、eコマース売上減)を含めると、実質的な影響額は54億円~100億円規模に達すると推計されます。 - サイバー保険による相殺:

特筆すべきは、受取保険金が「営業外収益」として計上された点です。特別損失として36億円のマイナスが発生した一方で、保険金による補填があったため、最終的な純利益へのインパクトはある程度緩和されました。これは有事のファイナンスとしてサイバー保険が機能した好例です。

表2:財務インパクトの概算

| 項目 | 金額規模 | 内容 |

|---|---|---|

| 特別損失 | 約36億円 | 復旧・調査・補償にかかる直接コスト |

| 経済損失総額 | 50億〜100億円 | 売上機会損失を含む推計 |

| 株価変動 | -64.5円/株 | 報道直後の下落幅 |

| 保険金 | 非開示(多額) | 営業外収益として計上され、赤字幅を圧縮 |

4.3 多方面への被害波及

ニコニコ動画の文化圏の断絶

ニコニコ動画の停止は、単なるインフラダウン以上に「コミュニティの断絶」をもたらしました。ボカロP、歌い手、配信者といったクリエイターのエコシステムが一時的に機能不全に陥り、ファンとの交流の場が失われました。

出版物流の「アナログ」回帰

システムダウンにより、書籍の受注・発注・在庫管理も停止しました。現場ではFAXや電話、手書き伝票による「アナログ対応」で物流を維持しようと奮闘しましたが、出荷量は激減しました。DXが進んだ現代企業において、デジタル基盤の喪失がいかにBCPを困難にするかを如実に物語っています。

教育現場への影響(N高等学校)

通信制高校であるN高・S高では、学習システムへのログイン障害が発生しました。さらに深刻だったのは、在校生や保護者の個人情報流出です。未成年のデータが含まれていたことは、社会的批判を強める要因となりました。

4.4 情報漏洩の規模と質

最終的に確定した個人情報漏洩件数は 254,241件 に上りました。BlackSuitの「二重脅迫」により、以下の機微情報がダークウェブ上に公開される最悪の事態となりました。

- 取引先情報: クリエイター、個人事業主の契約書、支払調書(マイナンバー含む)。

- 従業員情報: 全従業員の氏名、給与口座、人事評価データ。

- N高生情報: 生徒の氏名、住所、成績データ等。

5. 今後の対策と防衛策:KADOKAWAの事例から学ぶ教訓

KADOKAWA事件は、日本企業にとって「対岸の火事」ではなく「明日の我が身」です。この犠牲から得られた教訓は、具体的かつ実践的な防衛策へと昇華されなければなりません。

5.1 「オフライン・バックアップ」の絶対化

教訓:ネットワークに繋がったバックアップは、バックアップではありません。

攻撃者はドメイン管理者権限を奪うと、ネットワーク上のあらゆるストレージにアクセスし、破壊します。

- 対策:

イミュータブル(書き換え不可)バックアップの導入が急務です。クラウド上のオブジェクトロック機能を利用するか、物理的にネットワークから切り離されたテープメディア(LTO)への定期バックアップを行いましょう。 - 3-2-1-1-0ルール:

データコピーを3つ持つ、2つの異なるメディアを使う、1つはオフライン(またはイミュータブル)にする、復元エラー0(ゼロ)を確認する。

5.2 ゼロトラスト・アーキテクチャへの移行

教訓:一度侵入されたら無防備な「境界防御」は限界です。

VPNを突破された後、攻撃者が深部まで到達できたのは、内部ネットワークが「フラット」だったからに他なりません。

- 対策:

マイクロセグメンテーションを実装しましょう。重要なサーバーは一般の社内ネットワークから厳密に隔離し、必要な通信以外を物理的・論理的に遮断します。 - 特権ID管理(PAM):

管理者権限を常時付与するのではなく、作業時のみ申請・承認を経て付与する「Just-in-Timeアクセス」を徹底しましょう。

5.3 有事を想定した危機管理体制(BCP)

教訓:デジタルが死んだ時の「代替手段」を用意しておくこと。

システムが全滅した状況下で、いかにビジネスを回すか。泥臭いアナログなBCPこそが、最後の砦となります。

- 対策:

- 通信手段の確保:

社内メールもTeamsも使えないことを想定し、Signalや外部メールサービスなど、緊急用の通信ライン(Out-of-Band Communication)を準備してください。 - ダークサイトの準備:

Webサイトがダウンした際に、状況を伝えるための静的な緊急用サイトを、本体サーバーとは異なるインフラ上に用意しておきましょう。

- 通信手段の確保:

5.4 サプライチェーンと子会社の統制

教訓:グループ全体のセキュリティレベルは、最も弱いところで決まります。

- 対策:

グループ全体でのセキュリティ基準の統一と定期的な監査が必要です。特に、古いシステムを抱える子会社のリスクアセスメントを優先的に行いましょう。VPN機器などの脆弱性情報(KEV)に対するパッチ適用を、グループ全体で集中管理する仕組みが必要です。

5.5 サイバー保険の戦略的活用

教訓:防御に100%はありません。最後はファイナンスで会社を守ります。

- 対策:

サイバー保険への加入は、単なるコストではなく経営戦略の一部です。ただし、保険は金銭的損害を補填するだけであり、社会的信用までは回復してくれないことを肝に銘じるべきです。「逸失利益(Business Interruption)」が補償に含まれているかの確認も重要です。

結論

KADOKAWAランサムウェア事件は、サイバー攻撃が企業の存続基盤そのものを破壊し得る現実を突きつけました。36億円という巨額の損失、25万人のプライバシー侵害、そして4ヶ月に及ぶ文化的インフラの停止。これらは、デジタル化が進んだ現代社会における脆弱性の縮図です。

しかし、この事件は同時に、日本企業のレジリエンス(回復力)への試金石ともなりました。エンジニアたちの献身による「Re:仮」のリリース、アナログ物流による意地、そして巨額の投資を伴うクリーンビルドの決断。これらは、破壊された信頼を再構築するための苦難の道のりでした。

全ての企業経営者、IT担当者は、この事実を直視し、「自社ならどうなっていたか」を自問しなければなりません。BlackSuitのような脅威は、今も次の標的を探しています。防御壁を高くすることはもちろん重要ですが、侵入されることを前提とした「復元力」と「代替手段」の確保こそが、次なるデジタル災害を生き残る唯一の道なのです。