~「検知」できない攻撃が急増している ~

「当社のPCには、全台ウイルス対策ソフトを入れているから大丈夫です」

もしあなたが、経営陣や監査人に対して胸を張ってこう答えているなら、今すぐその認識を改めてください。

残念ながら、現代のランサムウェア攻撃者に対して、従来のパターンマッチング型アンチウイルス(EPP)は、ほとんど無力化されています。それは「鍵をかけたから泥棒は入らない」と信じているようなものです。泥棒が合鍵を持っていたら? 窓を割らずに忍び込んだら?

本稿では、「EPPをすり抜ける攻撃手口」を解剖し、その対抗策として「EDRによる検知」と「デバイストラストによる動的隔離」の仕組みを解説します。

1. なぜ、ウイルス対策ソフト(EPP)は無力化したのか?

攻撃者は「ウイルス」を使わない

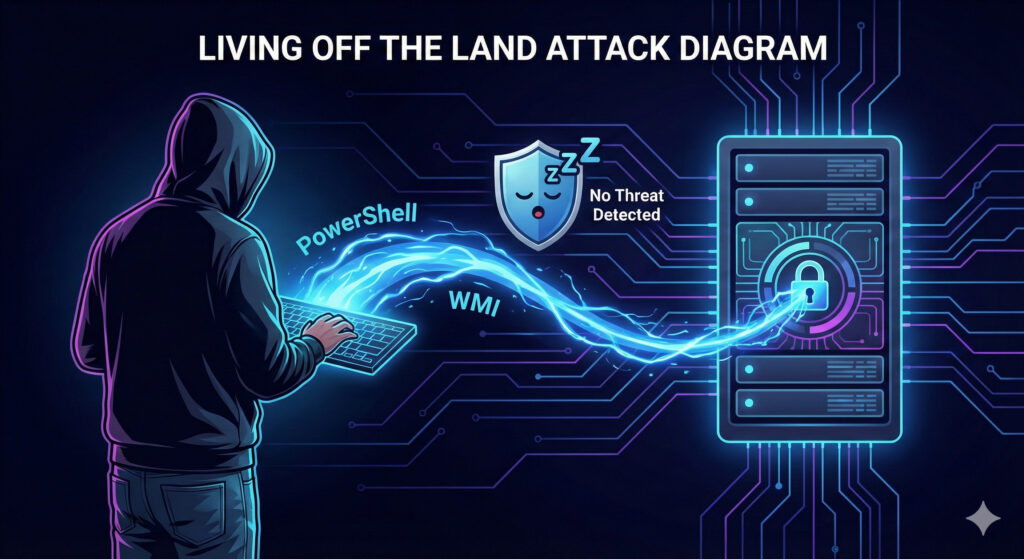

従来のウイルス対策ソフト EPP(Endpoint Protection Platform)は、「既知のウイルスの指名手配書(パターンファイル)」と照合して検知します。しかし、攻撃者は検知を回避するために「ファイルレス攻撃」や「環境寄生型攻撃(Living off the Land)」を多用します。

彼らは、Windowsに標準搭載されている正規の管理ツールである「PowerShell」や「WMI」、「PsExec」を悪用してコマンドを実行します。

EPPから見れば、それは「管理者がメンテンナンス作業をしている」ようにしか見えません。正常なツールを使っているため、ブロックする根拠がないのです。

EPP自体を「殺す」攻撃

さらに恐ろしいことに、攻撃者は「Bring Your Own Vulnerable Driver(脆弱なドライバの持ち込み)」という手法を使います。

脆弱性のある正規のカーネルモードドライバを悪用し、管理者権限でさえ停止できないEPPのプロセスを強制終了させてしまいます。あなたのPCの右下で「保護されています」というアイコンが消えた瞬間、そこは無法地帯となります。

2. 「EDR」は監視カメラである(ProtectからDetectへ)

侵入を防ぐ「鍵」ではなく、犯行を撮る「カメラ」

EPPの限界を補うのがEDR(Endpoint Detection and Response)です。

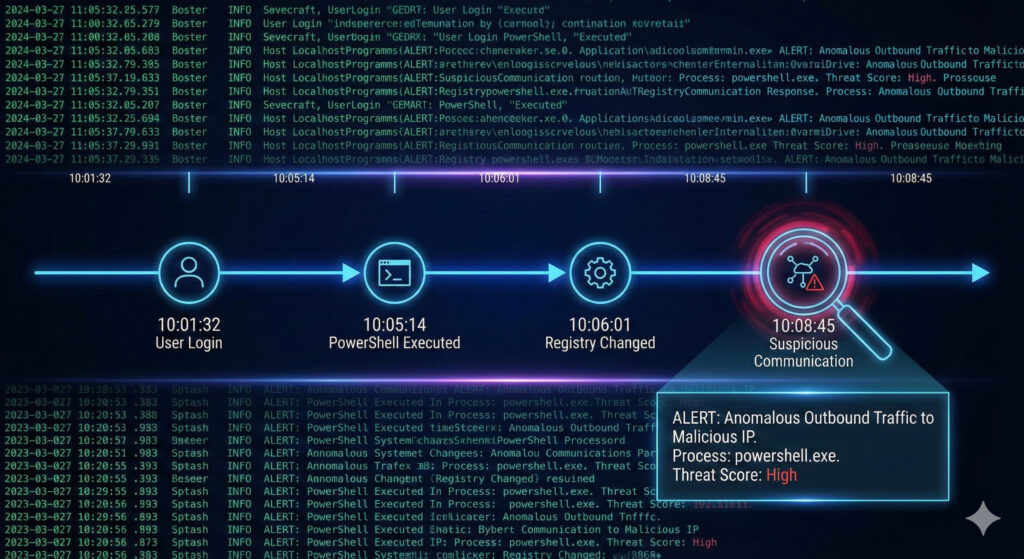

EPPが「侵入を防ぐ(Protect)」ものなら、EDRは「侵入後の振る舞いを検知・記録する(Detect & Respond)」ものです。

たとえ正規ツール(PowerShell)であっても、「深夜2時に」「大量のファイルにアクセスし」「外部サーバーへ通信した」という「不審な振る舞い」があれば、EDRはそれを検知します。

レジリエンス(復旧)のための必須条件

ZTRラボが重視する「レジリエンス(回復力)」の観点でも、EDRは不可欠です。

ランサムウェア被害に遭った際、最も時間がかかるのは「影響範囲の特定」です。

「いつ侵入され、どのファイルが盗まれ、どの端末まで感染が広がったか?」

EDRのログ(フライトレコーダー)がなければ、この調査に数ヶ月を要し、その間ビジネスは停止したままになります。EDRは、迅速な復旧のための保険でもあるのです。

3. ゼロトラストの核心「デバイストラスト(健全性評価)」

「社給端末だから信頼する」は間違い

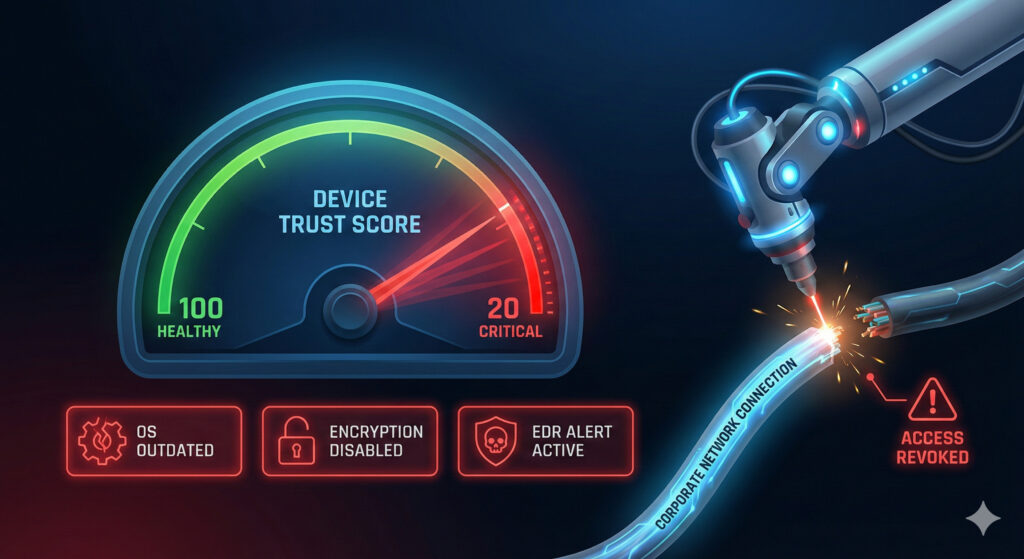

EDRを入れただけでは不十分です。検知した瞬間に、その端末を社内ネットワークから切り離さなければなりません。そこで登場するのが、ゼロトラストの核心概念である「デバイストラスト(デバイスの健全性評価)」です。

デバイスの信頼性は静的なものではなく、「トラストスコア」として動的に評価されるべきです。

リアルタイムの「健康診断」

ユーザーがシステムにアクセスするたびに、ポリシーエンジンは以下の項目をチェック(健康診断)します。

- OSパッチ: 最新のセキュリティパッチが適用されているか?

- ディスク暗号化: BitLockerなどは有効か?

- TPM: セキュリティチップは正常か?

- EDRのステータス: EDRが稼働しており、脅威を検知していないか?

もし一つでも不合格があれば、IDやパスワードが合っていてもアクセスは拒否されます。

さらに、使用中にマルウェアを検知してスコアが低下した場合、セッションは即座に切断(動的隔離)されます。これが、人手に頼らない自動防御システムです。

4. UEM(統合エンドポイント管理)なきゼロトラストは画餅

管理されていないデバイスは「異物」である

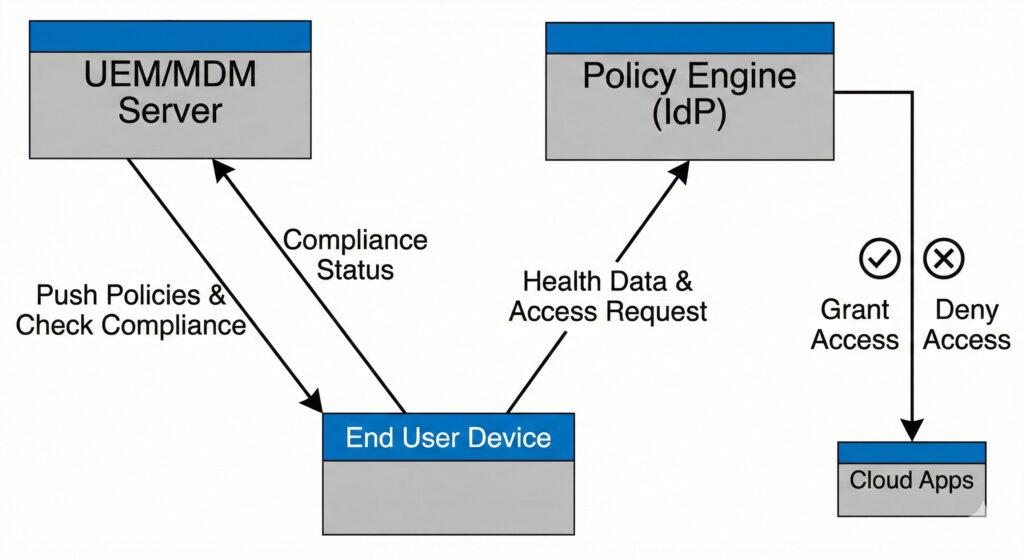

この「健康診断」を行うためには、デバイスが組織によって管理されていなければなりません。その役割を担うのが、UEM(統合エンドポイント管理)やMDM(モバイルデバイス管理)ツールです(例:Microsoft Intuneなど)。

ゼロトラスト環境において、UEMの管理下にないデバイス(勝手なBYODや管理漏れのPC)は、健康状態が不明な「異物」です。

「UEMに登録されていないデバイスからのアクセスは、一切認めない」

この厳格なルールこそが、シャドーITからの侵入を防ぎ、ネットワークの衛生状態を保つ唯一の方法です。

結論:感染しても「広げない」仕組みを作る

「ウイルス感染を100%防ぐ」ことは不可能です。

しかし、「感染しても、それを1秒で検知し、自動的に切り離して被害を最小限にする」ことは可能です。

中堅・成長企業の情シス責任者が目指すべきは、EPPという「盾」への過信を捨て、EDR(目)とUEM(管理)を連携させた「自律的な免疫システム」を構築することです。

まずは自社の端末管理率を把握し、「管理されていない端末」をゼロにすることから始めてください。それが、デバイストラストへの第一歩です。