~ ファイアウォールを捨てても、IDさえ守れば「理論上」は安全である ~

「ネットワークの境界(ファイアウォール)は崩壊した」と、これまでの記事でお伝えしてきました。では、私たちは何を新たな拠り所とすればよいのでしょうか?

答えは「アイデンティティ(ID)」です。

ゼロトラストの基本思想はシンプルです。「社員がカフェにいても、自宅にいても、ID認証さえ強固なら企業データは守れる」。

しかし、現実の日本企業の多くは、いまだに「パスワードの定期変更」という形骸化したルールに縛られ、攻撃者に対して最も重要な「城の本丸(Active Directory)」への道を無防備に晒しています。

本稿では、「権限昇格攻撃」の恐怖と、「コントロールプレーンとしてのID」の概念を融合し、情シスが今すぐ取り組むべきIDセキュリティの要塞化戦略を提言します。

1. 攻撃者は「ハッキング」しない。「ログイン」してくる

IDは「ただの文字列」ではない

パスワードを複雑にしても、メモリから盗まれれば意味がありません。IDを「単なる認証の鍵」から、ゼロトラストの司令塔である「コントロールプレーン」へと昇華させる必要があります。

IdP(Identity Provider)への集約

SaaSごとにバラバラのIDを管理するのはやめましょう。IdP(Identity Provider)にすべてのIDを集約し、SSO(シングルサインオン)を導入します。

これにより、IdPが「関所」となり、「誰が・いつ・どのデバイスからアクセスしているか」を一元的に審査できるようになります。怪しい振る舞いがあれば、IdP側で即座に全サービスへのアクセスを遮断できます。これがゼロトラストの「動的なポリシー適用」の基盤となります。

2. 「MFA(多要素認証)」は選択肢ではない。義務だ

コロニアルパイプラインの教訓

2021年の米コロニアルパイプライン事件では、たった1つのVPNアカウントにMFAが設定されていなかったために、巨額の身代金支払いを余儀なくされました。MFAはもはやオプションではありません。「義務」です。

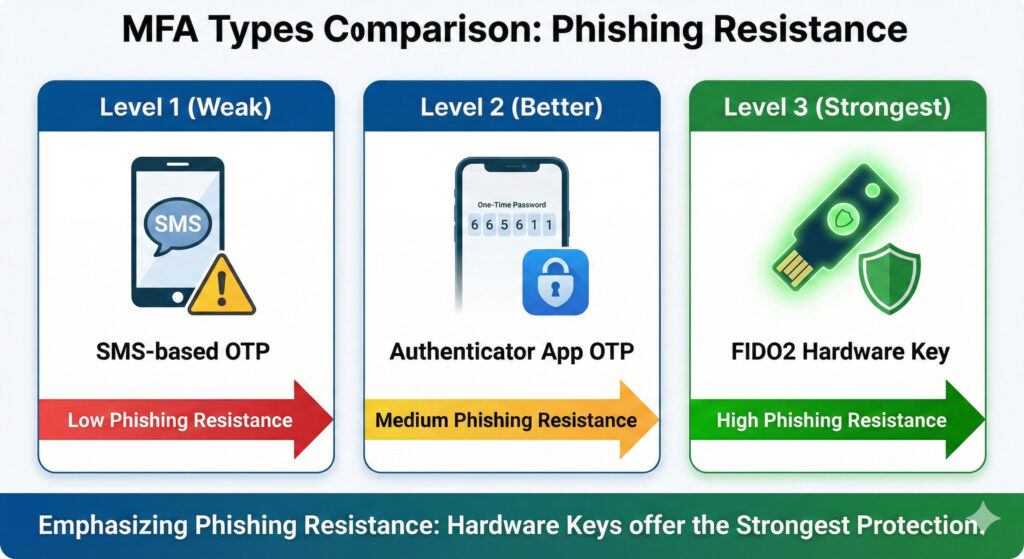

「SMS認証」では守れない

ただし、どのMFAでも良いわけではありません。SMS認証は「SIMスワップ攻撃」やフィッシングサイトによって突破されるリスクがあります。

- 推奨: スマートフォンアプリによるOTP(ワンタイムパスワード)やプッシュ通知。

- 最強: FIDO2(WebAuthn)対応のハードウェアキー。これは物理的にフィッシングが不可能な仕組みであり、Googleなどの先進企業で標準採用されています。

3. 最後の砦「Active Directory」を要塞化せよ

ADを奪われる=全滅

ランサムウェア攻撃者の最終目標は、ドメインコントローラー(AD)の管理者権限です。これを奪われると、グループポリシー機能(GPO)を悪用され、組織内の全端末にランサムウェアを一斉配信されてしまいます。

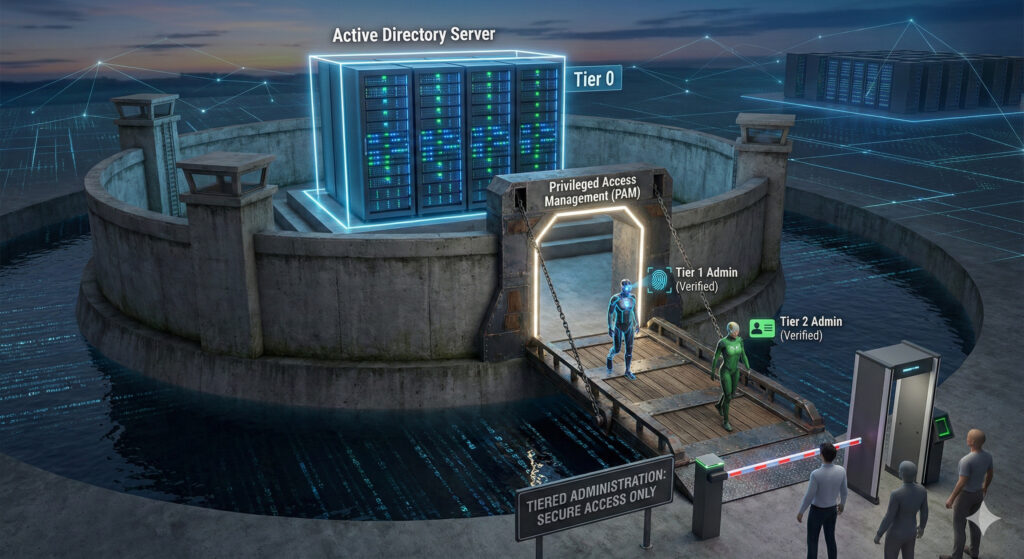

特権IDを守る「Tierモデル」

ADを守るために、以下の「要塞化」を実施してください。

- 特権IDの分離(Tierモデル): 「ドメイン管理者」のアカウントで、普段のメール閲覧やWebブラウジングをしてはいけません。一般業務用のIDと、管理作業用のIDを明確に分けます。

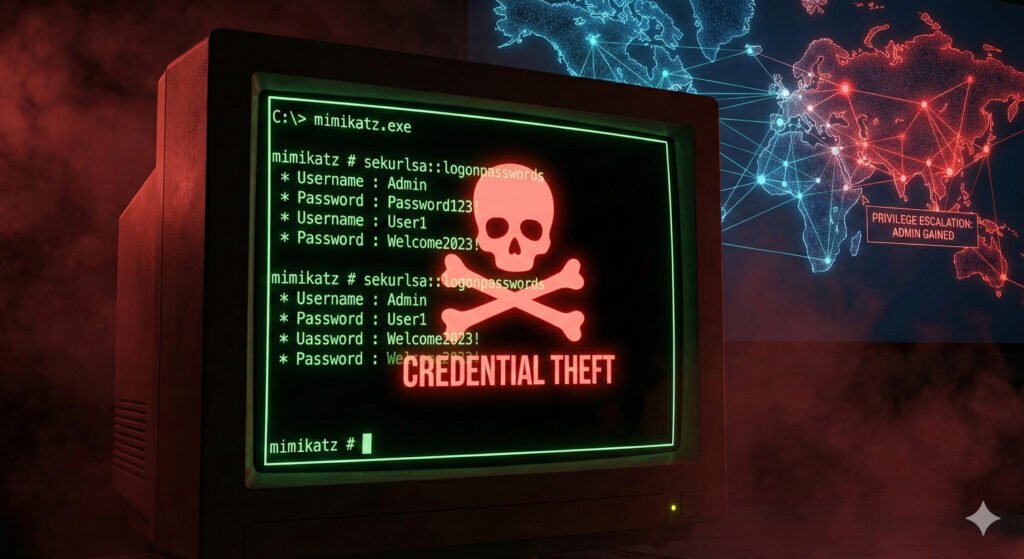

- 特権ID管理(PAM)の導入: 管理者パスワードを「使い捨て」にします。作業のたびに申請・承認を行い、一時的なパスワードを発行する仕組みを導入することで、万が一Mimikatzで盗まれても、そのパスワードは既に無効になっています。

- LSA保護の有効化: Windowsのセキュリティ機能を使い、LSASSプロセスへの不正なアクセス(メモリダンプ)をブロックします。

結論:ID管理は「総務の仕事」ではなく「防衛の仕事」だ

「パスワードの定期変更」という儀式に意味はありません。

攻撃者は、あなたの会社の社員になりすまし、正規のルートで堂々と侵入してきます。

情シスが今すぐやるべきことは、「すべてのIDをIdPに統合し、FIDO2などの強力なMFAで守る」こと。そして、「Active Directoryという心臓部を、特権管理(PAM)で要塞化する」ことです。

ID管理システムの導入は、単なる業務効率化ではありません。それは、サイバー戦争における最前線の「防壁」を構築する、最も効果的な投資なのです。