「全部を守ろうとする者は、結局なにひとつ守れない。」

社内の政治的抵抗を乗り越えた主人公ディラン。

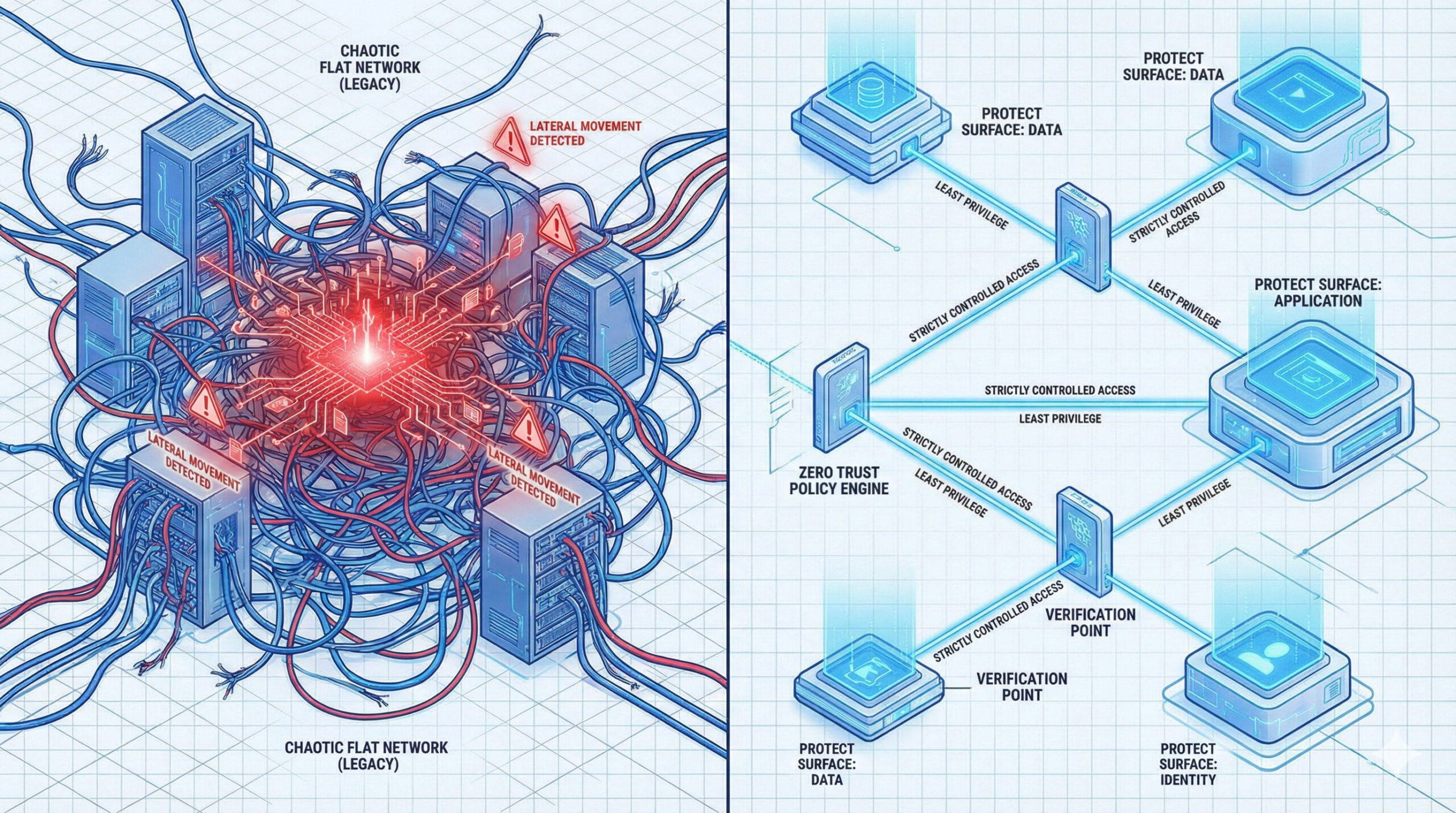

彼はいよいよ、技術的な実装フェーズに入る。しかし、目の前にあるのは「一度入ればどこへでも行ける」フラットなネットワーク(Flat Network)の惨状だった。

多くの情シス担当者が、ゼロトラストの概念図(NIST SP 800-207)を見て絶望する。「今の複雑怪奇な社内ネットワークを、どうやったらこの綺麗な図にできるんだ?」と。

第3回は、その「実装の迷路」から脱出するための設計思想(アーキテクチャ)についてだ。

この記事は『Project Zero Trust』特集の一部です。全記事一覧はこちら↓

Scenario:広すぎる戦場

ディランは最初、ファイアウォールの内側にある「すべてのサーバー、すべてのPC」を守ろうとした。

しかし、すぐに限界に気づく。攻撃対象領域(Attack Surface)はあまりにも広大で、日々増え続けるデバイスのすべてに完璧なポリシーを適用するのは不可能だ。

そこで彼は、本書の核心となるジョン・キンダーバグ(ゼロトラストの提唱者)の教えに立ち返る。

「攻撃対象領域(Attack Surface)を見るな。防御対象領域(Protect Surface)を見ろ」

攻撃者がどこから来るかは無限だが、「本当に守るべきもの」はごくわずかだ。

思考を180度転換し、「外から中」ではなく「中(守るべきデータ)から外」へ向かって設計するアプローチへの切り替えだ。

Insight:クラウン・ジュエル(王冠の宝石)を探せ

ZTRラボでも、多くの相談者が「ゼロトラスト製品」の見積もりを持ってくるが、「何を守るための構成ですか?」と聞くと答えられないことが多い。

本書でディランが実行した「5段階の設計メソッド」の第1歩こそ、日本企業が最も苦手とする「データの棚卸し」だ。

Step 1. 防御対象領域(Protect Surface)の定義

会社にとっての「クラウン・ジュエル(最重要資産)」は何か?

- DAASモデルで分類せよ:

- Data: 顧客名簿、設計図、クレジットカード情報

- Assets: SCADAシステム、医療機器、社長のPC

- Applications: 自社開発アプリ、会計ソフト

- Services: DNS、Active Directory

「全部大事です」は思考停止だ。ランサムウェアで暗号化されたら「会社が潰れるデータ」だけを選べ。それが守るべき「城の本丸」だ。

ZTR Solution:マイクロセグメンテーションの実装

守るべき「宝石」が決まったら、次はその周囲に「極小の境界(Micro-perimeter)」を作る。

これがゼロトラスト・アーキテクチャの正体だ。

Step 2. トランザクション・フローの可視化

そのデータに「誰が、どのアプリから、どのポートで」アクセスしているか?

正常な通信(Flow)を知らなければ、異常な通信を止めることはできない。

Step 3. アーキテクチャの構築

ここで初めて技術が出る。

巨大なファイアウォールをドンと置くのではなく、「宝石(Protect Surface)」ごとに専用の検問所(Next Generation Firewall / SASE)を設置する。

これにより、万が一、社員のPCが1台乗っ取られても、「隣の部屋(宝石)」には移動できない構造が完成する。

Action:今週のタスク

いきなり全社のネットワーク図を書き直そうとしてはいけない。挫折するだけだ。

今週は、たった一つの「宝石」を守る練習をしよう。

この「不要なアクセスを遮断する」思考こそが、ゼロトラストの第一歩だ。

製品を買う必要はない。まずは紙とペンで、「理想の通信経路」を描くことから始めよう。

次回予告:

守るべき場所が決まった。次はいよいよ、そこを通る「人間(ID)」の選別だ。

パスワードという古い鍵を捨て、ディランは「最強の門番」を導入する。

👉 Vol.4 【実装編】「IDこそが新しい『境界』である」 に続く。

👉『Project Zero Trust』特集トップへ戻る