1. エグゼクティブサマリー:防御と復旧の「不可分」な関係

2026年現在、企業が直面しているのは、データの暗号化と窃取を同時に行う「二重脅迫型ランサムウェア」の脅威である。かつて企業のデジタル資産を守っていた「境界防御(Perimeter Defense)」モデルは、クラウドとテレワークの普及、そして攻撃手法の高度化により完全に崩壊した。

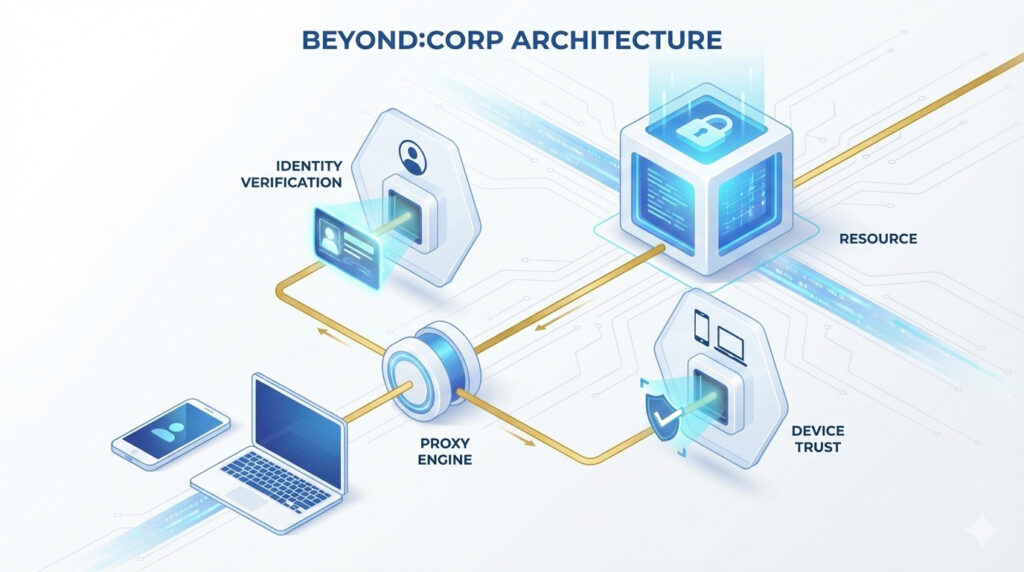

本白書では、Googleが提唱したゼロトラストモデル「BeyondCorp」の技術的アーキテクチャを再評価し、それをZTRラボが提唱する「サイバーレジリエンス(回復力)」の文脈で再定義する。

我々の結論は一つである。

「ゼロトラスト(侵入の極小化)」と「BCP(確実な復旧)」は別個の対策ではなく、相互に依存する生存戦略の両輪である。

BeyondCorpが提供する厳格なアクセスポリシーこそが、攻撃者のラテラルムーブメント(横展開)を物理的に遮断し、最後の砦であるバックアップシステムを守り抜くための、唯一にして最強の「防火壁」となる。

2. 境界防御モデルの敗北と「信頼」の再定義

2.1 「信頼できる内部」という神話の崩壊

従来のセキュリティモデルは、ファイアウォールの内側(社内LAN)を「信頼できる(Trusted)」、外側を「信頼できない(Untrusted)」と定義していた。しかし、Googleを襲った「オペレーション・オーロラ」や近年のサプライチェーン攻撃が証明したように、このモデルは破綻している。

一度内部に侵入されれば、攻撃者は「信頼された社員」になりすまし、フラットなネットワーク内を自由に移動できる。VPNは、城門の鍵を攻撃者に渡しているのと同義なのだ。

2.2 攻撃者の真の狙いは「横展開(Lateral Movement)」にある

ランサムウェア攻撃において、初期侵入(Initial Access)は始まりに過ぎない。攻撃者の真の目的は、ドメインコントローラーやバックアップサーバーへの「横展開」である。

境界防御モデルでは、一度内部に入るとサーバー間の通信制御(セグメンテーション)が甘いケースが多く、これが被害を全社規模に拡大させる根本原因となっている。「侵入されること」自体よりも、「侵入後に自由に動かれること」こそが、致命的な経営リスクを生むのである。

3. BeyondCorpアーキテクチャ:ゼロトラストの実装詳細

BeyondCorpは、信頼の基点を「ネットワークの場所(IPアドレス)」から「ユーザーとデバイスのコンテキスト」へ移行させるアーキテクチャである。これを実装することで、物理的な場所に関係なく、セキュアな業務遂行が可能となる。

3.1 アイデンティティとデバイスの「絶対認証」

すべてのアクセスリクエストに対し、以下の検証を強制する。これに例外は存在しない。

- User Trust (誰が):

ID/パスワードという「知識情報」だけに依存しない。FIDO2/WebAuthnを用いた耐フィッシング多要素認証(MFA)を必須とする。 - Device Trust (どの端末で):

組織が管理し、かつ健全性(パッチ適用状況、ディスク暗号化、EDRの稼働等)が確認されたデバイスのみを許可する。- デバイス証明書(mTLS)を用いることで、攻撃者が持ち込んだ攻撃用PCや、管理外のBYOD端末からのアクセスを物理的に拒絶する。

3.2 アクセスプロキシと動的ポリシーエンジン

VPN機器を全廃し、すべてのアプリケーションの手前に「アクセスプロキシ(Identity-Aware Proxy)」を配置する。

- 動的判定:

ポリシーエンジンは、ユーザーの属性、デバイスの状態、アクセス時刻、ロケーションなどのコンテキストをリアルタイムで分析し、リクエストごとに認可・拒否を決定する(Just-in-Time Access)。 - マイクロセグメンテーション:

アプリケーション単位で通信を制御するため、仮にWebサーバーが侵害されても、そこからデータベースやバックアップサーバーへの直接通信は、ネットワークレベルではなくアプリケーションレベルで遮断される。

4. レジリエンスへの接続:ゼロトラストがいかにBCPを成功させるか

ZTRラボの独自視点として、BeyondCorpアーキテクチャが「データ復旧(BCP)」にどう貢献するかを定義する。ここが、本白書の最大のハイライトである。

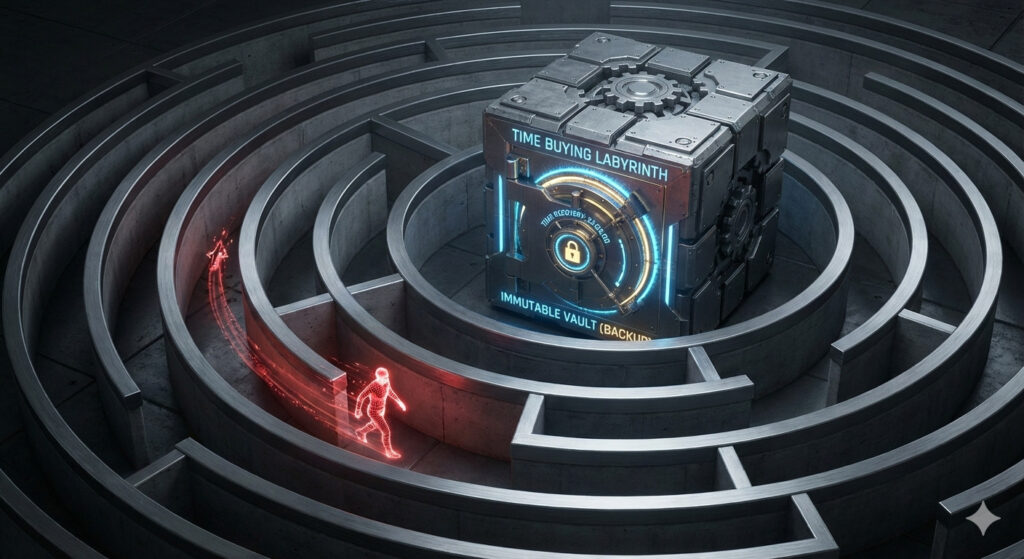

4.1 時間稼ぎとしてのゼロトラスト

ランサムウェア被害の深刻さは「全社暗号化までの時間」で決まる。

BeyondCorpのマイクロセグメンテーションと厳格な認証は、攻撃者の探索活動を極端に困難にし、横展開のスピードを劇的に鈍化させる。

攻撃者が「次のサーバー」へ移動するために、いちいち多要素認証やデバイス証明書を突破しなければならない状況を作り出すのだ。この意図的な「遅延」こそが、EDRによる検知と、セキュリティチームによる封じ込め(Isolation)を間に合わせるための「黄金の時間」を生み出す。

4.2 バックアップシステムの「聖域化」

最も守るべきは「バックアップデータ」である。BeyondCorpのモデルをバックアップシステム管理にも適用する。

- 特権アクセスの排除:

バックアップ管理コンソールへのアクセスを、特定の管理端末かつ特定の管理者(FIDO2必須)のみに限定する。 - 論理的隔離:

バックアップストレージへの通信経路をプロキシで絞り込み、ランサムウェアが多用するSMBプロトコル経由の拡散を遮断する。 - イミュータブル(不変)性の担保:

たとえ管理権限が奪われても、一定期間削除・変更できない「Object Lock」機能を組み合わせることで、復旧能力を確実に維持する。

5. 結論:侵入前提時代の技術的マニフェスト

もはや「侵入を防ぐ」だけのセキュリティは存在しない。我々が目指すべきは、以下の2つを実現することである。

- 侵入されても被害が出ない(広がらない)ゼロトラスト・アーキテクチャ

- 何があっても事業を継続できるサイバーレジリエンス(回復力)

BeyondCorpの実装は、単なるVPNの代替プロジェクトではない。それは、攻撃者の自由を奪い、自社の生命線(データ)を守り抜くための、現代企業における必須の「生存インフラ」構築である。

今こそ、境界の幻想を捨て、真の守りを固める時だ。

本記事に関する技術的なお問い合わせや、自社環境へのBeyondCorp適用診断については、ZTRラボの技術顧問団までご相談ください。