~ 情シスの悲鳴:「VPNが遅い」は氷山の一角に過ぎない ~

「VPNが遅い」

「接続が切れてWeb会議ができない」

もしあなたが中堅・成長企業の情シス責任者なら、この数年、社員からのこうした苦情に忙殺されてきたのではないでしょうか。帯域を増強し、VPN装置をリプレイスし、なんとかテレワーク環境を維持してきたその努力には敬意を表します。

しかし、あえて厳しいことを申し上げます。その努力は、セキュリティの本質的な解決になっていないどころか、リスクを拡大させている可能性があります。

VPNの帯域を増やすことは、沈みかけた船の穴を塞がずに、エンジンの出力を上げているようなものです。なぜなら、私たちが長年信じてきた「境界防御(城壁モデル)」というアーキテクチャ自体が、現代の攻撃エコシステムに対して構造的な限界を迎えているからです。

本稿では、ゼロトラストの設計思想と、最新のランサムウェア脅威分析に基づき、VPN依存のリスクを解剖し、現実的な解としての「ゼロトラスト」と、最後の砦となる「データ復旧(レジリエンス)」を統合した生存戦略を提言します。

なぜ今、「境界防御(VPN)」は限界を迎えたのか?

侵入経路の8割は「VPN」と「リモートデスクトップ」

「うちは大企業じゃないから狙われない」という考えは捨ててください。攻撃者は企業規模を見ていません。彼らが見ているのは「開いているポート」と「既知の脆弱性」です。

警察庁が公表した令和5年の統計によれば、ランサムウェアの侵入経路は「VPN機器」と「リモートデスクトップ」が合計約82%を占めています。攻撃者は、あなたの会社のVPN装置にパッチが当たっていないことを、あなたよりも早く知っています。

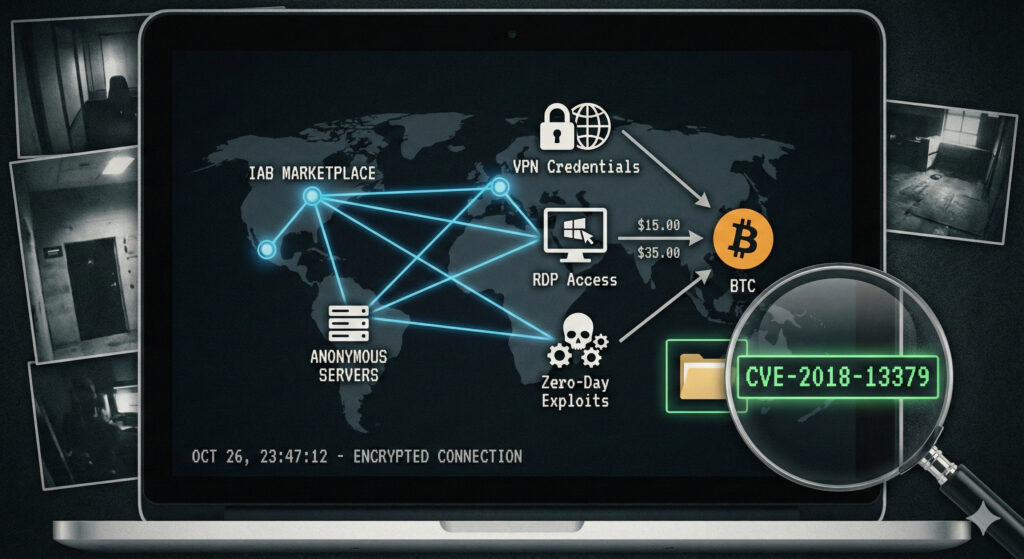

「CVE-2018-13379」とIABのエコシステム

具体例を挙げましょう。Fortinet社のSSL-VPN製品に存在した脆弱性(CVE-2018-13379)は、修正パッチが公開されているにも関わらず、世界中で8.7万件もの認証情報が流出しました。

ここで恐ろしいのは、侵入を実行するのがランサムウェアの実行犯だけではないことです。IAB (Initial Access Broker) と呼ばれる「侵入の仲介屋」が、脆弱なVPNのID/パスワードを収集し、ブラックマーケットで販売しています。ランサムウェアグループは、この「裏口の鍵」を買って、あなたのネットワークに堂々とログインしてくるのです。

攻撃者は「裏口」と「正規ツール」で攻めてくる

盲点となる「SIMカード」のグローバルIP問題

VPNの脆弱性だけではありません。テレワーク用に配布したPCやモバイルWi-Fiルーターに内蔵された「SIMカード」の設定を確認したことはありますか?

通信事業者によっては、SIMカードに「グローバルIPアドレス」が付与される仕様のものがあります。もし端末側のファイアウォール設定が甘ければ、そのPCはインターネットという荒野に「全裸」で立っているのと同じです。攻撃者は総当たり攻撃でその端末に侵入し、そこを足がかりに社内ネットワークへ横展開します。これはVPN以前の、資産管理(Shadow IT)の問題です。

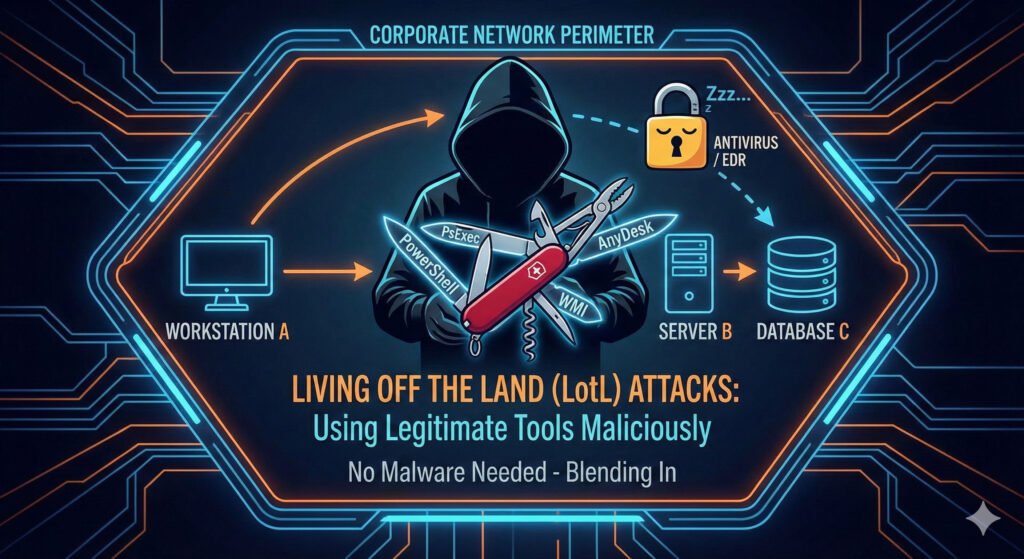

ウイルス対策ソフトが効かない「ラテラルムーブメント」

一度内部に侵入した攻撃者は、「ラテラルムーブメント(侵害範囲の拡大)」を行います。この段階で、従来のウイルス対策ソフト(EPP)はほぼ無力です。

なぜなら、攻撃者はウイルスを使わず、「PsExec」や「PowerShell」、「WMI」といったWindows標準の管理ツールを悪用するからです(Living off the Land攻撃)。

さらに、「Mimikatz」などのツールを使ってメモリ上の認証情報を盗み出し、一般社員のPCからドメイン管理者権限を奪取します。管理者が使う正規のツールと権限を使われるため、境界防御モデルでは「正常な通信」と区別がつかないのです。

解決策としての「ゼロトラスト」:性悪説ではなく現実主義

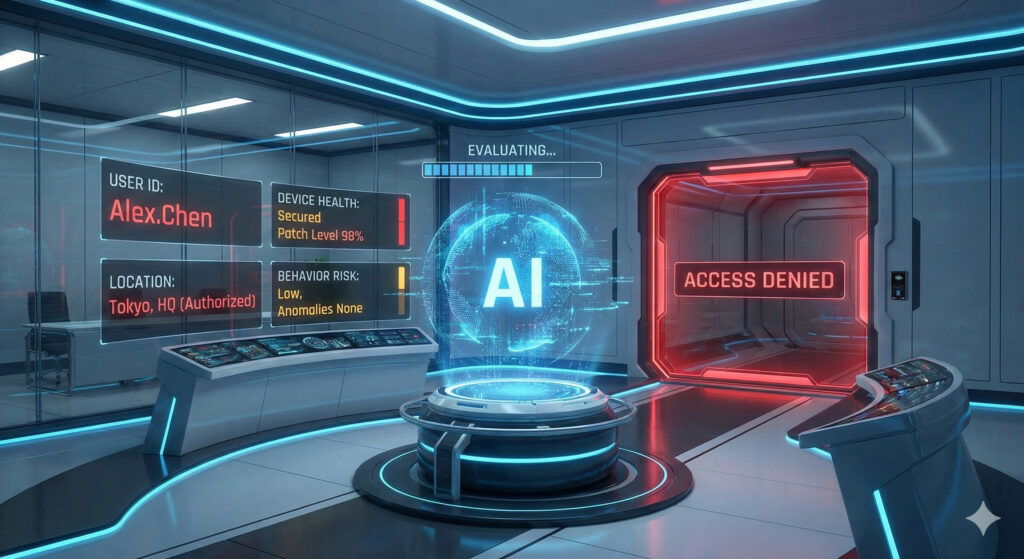

ゼロトラストの定義:「決して信頼せず、常に検証する」

この絶望的な状況への唯一の対抗策が「ゼロトラスト」です。これは特定の製品名ではなく、「信頼を決して暗黙的に付与せず、継続的に評価する」というセキュリティ戦略です。

「社内からのアクセスだから安全」「VPN経由だから安全」という前提を捨て、「すべての通信は、それがどこから来たものであろうと、悪意がある可能性がある」という前提(Assume Breach)に立ちます。

5つの基本原則とアーキテクチャの変化

ゼロトラストは以下の原則で構成されます。

- ネットワークは常に脅威にさらされている:

内部ネットワークも安全ではない。 - 脅威はネットワークの内外に存在する:

内部不正やサプライチェーン攻撃も想定する。 - ローカルネットワークを信頼しない:

場所(IPアドレス)は信頼の根拠にならない。 - すべてのアクセスを認証・認可する:

デバイス、ユーザー、アプリケーション、すべてのフローにおいて検証を行う。 - ポリシーは動的に計算される:

「昨日許可されたから今日も許可」ではなく、アクセス時のコンテキスト(場所、デバイスの健全性、振る舞い)に基づいてリアルタイムに判断する。

従来の「ネットワークの場所」による防御から、「IDとコンテキスト」による防御へのシフト。これこそが、VPN機器のリプレイスではなく、認証基盤(IDaaSなど)の整備が急務である理由です。

それでも防御は破られる:侵入前提の「データ復旧(レジリエンス)」

防御(Protect)と復旧(Recover)はセットである

ここでCTOとして、冷徹な事実をお伝えしなければなりません。

どれほど高度なゼロトラストネットワークを構築しても、無制限のリソースと執念を持つ攻撃者を100%防ぐことは不可能です。ゼロトラストは「被害を極小化する」ためのものであり、侵入そのものをゼロにする魔法ではありません。

だからこそ、中堅企業の情シスには「サイバーレジリエンス(回復力)」という視点が不可欠です。防御壁を突破され、ランサムウェアにデータを暗号化されたとしても、「事業を止めない」「すぐに蘇生できる」能力です。

ランサムウェアから事業を守る「イミュータブルバックアップ」

ゼロトラスト環境下における「最後の砦」は、バックアップデータです。

しかし、攻撃者は本番データだけでなく、バックアップデータも同時に破壊・暗号化しようとします。ネットワークにつながっただけのバックアップ(NASや共有フォルダ)は、ラテラルムーブメントによって容易に破壊されます。

以下の2点を実装してください。

- イミュータブル(不変)ストレージ:

一度書き込んだら、一定期間は管理者権限があっても削除・変更ができないバックアップ領域を確保する。 - エアギャップ(論理的・物理的隔離):

バックアップシステムへの認証基盤を、本番環境の認証基盤(ADなど)から切り離す。

情シスが明日から始める「段階的ゼロトラスト移行」

「ゼロトラストが重要なのはわかった。でも、うちはGoogleじゃない。予算も人も足りない」。それが本音でしょう。

安心してください。まずは「お金をかけずにできること」から始めましょう。

Step 0: 今すぐできる「穴塞ぎ」(即効策)

以下の3つを明日出社したら確認してください。

- RDP(3389/tcp)のポートを閉じる:

外部から直接RDP接続できる状態は自殺行為です。 - ブラウザへのパスワード保存を禁止する:

管理者権限を持つアカウントのパスワードをブラウザに保存させてはいけません。攻撃者はここから認証情報を盗みます。 - SIMカードのIP確認:

貸与端末のSIMがグローバルIPを持っていないか、契約を確認してください。

Step 1: ID管理の統合と多要素認証(MFA)

ゼロトラストの核は「ID」です。SaaSごとにバラバラになったIDを、IdP(Identity Provider)に統合してください。そして、すべてのアクセスにMFA(多要素認証)を強制します。

Step 2: スモールスタートでの適用拡大

いきなり全社員に適用するのではなく、まずは「情シス部門」や「開発者」など、リテラシーが高く、かつ特権を持つ層から新しいアクセス制御(ZTNAなど)を適用します。

結論:ゼロトラストは「守り」と「蘇生」の両輪である

「VPNさえあれば安全」という神話は崩壊しました。

境界防御に固執することは、穴の空いた船で航海を続けることに等しい行為です。

中堅・成長企業の情シス責任者に求められているのは、完璧な城壁を築くことではありません。「侵入されるかもしれない」という現実を受け入れ、IDベースの防御(ゼロトラスト)で被害を最小限に抑えつつ、万が一の時はデータ復旧(レジリエンス)で確実に事業を継続させる、その多層的な生存戦略を描くことです。

まずは、自社のネットワーク構成図を広げ、無防備なポートや管理されていないSIMカードがないかを確認するところから始めてください。それが、あなたの会社を守るための、確実な第一歩となります。