~ ランサムウェアは「ウイルス」ではなく「事業」である ~

「ウチのような中堅企業を、わざわざハッカーが狙うはずがない」

「万が一感染しても、バックアップがあるからデータは戻せる」

もしあなたの会社の経営陣がこのような認識を持っていたら、それは極めて危険なサインです。なぜなら、現代のランサムウェア攻撃者は、愉快犯でも単独犯でもなく、明確なROI(投資対効果)に基づいて行動する「ビジネスマン」だからです。

彼らは「運悪く」あなたの会社を攻撃するのではありません。あなたの会社のVPNアカウントが「商品」としてブラックマーケットに並び、それを購入した実行犯が、業務として淡々と侵入してくるのです。

本稿では、ランサムウェアの脅威分析に基づき、分業化された攻撃エコシステム「RaaS」の実態と、バックアップだけでは防げない「二重脅迫」という悪夢について解説します。そして、そこから生き残るための「ゼロトラスト」と「イミュータブルバックアップ」による統合防御戦略を提言します。

敵は「愉快犯」ではない:分業化された「RaaS」の脅威

攻撃の民主化をもたらした「RaaS」モデル

かつて、サイバー攻撃は高度な技術を持つハッカーだけの特権でした。しかし現在は違います。RaaS(Ransomware-as-a-Service)と呼ばれるエコシステムにより、攻撃は完全に分業化されました。

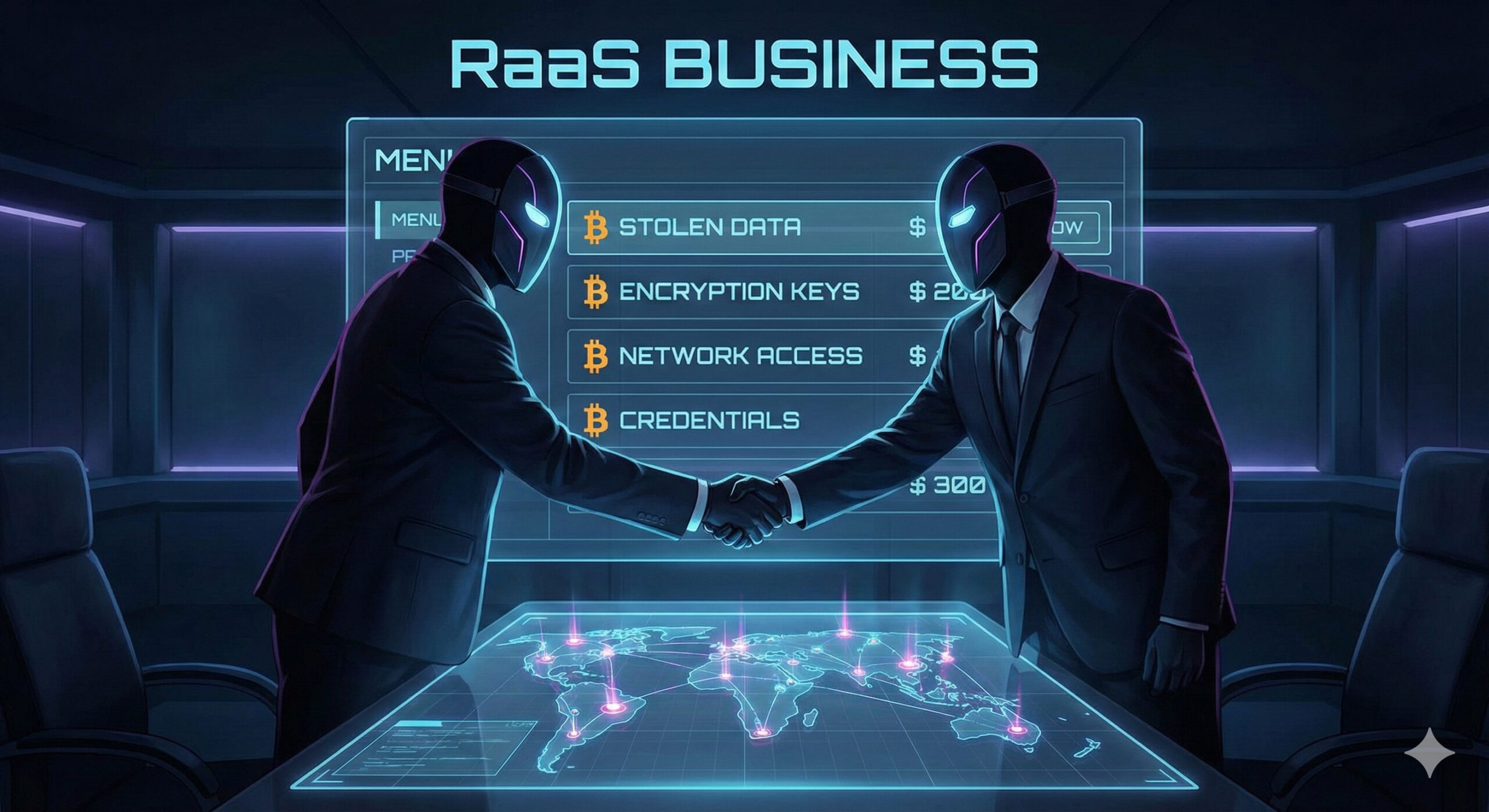

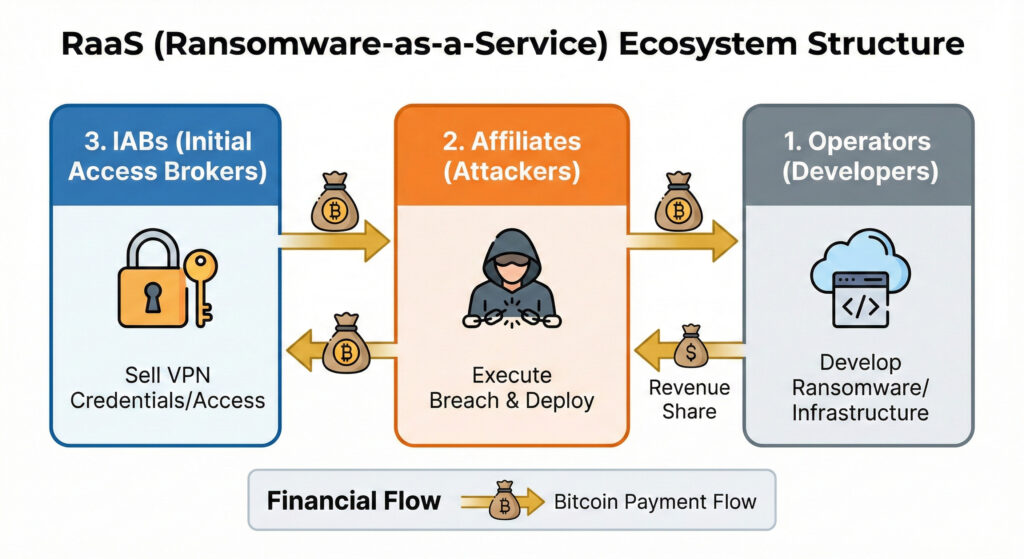

RaaSの主な登場人物は以下の3者です。

- Operator(運営元): ランサムウェアの開発、決済システムやリークサイト(暴露サイト)の運営を行う。

- Affiliate(実行犯): 実際に企業のネットワークへ侵入し、ランサムウェアを実行する。成功報酬として身代金の約8割を受け取る。

- IAB (Initial Access Broker): 企業への「侵入経路(VPNのID/パスワードや脆弱性情報)」を専門に収集し、Affiliateに販売する仲介屋。

あなたの会社のアカウントは「2,800ドル」で売られている

特に恐ろしいのが IAB の存在です。彼らは侵入しやすい企業のリスト(VPN認証情報など)を作成し、ダークウェブ上のフォーラムで販売しています。その平均価格はわずか2,800米ドル程度と言われています。

つまり、実行犯(Affiliate)は、高度なハッキング技術がなくても、IABからあなたの会社の「合鍵」を買い、Operatorから「凶器(ランサムウェア)」を借りることで、容易に攻撃を成功させることができるのです。これが、企業規模に関わらず被害が激増している最大の理由です。

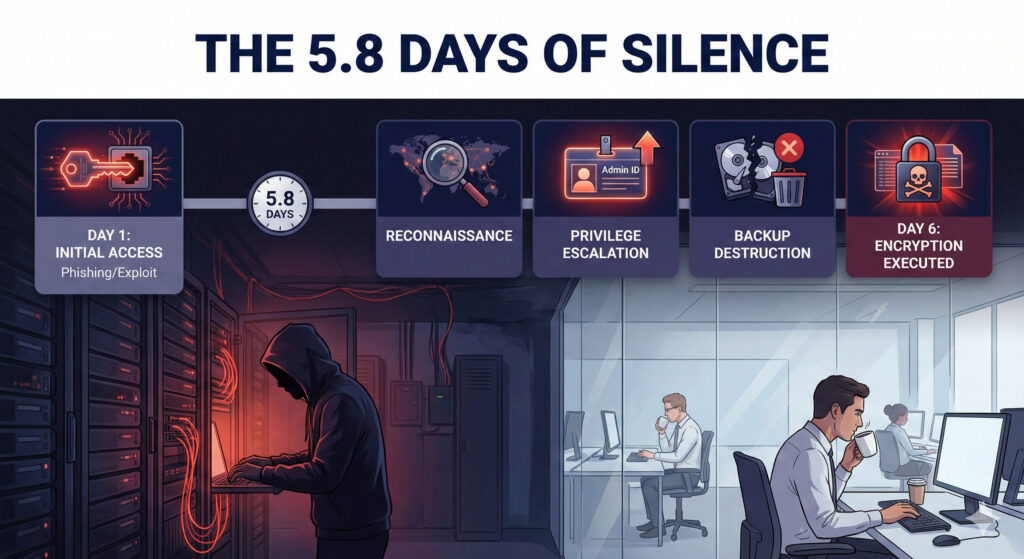

「5.8日」の潜伏期間:彼らはあなたの隣で息を潜めている

暗号化は「攻撃の開始」ではなく「完了」の合図

「ランサムウェアに感染した!」と気づくのは、PCの画面に脅迫文が表示された瞬間でしょう。しかし、攻撃者にとってそれは「仕事の仕上げ」に過ぎません。

統計によれば、攻撃者が侵入してからランサムウェアを実行するまでには、平均で約5.8日のタイムラグがあります。この約1週間の間、彼らはあなたのネットワーク内部で、誰にも気づかれずに以下の活動を行っています。

- 内部探索(Reconnaissance):

Advanced Port Scannerなどのツールを使い、ファイルサーバーやドメインコントローラー(AD)の場所を特定する。 - 権限昇格(Privilege Escalation):

Mimikatzなどを使い、メモリ上の認証情報を盗んでドメイン管理者権限を奪取する。 - バックアップの無効化:

ここが重要です。彼らはあなたが復旧できないよう、ボリュームシャドウコピー(VSS)を削除し、バックアップサーバーへのアクセス権を奪ってデータを破壊します。

彼らは、あなたが「絶対に身代金を払わざるを得ない状況」を完璧に作り上げてから、最後に暗号化のスイッチを押すのです。

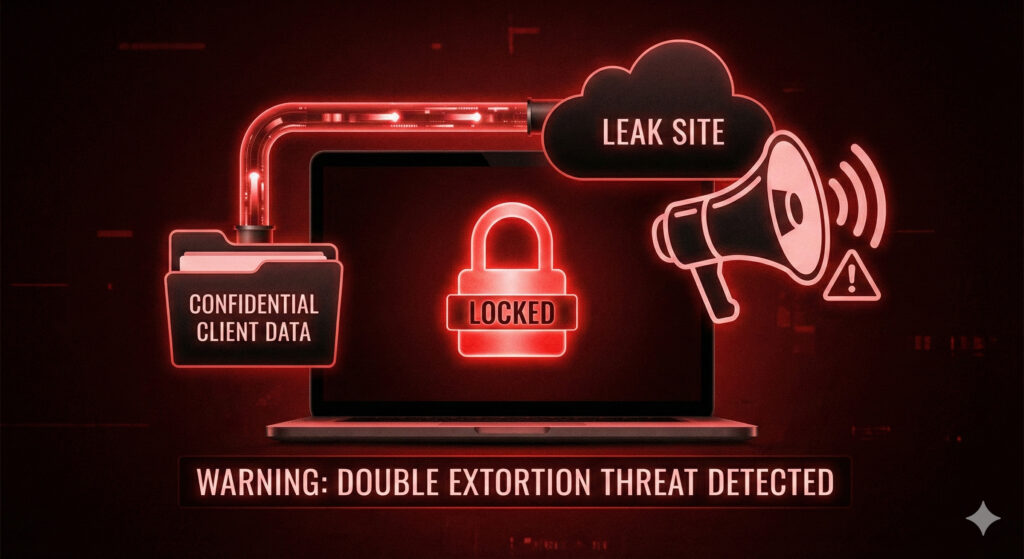

「二重脅迫」の罠:バックアップで復旧しても終わらない

データを「盗んでから」暗号化する

「バックアップがあるから、最悪システムを初期化して復元すればいい」

このBCP(事業継続計画)は、現代のランサムウェアには通用しません。なぜなら、彼らの主力戦術は「二重脅迫(Double Extortion)」だからです。

攻撃者はデータを暗号化する前に、機密情報(顧客リスト、図面、人事データなど)を外部のクラウドストレージ(MEGAやDropboxなど)へ密かに持ち出します(Exfiltration)。

そして、「身代金を払わなければ、盗んだデータをリークサイトで全世界に公開する」と脅すのです。

経営を揺るがす「社会的信用の失墜」

たとえバックアップからシステムを復旧できたとしても、「情報の流出」という事実は消せません。

- 顧客からの損害賠償請求

- 取引先からの契約解除

- GDPRや個人情報保護法による制裁金

- ブランドイメージの失墜

これらは、バックアップデータでは決して修復できない経営ダメージです。実際に、国内の大手ゲーム会社や製造業でも、データの公開を盾に取られた事例が発生しています。

生存のための「ゼロトラスト」×「イミュータブルバックアップ」

防御:IABに「合鍵」を使わせない(ゼロトラスト)

RaaSの分業体制に対抗するには、「境界防御」ではなく「ゼロトラスト」の原則が必要です。

- 多要素認証(MFA)の強制:

たとえIABがあなたのVPNパスワードを売っていたとしても、MFAがあれば侵入は防げます。 - マイクロセグメンテーション:

ネットワークを細かく分割し、万が一侵入されても、サーバー間を自由に移動(ラテラルムーブメント)させない設計にします。

蘇生:攻撃者が触れない「聖域」を作る(レジリエンス)

そして、二重脅迫や破壊工作に備え、バックアップの設計を根本から見直す必要があります。

- イミュータブル(不変)ストレージ:

「書き込みはできるが、変更・削除はできない」設定を施したストレージにバックアップを保存します。管理者権限を奪った攻撃者でも、データを消すことはできません。 - 3-2-1ルールの徹底:

データのコピーを3つ持ち、2つの異なる媒体に保存し、1つはオフライン(エアギャップ環境)に保管します。ネットワークから物理的に切り離されたテープメディアなどは、最強の防御となります。

結論:「感染」を前提としたBCPへの転換

ランサムウェアは、もはや「災害」ではなく、組織化された「犯罪ビジネス」です。彼らは効率的に収益を上げるため、防御の甘い企業を狙い、最も痛手となるデータを人質に取ります。

中堅・成長企業が生き残る道は一つ。

「侵入されるかもしれない」という前提(Assume Breach)に立ち、ゼロトラストで侵入のハードルを極限まで上げつつ、万が一の時はイミュータブルバックアップで即座に事業を再開できる体制を作ることです。

まずは「バックアップがネットワークにつながりっぱなしになっていないか?」を確認することから、あなたの会社の生存戦略を始めてください。