1. エグゼクティブサマリー:物流の心臓を止めた「境界防御」の敗北

2025年、日本のBtoB物流の中核を担うアスクル株式会社を襲った大規模なランサムウェア攻撃は、我々に突きつけられた「最後通牒」であった。

このインシデントが証明したのは、クラウドサービスの浸透とIoTデバイスの爆発的増加により、「社内ネットワーク(Trust Zone)は安全である」という従来の境界防御モデルが完全に崩壊したという事実である。

本レポートでは、この攻撃がいかにして行われたか、その技術的手口(TTPs)を解剖し、Ransomware-as-a-Service (RaaS) という巨大な敵に対抗するための唯一の生存戦略——「ゼロトラストアーキテクチャ」と「サイバーレジリエンス」の統合——を提言する。

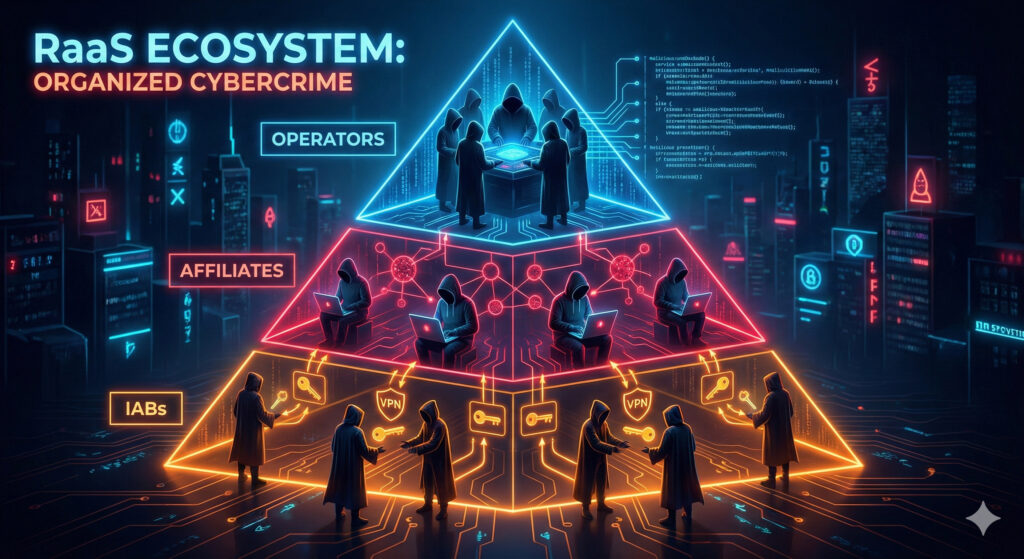

2. 敵を知る:RaaSエコシステムの産業化と分業体制

アスクルを襲ったのは、単独のハッカーではない。高度に組織化され、分業化されたビジネスエコシステム「RaaS」である。彼らの攻撃効率は、以下の3つの専門職によって極限まで高められている。

- Operator (運営者):

ランサムウェア(BlackCat, LockBit等)を開発し、決済プラットフォームや二重脅迫用リークサイトを提供する「ブランドオーナー」。 - Affiliate (実行犯):

実際に侵入・破壊活動を行う実働部隊。身代金の70-80%という高額報酬をインセンティブに、執拗な攻撃を展開する。 - IAB (Initial Access Broker):

侵入の仲介屋。VPN機器の脆弱性や漏洩した認証情報を収集し、「裏口の鍵」としてAffiliateに販売する。

この分業体制により、攻撃者は「鍵(IAB)」を買い、「凶器(Operator)」を借りて、「実行(Affiliate)」するだけでよくなり、攻撃のスピードと規模が爆発的に増大している。

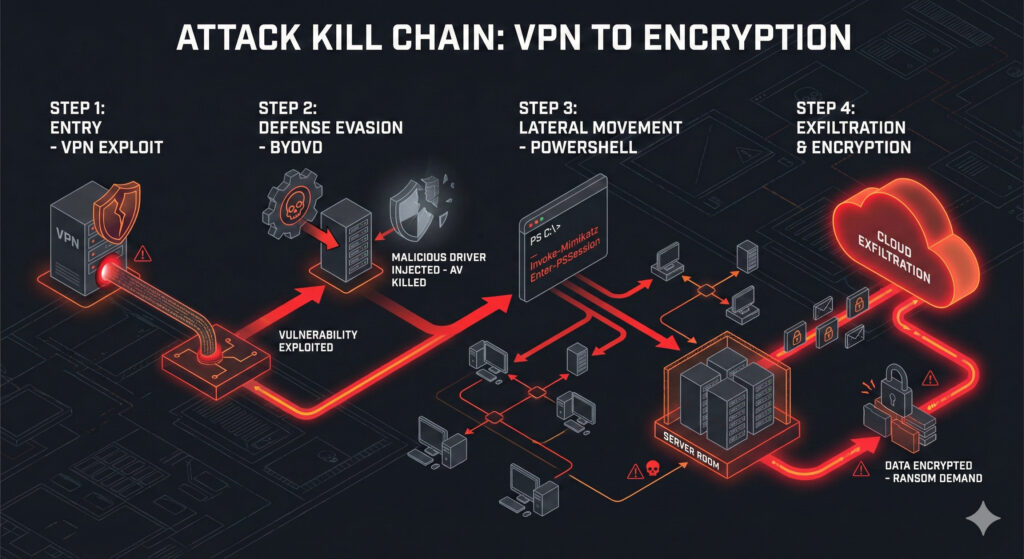

3. 攻撃チェーンの解剖:防壁はいかにして突破されたか

アスクルの防衛網を突破した攻撃手法(Cyber Kill Chain)を分析すると、現代のランサムウェア攻撃の典型的なパターンが浮かび上がる。

Phase 1: 初期侵入 – 「VPN」という名の落とし穴

攻撃の起点は、皮肉にもセキュリティ製品であるSSL-VPN装置だった。パッチ未適用の脆弱性(CVE-2018-13379等)が悪用され、メモリ上のセッション情報からIDとパスワードが窃取された。MFA(多要素認証)の不備を突かれ、攻撃者は「正規ユーザー」として堂々と正面玄関から侵入を果たしたのである。

Phase 2: 検出回避 – BYOVD攻撃

侵入後、攻撃者はEDR(エンドポイント検知)を無力化するために、脆弱性のある正規ドライバを持ち込む「BYOVD (Bring Your Own Vulnerable Driver)」攻撃を展開した。カーネルレベルで動作するドライバを悪用することで、セキュリティソフトのプロセスを強制終了させ、検知の目を潰した。

Phase 3: ラテラルムーブメント – 環境寄生(Living off the Land)

ネットワーク内部での移動には、マルウェアではなくWindows標準ツール(PowerShell, WMI, RDP)が悪用された。これにより、攻撃者の通信は正規の業務トラフィックに紛れ込み、監視網をすり抜けてドメインコントローラーや重要サーバーへと到達した。

4. 生存戦略:ゼロトラストアーキテクチャによる再構築

「境界」が意味をなさなくなった今、我々が取るべき戦略は一つしかない。「信頼(Trust)をネットワークの場所から排除し、すべてのアクセスを検証する」ことだ。

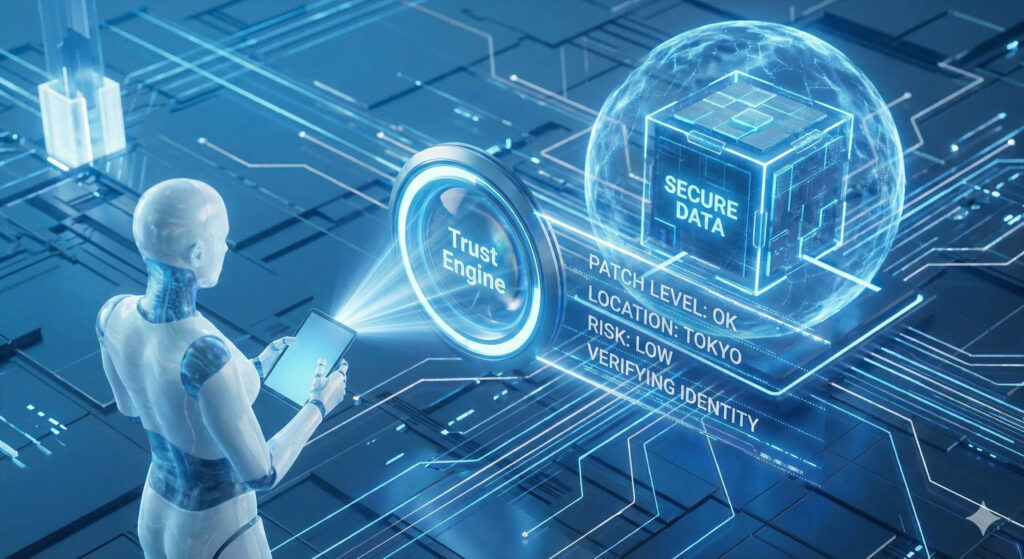

4.1 動的な信頼(Dynamic Trust)の実装

静的なIPアドレス制御ではなく、ユーザーの振る舞い、デバイスの健全性(パッチ適用、EDR稼働状況)をリアルタイムでスコアリングする「トラストエンジン」を導入する。

例えば、「東京からのアクセス直後にロンドンからアクセスがある」といった異常な振る舞いを検知し、即座にアクセスを遮断する。

4.2 強固なアイデンティティ認証

パスワード依存からの脱却は必須だ。FIDO2/WebAuthnに準拠したハードウェアトークン(YubiKey等)を用いた多要素認証(MFA)を全アクセスに強制する。これにより、仮にパスワードが漏洩しても、物理キーを持たない攻撃者は認証を突破できない。

4.3 マイクロセグメンテーション

フラットなネットワークを論理的に分割し、サーバー間やクライアント間の不要な通信をデフォルトで遮断する。これにより、1台のPCが侵入されても、そこからドメインコントローラーやバックアップサーバーへ「横展開」されるリスクを物理的に封じ込めることができる。

5. レジリエンス(回復力):最悪の事態に備える

ゼロトラストは侵入確率を下げるが、ゼロにはできない。したがって、侵入された場合でも事業を継続・復旧させる「レジリエンス」の確保が不可欠となる。

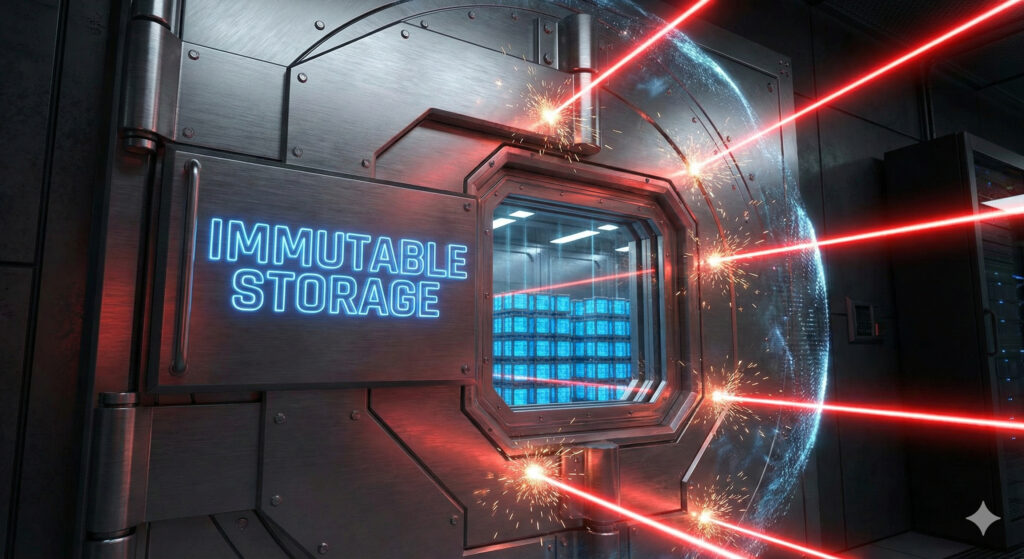

5.1 イミュータブルバックアップの導入

ランサムウェアはバックアップを狙う。これに対抗するため、書き換え不可能な「イミュータブル(不変)ストレージ」を導入し、3-2-1ルール(3つのコピー、2つの媒体、1つのオフサイト)を徹底する。管理者権限を奪われても削除できないバックアップこそが、身代金支払いを拒否する唯一の担保となる。

5.2 復旧演習と自動隔離

バックアップを取るだけでは不十分だ。定期的なリストアテストを実施し、実際に「戻せる」ことを証明しなければならない。また、EDRと連携し、異常検知時に自動的に端末をネットワークから隔離する仕組みを構築することで、被害の拡散を秒単位で食い止める。

6. 結論:対岸の火事ではない

2025年のアスクル事例は、サプライチェーンを持つすべての日本企業への警告である。

攻撃者は、あなたの会社のVPNのパッチ漏れを、公開されたRDPポートを、今この瞬間もスキャンしている。

「侵入されることを前提(Assume Breach)」とし、ゼロトラストで防御し、レジリエンスで蘇生する。

このパラダイムシフトを決断し、実行に移すことだけが、デジタル社会における企業の生存を保証する。

今すぐ、自社のVPN機器のログを確認し、バックアップが「イミュータブル」になっているか点検せよ。戦いはすでに始まっている。