~ 攻撃者は、あなたが「忘れているサーバー」を知っている ~

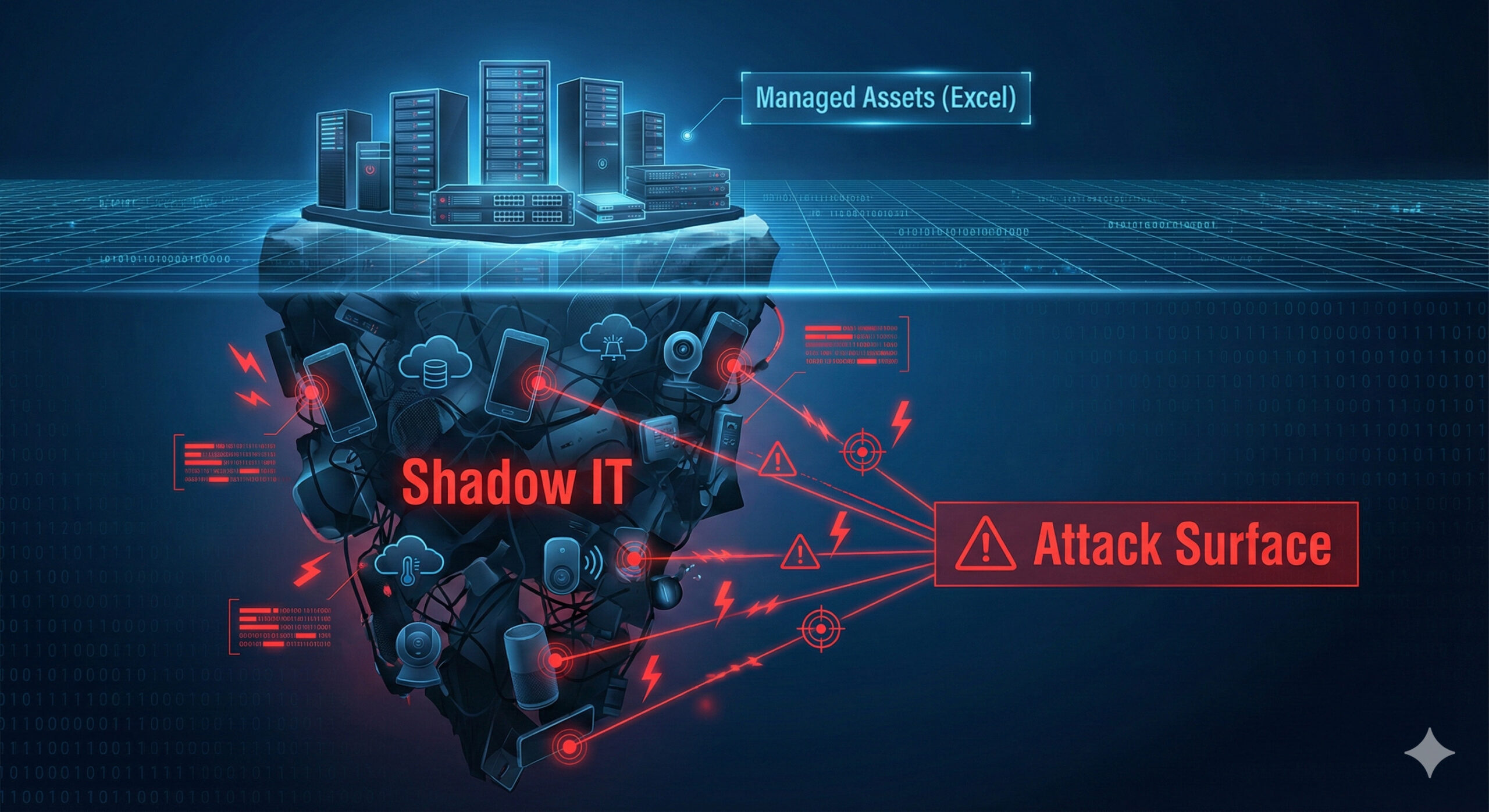

「自社のIT資産は、Excelの管理台帳ですべて把握している」

もしそう言い切れるなら、あなたの組織は非常に優秀か、あるいは非常に危険な状態にあります。残念ながら、多くの場合は後者です。

情シスの悩みとしてよく聞かれるのが、「退職者が立てたテストサーバーが残っていた」「部門が勝手にクラウド契約していた」といった管理漏れです。しかし、ランサムウェア攻撃者にとって、これらは単なる「管理漏れ」ではなく、「招待状」です。

彼らは、あなたが多重防御を施した正面玄関(管理された本番サーバー)など狙いません。あなたが存在すら忘れている「裏口(放置された検証環境、管理外のSIM端末)」から、静かに侵入するのです。

本稿では、ゼロトラスト防御における「信頼の基点」と、ランサムウェア攻撃に対する脆弱性である「シャドーITの実態」を紐解き、Excel管理を脱却して攻撃者目線で資産を守る「ASM(Attack Surface Management)」の重要性を解説します。

ゼロトラストの前提条件:「インベントリ(台帳)」がないと始まらない

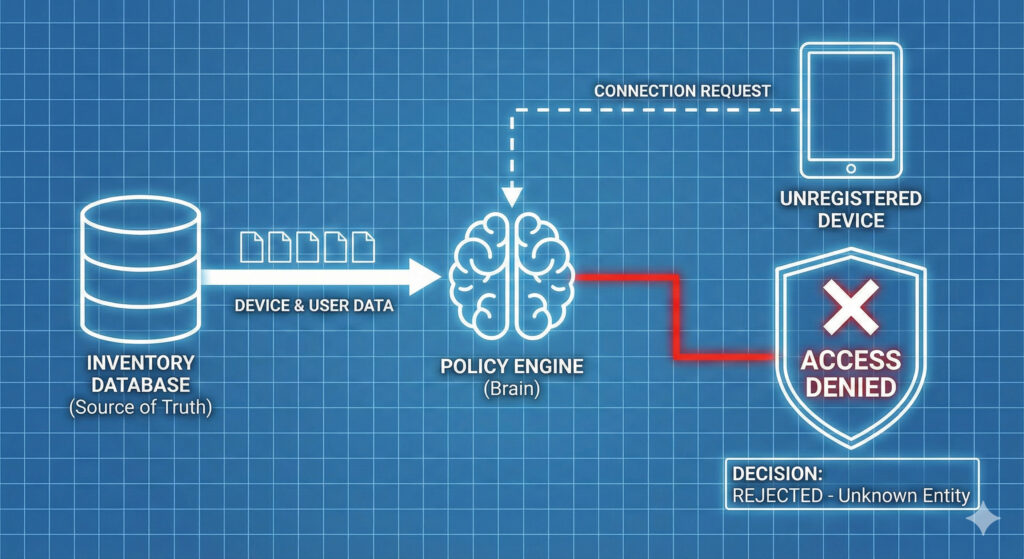

ポリシーエンジンは「台帳」を正(Truth)とする

ゼロトラストを導入しようとして、いきなりEDR(エンドポイント検知対応)やIDaaS製品のカタログを開いていませんか? 順序が逆です。

ゼロトラストにおいて、アクセスの可否を判断する「ポリシーエンジン」は、「インベントリデータベース(資産台帳)」の情報に基づいて判断を下します。

つまり、ゼロトラストの世界では、「インベントリに登録されていないデバイス」は、存在しないも同然であり、アクセス権は一切与えられません。

Google BeyondCorpの教訓

ゼロトラストの先駆者であるGoogleの「BeyondCorp」プロジェクトでも、最初のステップは「デバイスインベントリデータベース」の構築でした。

管理されていないデバイス(BYODやシャドーIT)からのアクセスを許せば、そこがセキュリティホールになります。「何を守るべきか」が定義されていなければ、どんな高価なセキュリティ製品も機能しないのです。

恐怖の「シャドーIT」:管理外SIMカードとクラウドの穴

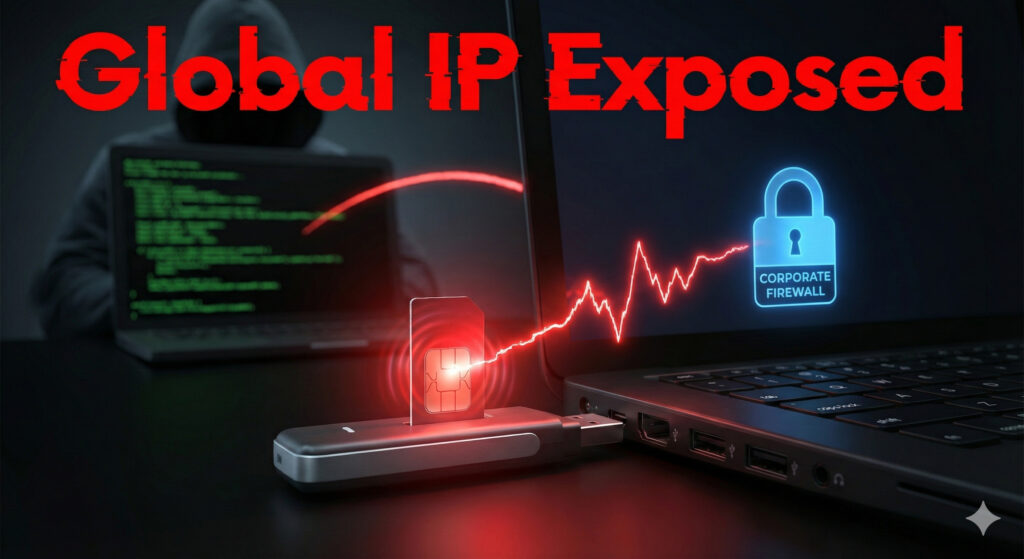

「VPN経由だから安全」という思い込み

インベントリから漏れている資産(シャドーIT)は、具体的にどのようなリスクを招くのでしょうか。背筋が凍るような実例を紹介します。

それは、テレワーク用に配布された「SIMカード内蔵PC」や「モバイルWi-Fiルーター」です。

通信事業者の契約によっては、これらのSIMカードに「グローバルIPアドレス」が割り当てられている場合があります。もし端末側のファイアウォール設定が不十分であれば、そのPCはインターネットに直結され、世界中からアクセス可能な状態になっています。

情シスが「VPN経由で社内に接続させているから安全」と思い込んでいる間に、攻撃者はその端末のグローバルIPを特定し、RDP(リモートデスクトップ)の総当たり攻撃で侵入。そこを橋頭堡(きょうとうほ)として、VPNのトンネルを通って社内ネットワークへ逆侵入するのです。

クラウド移行時の「置き土産」

もう一つの典型例は、クラウド(AWS/Azure)への移行時です。

「メンテナンスのために一時的に」と開放したセキュリティグループ(ポート3389/tcpなどの許可設定)が、作業終了後も戻されずに放置されているケースです。

管理台帳上は「閉鎖済み」になっていても、実設定が開いていれば、攻撃者はものの数分で発見します。

攻撃者と同じ視点を持つ:「ASM(Attack Surface Management)」の実践

攻撃者はツールで「全自動スキャン」している

では、どうすればこれらの穴を塞げるのでしょうか? 答えはシンプルです。「攻撃者がやっていることと同じことを、自社に対してやる」のです。

攻撃者は、ShodanやCensysといった検索エンジン、あるいはAdvanced Port Scannerのようなツールを使い、インターネットに露出している脆弱なデバイスを24時間365日、全自動でスキャンしています。彼らはあなたの会社の社名で検索するのではなく、「日本国内で、ポート3389が開いているサーバー」を機械的にリストアップしているだけです。

情シスがやるべき「セルフ・ハッキング」

この「攻撃対象領域(アタックサーフェス)」を管理する取り組みをASM(Attack Surface Management)と呼びます。

- 自社のグローバルIPを把握する:

ISPの契約情報やクラウドの管理画面から、自社が保有するIPアドレス範囲を再確認してください。 - スキャンを実行する:

Shodanなどで自社のIPを検索し、意図しないポートが開いていないか、社内システムのログイン画面が露出していないかを確認します。 - シャドーITを炙り出す:

ネットワーク監視ツール(NDR)などを使い、台帳にないデバイスからの通信を検知します。

「Excelを更新する」のではなく、「実態をスキャンする」。動的なインベントリ管理への転換が必要です。

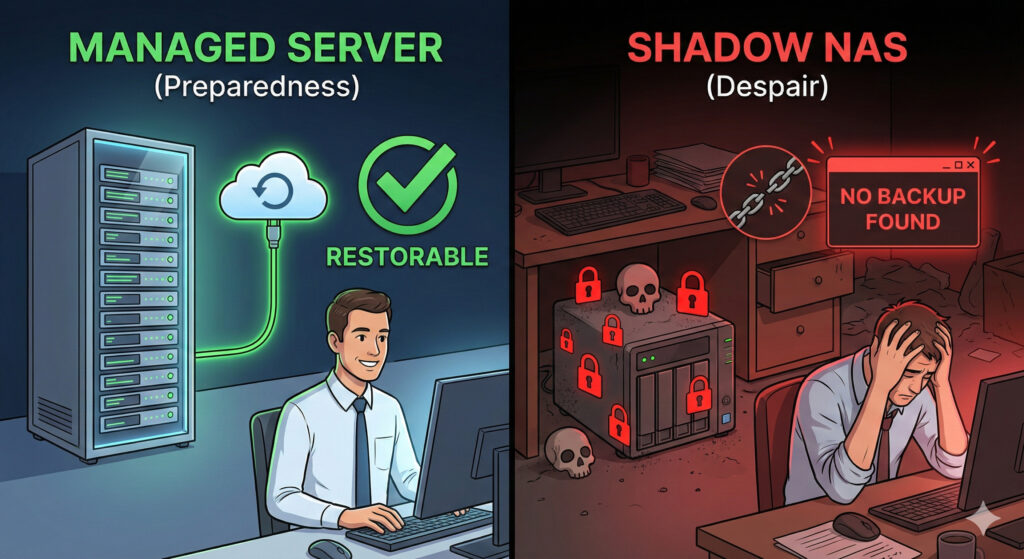

レジリエンスの観点:管理外のデータは「復旧」できない

バックアップの対象外=死

最後に、BCP(事業継続計画)の観点からシャドーITの最大のリスクをお伝えします。それは「バックアップが存在しない」ことです。

情シスは、管理下のファイルサーバーやデータベースのバックアップは取っています。しかし、部門が勝手に導入したNASや、個人契約のクラウドストレージに保存されたデータは、情シスのバックアップ運用に乗っていません。

もしこれらがランサムウェアに暗号化された場合、復旧する手段は物理的に存在しません。

「重要なデータは情シスの管理下に置く」。これは統制(ガバナンス)の問題ではなく、有事の際に会社を蘇生させるための必須条件です。資産管理は、防御だけでなく、レジリエンス(復旧能力)の第一歩でもあるのです。

結論:「Excel台帳」を捨て、動的なインベントリを目指せ

「守るべきものがわからない」は、セキュリティにおける最大の脆弱性です。

Excelの台帳をどれだけ綺麗に整備しても、攻撃者はその台帳を見ません。彼らが見ているのは、インターネットに露出している「実態」だけです。

中堅・成長企業の情シス責任者が今すぐやるべきことは、ゼロトラスト製品の購入ではありません。

自社のIPアドレスに対してスキャンをかけ、攻撃者に見えている景色(アタックサーフェス)を確認すること。そして、見つかった「管理外の資産」をインベントリに登録するか、あるいはネットワークから切断することです。

正確なインベントリがあって初めて、ゼロトラストの認証も、イミュータブルバックアップも機能します。まずは「棚卸し」ではなく「探索」から始めてください。