~ あなたは狙われているのではない。「あなたの取引先」が狙われている ~

「ウチのような無名の中堅企業を、ハッカーが狙う理由がない」

この台詞を聞くたびに、私は強い危機感を覚えます。

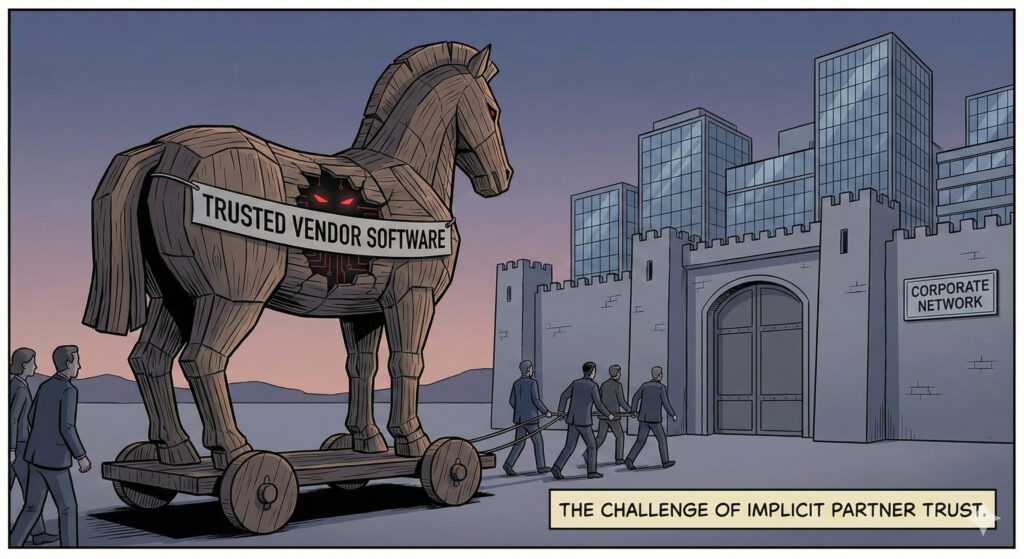

ハッカーがあなたを狙う理由は、あなたの会社の金庫ではありません。あなたの会社が持っている「大手取引先への通行手形(正規の接続経路)」です。

セキュリティの堅牢な大企業(本丸)を直接攻めるのは骨が折れます。だから攻撃者は、セキュリティの甘い子会社や取引先(二の丸、三の丸)をまず攻略し、そこを踏み台にして本丸へ侵攻します。これを「アイランドホッピング(島伝い攻撃)」と呼びます。

もしあなたの会社が踏み台にされ、取引先の工場を止めてしまったら?

待っているのは「被害者としての同情」ではなく、「加害者としての巨額の損害賠償」と「取引停止」です。

本稿では、「保守用回線の穴」と、「ベンダーアクセスのゼロトラスト化」について解説し、サプライチェーンから排除されないための生存戦略を提言します。

1. 最大の裏口:「保守用VPN」の放置

情シスが知らない「見えない回線」

サプライチェーン攻撃の最大の侵入経路、それは「保守ベンダー用のVPN回線」です。

あなたの会社には、生産設備、電子カルテ、複合機、PBXなどの保守のために、ベンダーが設置したルーターやVPN装置がありませんか?

これらの回線は情シスの管理外(シャドーIT化)で設置され、しかも「24時間365日、常時接続」されているケースが多々あります。

ベンダーがやられたら、あなたも終わる

もし、その保守ベンダー自身がランサムウェアに感染したらどうなるでしょうか?

攻撃者は、ベンダーのネットワークから、常時接続されたVPNパイプを通って、あなたの社内ネットワークへマルウェアを「直送」してきます。

あなたは「ベンダーを信頼」して回線を開けていたつもりでも、セキュリティ的には「ベンダーのセキュリティリスクを丸ごと引き受けている」のと同じことなのです。

2. 「信頼できるベンダー」など存在しない

ゼロトラストの鉄則:パートナーも検証せよ

「長年の付き合いがあるベンダーだから安心」という感情論は、サイバーセキュリティの世界では通用しません。

世界的な事例を見ても、SolarWindsやKaseyaといった「信頼できるIT管理ツール」のアップデート機能が悪用され、数千社が被害を受けました。

ゼロトラストネットワークの原則は明確です。

「ネットワークにおいては、内部社員であれ外部パートナーであれ、決して信頼してはならない」。

外部ベンダーからのアクセスは、内部社員以上に厳格な検証と、権限の絞り込みが必要です。

3. 脱・常時接続:ベンダーアクセスの「ゼロトラスト化」

「常時接続VPN」を廃止せよ

では、具体的にどうすればよいのでしょうか。答えは、ベンダーアクセスの制御を「VPN(全通し)」から「ZTNA(ゼロトラスト・ネットワーク・アクセス)」へ切り替えることです。

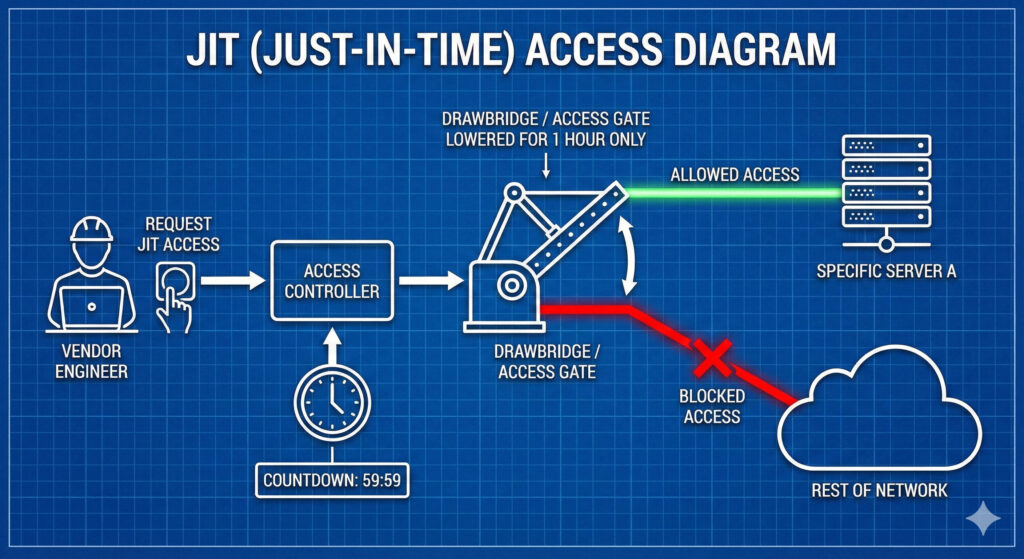

- JIT (Just-In-Time) アクセス:

「24時間繋ぎっぱなし」をやめます。保守作業が必要な時間帯だけ、申請ベースでアクセス権を有効化します。 - 最小権限の原則:

VPNのように「ネットワーク全体」にアクセスさせるのではなく、「保守対象のサーバーの、特定のポート(例:RDP/SSH)」だけを許可します。 - 画面転送(踏み台):

可能な限り、直接通信させず、セキュアな踏み台サーバー経由の「画面転送」のみで作業させます。これにより、ファイル転送によるマルウェア持ち込みを物理的に遮断できます。

4. 経営への武器:「セキュリティ」は「営業許可証」である

「チェックシート」は形式的なアンケートではない

近年、大手企業から送られてくる「セキュリティチェックシート」の難易度が上がっていることに気づいていますか?

あれは単なるアンケートではありません。「取引を継続するための条件(踏み絵)」です。

「MFAは導入済みか?」「ベンダー回線は分離されているか?」

これらの問いに「No」と答え続ける企業は、リスク要因としてサプライチェーンから排除(取引停止)されます。

ゼロトラストは「営業コスト」である

経営陣にこう伝えてください。

「セキュリティ投資は、ハッカー対策であると同時に、今後も大手と取引を続けるための『営業許可証』の更新料です」と。

サプライチェーン攻撃のリスクを排除することは、自社の信頼性を守り、将来の受注を確保するための最も確実な投資なのです。

結論:「開けっ放し」の友情は成立しない

親しき仲にも礼儀あり、と言いますが、ネットワークにおいては「親しき仲にも制御あり」が鉄則です。

ベンダーとの信頼関係を維持するためにも、甘い顔をしてVPNを開けっ放しにしてはいけません。万が一の時、被害を受けるのは自社だけでなく、そのベンダー、そして大切なお客様です。

中堅・成長企業の情シス責任者へ。

まずは、社内のサーバルームや工場の配電盤を確認し、「情シスが把握していない謎のルーターやVPN装置」がないか、棚卸しをすることから始めてください。それが、加害者にならないための第一歩です。