~ あなたは「鍵の開いた貸金庫」を使っているかもしれない ~

「サーバーをオンプレミスからAWSやMicrosoft 365に移行しました。これでセキュリティはベンダー任せにできるので安心です」

もしあなたがそう思っているなら、その認識は致命的です。

クラウドへの移行は、セキュリティリスクを「なくす」ことではありません。「変化させる」ことです。

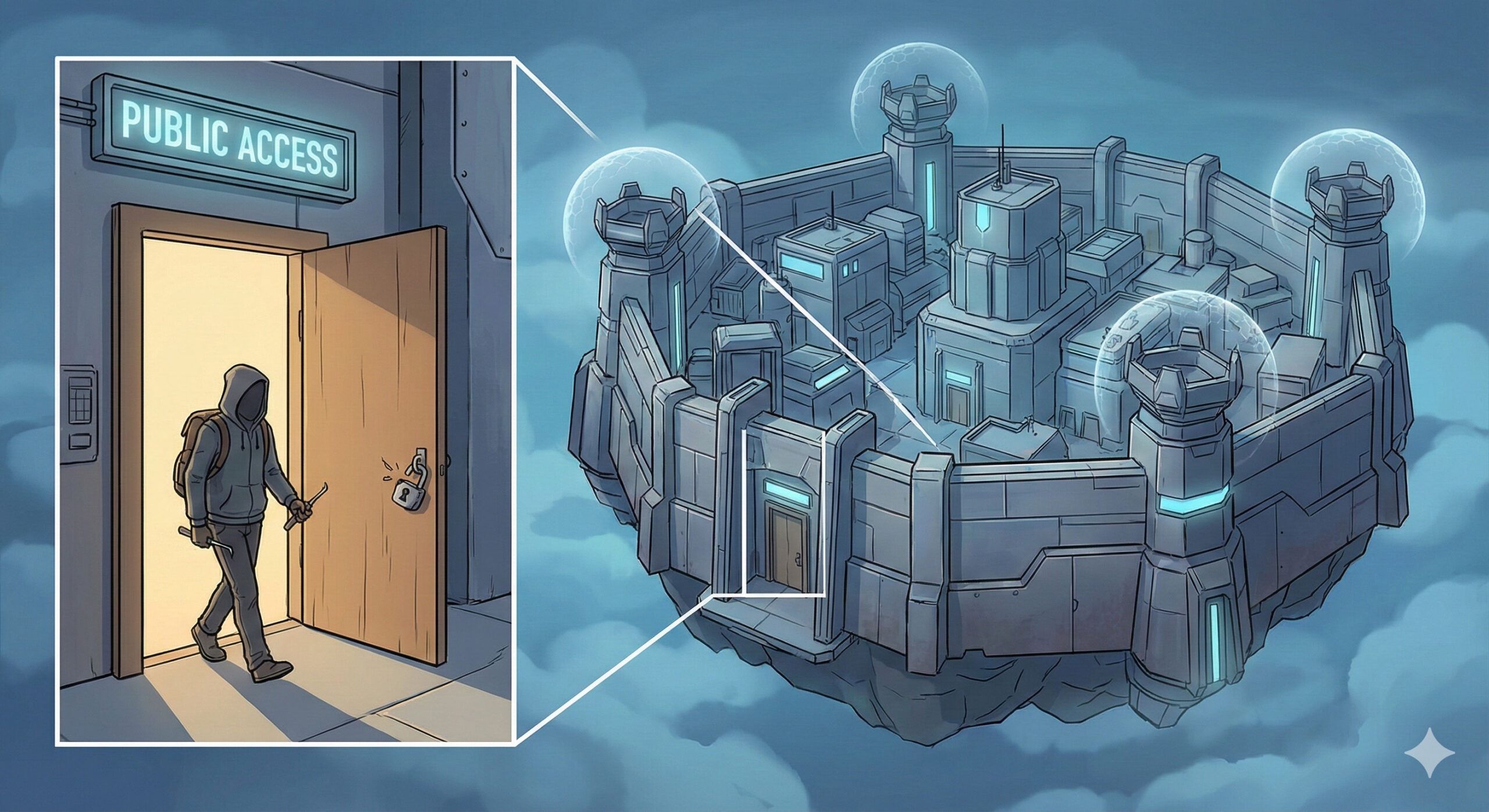

例えるなら、クラウドベンダーは「世界一堅牢な銀行の貸金庫(インフラ)」を提供してくれます。彼らは建物の警備や耐震設備には命をかけています。

しかし、「貸金庫の鍵をかけること」と「誰に合鍵を渡すか」は、借り主であるあなたの責任です。

もしあなたが貸金庫の扉を開けっ放しにして帰ったら? 中身が盗まれても、銀行は補償してくれません。

本稿では、クラウドセキュリティ事故の99%を占める「設定ミス」の正体と、それを防ぐための「責任共有モデル」および自動診断ツール(CSPM/SSPM)について解説します。

1. 事故の99%は「設定ミス」から起きる

ハッカーは「ハッキング」などしていない

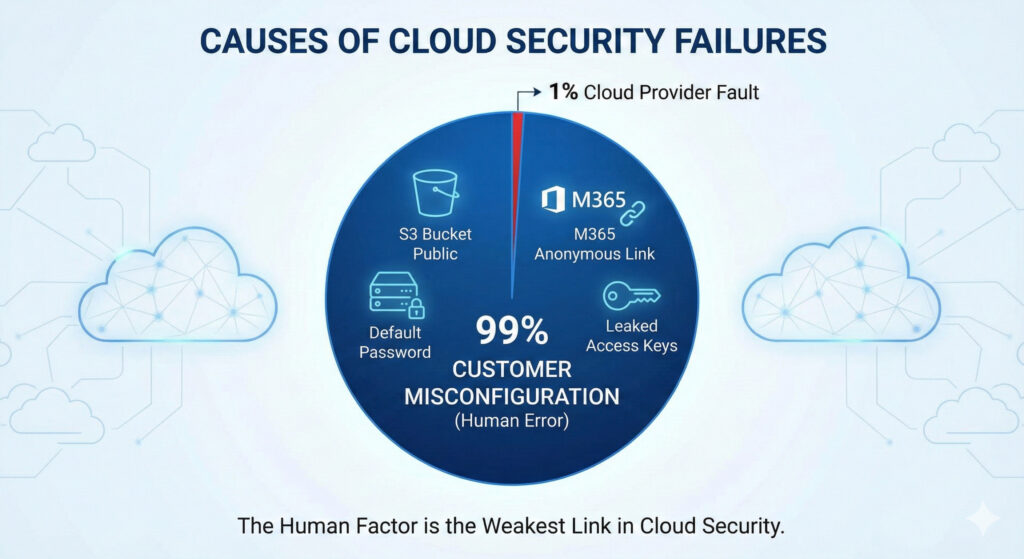

ガートナーはかつて、「2025年までに、クラウドセキュリティの失敗の99%は、顧客(ユーザー)の過失によるものになるだろう」と予測しました。この予言は現実のものとなっています。

ニュースで見る「クラウドからの情報漏洩」のほとんどは、高度なサイバー攻撃によるものではありません。

- AWS:

S3バケット(ストレージ)の公開設定が「Public(全世界公開)」のまま放置されていた。 - Microsoft 365:

SharePointやOneDriveの共有リンク設定が「リンクを知っている全員(匿名アクセス可)」になっており、検索エンジンにインデックスされてしまった。

これらはすべて、システムバグではなく、情シスの単純な設定ミス(ヒューマンエラー)です。攻撃者は、鍵のかかっていないドアを探してノブを回しただけなのです。

2. 「責任共有モデル」の境界線を知る

ベンダーが守る範囲、あなたが守る範囲

この悲劇を防ぐには、AWSやMicrosoftが提唱する「責任共有モデル(Shared Responsibility Model)」を正しく理解する必要があります。

- ベンダーの責任(Security OF the Cloud):

- データセンターの物理セキュリティ、ハードウェア、ホストOS、ネットワーク基盤。

- 「クラウドサービスそのもの」を守る責任。

- ユーザーの責任(Security IN the Cloud):

- 保存するデータ、ID管理、アクセス権限設定、OSのパッチ(IaaSの場合)、ファイアウォール設定。

- 「クラウドの使い方」を守る責任。

どんなにベンダーが堅牢な城壁を築いても、あなたが「城門を開放する設定」にしていれば、誰も侵入を防げません。ID管理(Vol.4)も重要ですが、それ以前に「誰でもアクセス可能」になっていたら、ID認証すら求められないのです。

3. 手動確認は無理ゲー:「CSPM」と「SSPM」の自動化

設定項目は数千、アップデートは毎日

「じゃあ設定を確認しよう」と思っても、AWSやM365の設定項目は数千に及び、しかも日々機能追加で増え続けます。これを人間がExcelのチェックシートで管理するのは不可能です。

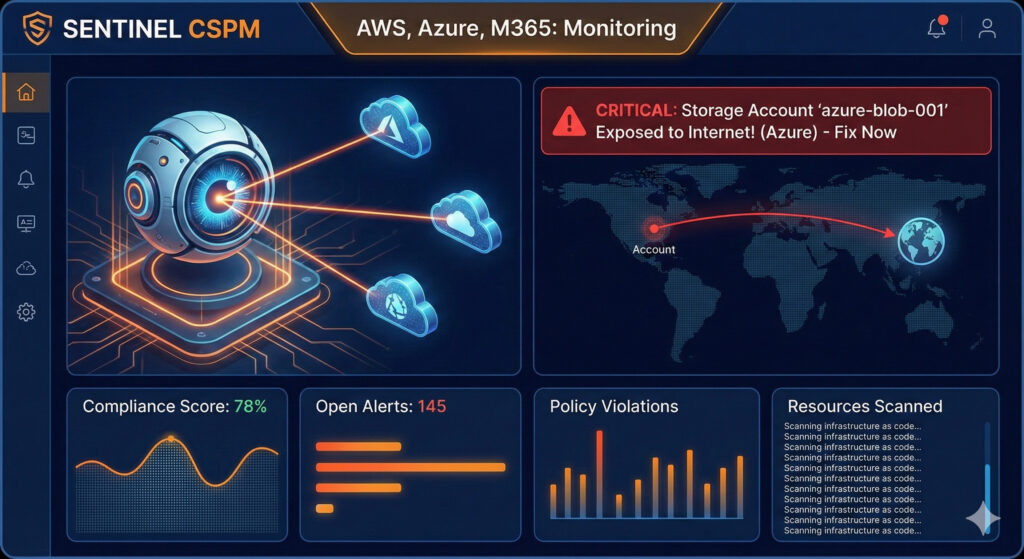

そこで必要になるのが、設定診断を自動化するツールです。

- CSPM (Cloud Security Posture Management):

- 主にIaaS (AWS/Azure/GCP) の設定を監視します。「S3が公開されている」「セキュリティグループでSSH(22)が全開放されている」などを自動検知します。

- SSPM (SaaS Security Posture Management):

- 主にSaaS (M365/Slack/Salesforce) の設定を監視します。「外部共有設定が緩すぎる」「多要素認証が無効な管理者がいる」「退職者のアカウントが残っている」などを検知します。

ゼロトラスト環境において、これらのツールは「クラウドの健康診断」を24時間365日行い、人間が見落とすミスを塞ぎ続けてくれます。

4. ゼロトラスト環境におけるクラウド保護

明日からできること:Microsoft Secure Score

「専用ツールを買う予算がない」という方も安心してください。Microsoft 365を使っているなら、無料で使える最強の診断ツールがすでに手元にあります。

「Microsoft Secure Score(セキュリティスコア)」です。

Microsoft 365 Defenderポータルにアクセスすれば、テナントのセキュリティ状態が点数化(例:45/100点)されています。

「管理者のMFAを有効にする」「レガシー認証をブロックする」といった推奨アクションが表示され、それを実行するだけで点数が上がります。

まずは、このスコアを確認してください。もし30点台なら、あなたの会社のクラウドは「鍵が開いたまま」です。まずは60点を目指して設定を見直しましょう。

結論:クラウドは「使われるもの」ではなく「統制するもの」

クラウド移行は、インフラ管理の負担を減らしますが、セキュリティ管理の責任までは減らしてくれません。むしろ、インターネット経由でどこからでもアクセスできる分、オンプレミスよりも厳格な「設定管理」が求められます。

中堅・成長企業の情シス責任者へ。

「クラウドだから安心」という思考停止を捨ててください。

まずは明日、Microsoft 365の管理画面を開き、セキュリティスコアを確認すること。そして、AWSやAzureを使っているなら、公開設定になっているリソースがないか、CSPM(あるいはAWS Security Hub等のネイティブ機能)でスキャンをかけてください。

あなたの会社のデータを守る鍵を持っているのは、マイクロソフトではなく、あなた自身です。