「VPNが遅い」

「セキュリティが厳しくて仕事にならない」

もしあなたが情シス責任者として、現場からのこのような苦情に日々追われているなら、それは単なる設備容量の問題ではありません。長年信じられてきた「社内は安全、社外は危険」という境界防御モデル(城壁モデル)が限界を迎え、崩壊しつつある明確なサインです。

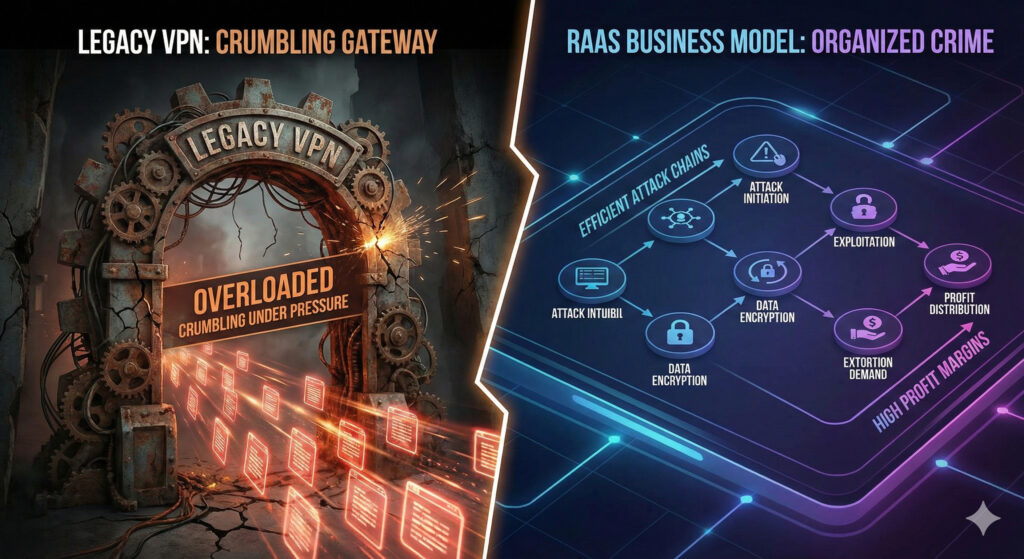

現代の脅威は、もはや「交通事故」のような確率論ではなく、「いつか必ず遭遇する災害」へと変わりました。攻撃者はRaaS(Ransomware-as-a-Service)によって産業化され、脆弱なVPN装置や管理されていない「裏口」から、正規の鍵を使って堂々と侵入してきます。GoogleのBeyondCorpの事例が示したように、もはやネットワークの場所で信頼を担保することは不可能なのです。

私たちに必要なのは、バズワードとしてのゼロトラストではありません。

米国立標準技術研究所(NIST)のガイドライン「NIST SP 800-207」が定義するように、「決して信頼せず、常に検証する」という原則に基づき、侵入を防ぎ、被害を最小限に抑える現実的な戦略です。そして、万が一防御が突破されたとしても、事業を即座に蘇生させる「レジリエンス(回復力)」を統合しなければなりません。

本ガイドは、ZTRラボが総力を挙げて執筆した全15回の連載記事を、導入のロードマップとして体系化した「実装バイブル」です。技術的な裏付けと、現場の泥臭い実戦知を凝縮しました。あなたの組織の現在地に合わせて、必要な章から読み進めてください。

Phase 1: 覚醒 – 現実を直視する

まずは、私たちが直面している「敵」の本質と、これまでの「武器(VPN依存の境界防御)」がなぜ通用しないのか、その構造的欠陥を知ることから始まります。

- [Vol.01] 情シスの悲鳴:「VPNが遅い」は氷山の一角に過ぎない

- VPNの帯域増強は「死に至る病」の延命措置に過ぎません。境界防御が抱える構造的な限界と、ゼロトラストへ舵を切らなければならない必然性を解説します。

- [Vol.02] ランサムウェアは「ウイルス」ではなく「事業」である

- 敵は愉快犯ではありません。明確なROI(投資対効果)を持つ冷徹なビジネスマンです。高度に分業化された攻撃エコシステム「RaaS」と、最も恐ろしい「二重脅迫」の手口を解剖します。

Phase 2: 基盤 – 資産とIDを掌握する

ゼロトラストの第一歩は「可視化」です。守るべき資産がどこにあるかを知り、ファイアウォールに代わる最強の新たな境界線、「ID」を強固な基盤として確立します。

- [Vol.03] 攻撃者は、あなたが「忘れているサーバー」を知っている

- 古いExcel台帳は捨ててください。攻撃者はあなたが管理しきれていない「シャドーIT」から侵入します。ASM(Attack Surface Management)による資産管理の鉄則を学びます。

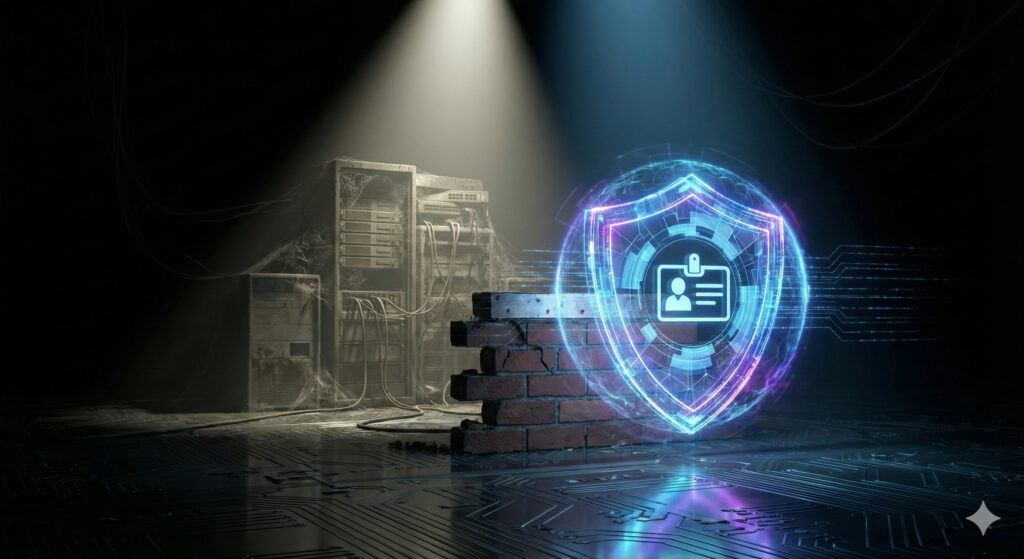

- [Vol.04] ファイアウォールを捨てても、IDさえ守れば「理論上」は安全である

- 物理的な場所ではなく「人(ID)」が新しい境界です。脱パスワード(パスキー/FIDO2)への移行ロードマップと、特権ID管理(PAM)による認証基盤の要塞化について解説します。

Phase 3: 防御 – 侵入を「検知」し「封じ込める」

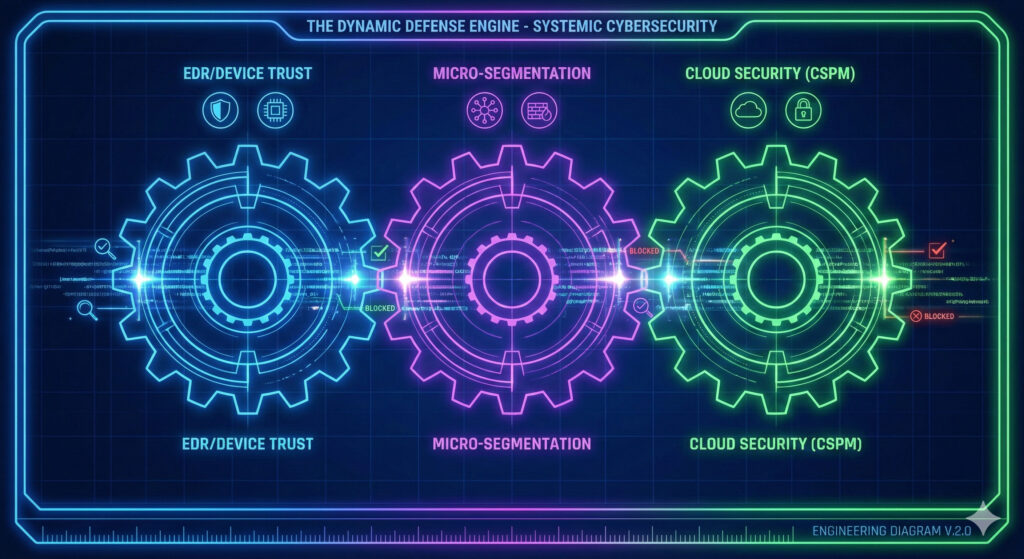

ID基盤が整ったら、デバイス、ネットワーク、クラウドという3つの主要な攻撃面を固めます。NISTが提唱するポリシーエンジン(PDP/PEP)の考え方に基づき、動的にリスクを判断し、防御します。

- [Vol.05] 「検知」できない攻撃が急増している

- 従来のウイルス対策ソフト(EPP)だけでは不十分です。侵入後の振る舞いを捉える「EDR」と、デバイスの健全性を検証してアクセスを制御する「デバイストラスト」の仕組みを解説します。

- [Vol.06] あなたの会社は「豪華客船」か、「イカダ」か?

- フラットなネットワークは、一度の侵入で全滅します。攻撃者の横展開(ラテラルムーブメント)を防ぐため、ネットワークを細かく分割する「マイクロセグメンテーション」の実装論です。

- [Vol.12] あなたは「鍵の開いた貸金庫」を使っているかもしれない

- クラウド事故の99%は「設定ミス」が原因です。CSPM/SSPMを用いた設定診断と、クラウド時代に必須となる「責任共有モデル」の理解を深めます。

Phase 4: 蘇生 – 最後の砦を築く

防御が突破されることを前提(Assume Breach)とし、組織の生死を分ける「復旧力(レジリエンス)」を確保します。

- [Vol.07] バックアップは「保険」ではなく「最初の標的」である

- 現代のランサムウェアは、まずバックアップを破壊しに来ます。書き換え不可能な「イミュータブルストレージ」と「3-2-1ルール」の徹底で、絶対に身代金を支払わない体制を築きます。

- [Vol.08] ログは「ゴミ箱」ではない。トラストを計算する「燃料」である

- ゼロトラスト環境において、ログは単なる記録保管ではありません。SIEMに集約し、リアルタイムで信頼スコアを計算するための重要な「燃料」となります。自動対処(SOAR)への道筋も示します。

Phase 5: 戦略 – 経営と現場を動かす

ゼロトラストは技術製品の導入ではありません。経営層を説得し、ユーザー体験(UX)を向上させ、サプライチェーン全体を守るための包括的な戦略が必要です。

- [Vol.09] ゼロトラストは「製品」ではなく「旅(Journey)」である

- 「ビッグバン移行」は必ず失敗します。経営層にROI(投資対効果)を示し、数年かけて段階的に成熟度を高めていくための現実的なロードマップを描きます。

- [Vol.10] あなたは狙われているのではない。「あなたの取引先」が狙われている

- 自社が踏み台にされる「サプライチェーン攻撃」の恐怖。取引先との接続(外部共有、VPN接続)をゼロトラスト化し、加害者にならないための対策を提言します。

- [Vol.11] 「セキュリティが厳しすぎて仕事になりません」という苦情への回答

- 「セキュリティ強化=不便」という常識を捨ててください。VPNレスやパスワードレス化によって、社員の利便性と生産性を劇的に向上させる、最高のUX戦略を語ります。

Phase 6: 未来 – AIと文化で進化する

最後は、技術の先にある「人」と「AI」の話です。テクノロジーだけでは守りきれない領域を、組織文化と最新技術の共存でカバーします。

- [Vol.13] 午前3時の電話、あなたは冷静でいられるか?

- インシデント発生時のパニックを防ぐために。ひとり情シスでも回る現実的な「仮想CSIRT」構築と、有事の意思決定プロセス、権限委譲について解説します。

- [Vol.14] AIは「有能な秘書」か、「お喋りなスパイ」か?

- 生成AI(ChatGPT等)の業務利用リスクと活用法。「Shadow AI」を防ぐガードレールの整備と、AIを防御側に活用する未来の運用を描きます。

- [Vol.15] 旅の終わり、そして始まり

- ゼロトラスト・レジリエンスに「完了」はありません。システムを動かす「人の心(文化)」と、インシデントからの「非難なき振り返り」こそが、組織を永続的に進化させます。

結論:ZTRへの旅路(Journey)を始めよう

この記事を読んでいるあなたは、すでに「何もしない」という選択肢が最大のリスクであることを理解しているはずです。

ゼロトラスト・レジリエンス(ZTR)は、一朝一夕に実現できる魔法の杖ではありません。NISTが示すように、それは終わりのない継続的な「旅(Journey)」です。しかし、この旅を始めることで、あなたの組織は「脅威に怯える組織」から、「脅威をしなやかに受け流し、回復できる組織」へと確実に進化します。

全15回の記事は、ZTRラボが現場の血と汗から抽出した、旅のガイドブックです。

一度にすべてをやる必要はありません。まずは[Vol.00]から読み進めるか、今抱えている最も切実な課題のリンクをクリックしてください。

守るだけでは、もう生き残れない。

ゼロトラストで時間を稼ぎ、レジリエンスで確実に蘇る。

今すぐ、最初の第一歩を踏み出してください。